Hakeri sve više koriste phishing-as-a-service (PhaaS) toolkit nazvan EvilProxy kako bi izveli napade preuzimanja računa usmjerene na visokorangirane rukovodioce u istaknutim kompanijama.

Prema Proofpointu, tekuća hibridna kampanja iskoristila je uslugu za ciljanje na hiljade Microsoft 365 korisničkih naloga, šaljući otprilike 120.000 phishing poruka e-pošte stotinama organizacija širom svijeta između marta i juna 2023.

Gotovo 39% od stotina kompromitovanih korisnika su rukovodioci nivoa C, uključujući izvršne direktore (9%) i finansijske direktore (17%). Napadi su također izdvojili osoblje koje ima pristup finansijskoj imovini ili osjetljivim informacijama. Najmanje 35% svih kompromitovanih korisnika imalo je omogućenu dodatnu zaštitu naloga.

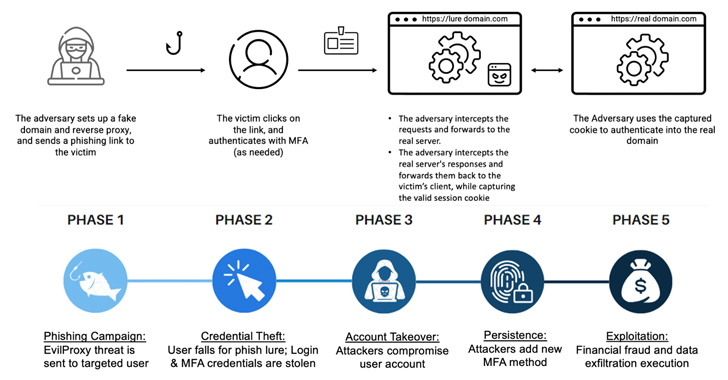

Kampanje se vide kao odgovor na povećano usvajanje višefaktorske autentifikacije (MFA) u preduzećima, što podstiče hakere da razviju svoje taktike kako bi zaobišli nove sigurnosne slojeve ugrađivanjem adversary-in-the-middle (AitM) phishing kompleta za filtriranje kredencijala, kolačića sesije i jednokratnih lozinki.

„Hakeri koriste novu naprednu automatizaciju kako bi u realnom vremenu precizno utvrdili da li je profil korisnika visokog nivoa i odmah dobili pristup nalogu, ignorišući manje unosne profile“, rekla je firma za sigurnost preduzeća .

Resecurity je prvi put dokumentovao EvilProxy u septembru 2022. godine, s detaljima o njegovoj sposobnosti da kompromituje korisničke račune povezane s Apple iCloud, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, NPM, PyPI, RubyGems, Twitter, Yahoo i Yandex, između ostalih.

Prodaje se kao pretplata za 400 dolara mjesečno, što je cifra koja se može popeti i do 600 dolara za Google račune.

PhaaS alati su evolucija ekonomije kibernetičkog kriminala, smanjujući barijeru za kriminalce sa nižim tehničkim vještinama da izvedu sofisticirane phishing napade u velikom obimu na neprimjetan i isplativ način.

“Danas, sve što je napadaču potrebno je da postavi point-and-click kampanju koristeći interfejs sa prilagodljivim opcijama, kao što su otkrivanje botova, detekcija proksija i geofencing”, istraživači bezbednosti Shachar Gritzman, Moshe Avraham, Tim Kromphardt, Jake Gionet i Eilon Bendet su rekli.

“Ovo relativno jednostavno i jeftino sučelje otvorilo je vrata uspješne MFA phishing aktivnosti.”

Najnoviji val napada počinje s phishing porukama e-pošte koje se maskiraju kao pouzdane usluge kao što su Adobe i DocuSign da prevare primaoce da kliknu na maliciozne URL-ove koji aktiviraju višestepeni lanac preusmjeravanja kako bi ih odveli na stranicu za prijavu na Microsoft 365, koja funkcioniše kao obrnuti proxy za prikriveno hvatanje informacija unesenih u obrazac.

Ali u neobičnom zaokretu, napadi namjerno preskaču korisnički promet koji potiče sa turskih IP adresa tako što ih preusmjerava na legitimne web stranice, što ukazuje da bi se operateri kampanje mogli nalaziti izvan zemlje.

Nakon uspješnog preuzimanja naloga, haker preduzima korake da “učvrsti svoje uporište” u cloud okruženju organizacije dodavanjem vlastite MFA metode, kao što je aplikacija za autentifikaciju s dva faktora, kako bi dobio trajni daljinski pristup i izvršio lateralno kretanje i širenje malicioznog softvera.

Pristup se dalje monetizuje za vršenje finansijske prevare, eksfiltriranje povjerljivih podataka ili prodaju kompromitovanih korisničkih naloga drugim napadačima.

Prijetnje pomoću obrnutog proxy-ja (i EvilProxy posebno) su moćna prijetnja u današnjem dinamičnom okruženju i nadmašuju manje sposobne phish komplete iz prošlosti”, rekli su istraživači, ističući da “čak ni MFA nije srebrni metak protiv sofisticiranih prijetnji iz clouda.”

“Iako je početni vektor prijetnji ovih napada baziran na e-pošti, njihov konačni cilj je kompromitovati i iskoristiti vrijedne naloge korisnika u oblaku, imovinu i podatke.”

Razvoj događaja dolazi nakon što je Imperva otkrila detalje tekuće phishing kampanje ruskog porijekla koja ima za cilj da prevari potencijalne mete i ukrade njihove podatke o kreditnim karticama i bankovnim podacima najmanje od maja 2022. putem linkova zamki koji se dijele putem WhatsApp poruka.

Aktivnost obuhvata 800 različitih domena prevare, lažno predstavljajući više od 340 kompanija na 48 jezika. To uključuje poznate banke, poštanske usluge, usluge dostave paketa, društvene mreže i web stranice za e-trgovinu.

“Upotrebom visokokvalitetne aplikacije na jednoj stranici, prevaranti su bili u mogućnosti da dinamički kreiraju uvjerljivu web stranicu koja se lažno predstavlja kao legitimna stranica, zavaravajući korisnike u lažni osjećaj sigurnosti”, rekao je Imperva .

U još jednoj varijanti napada socijalnog inženjeringa koji je identificirao eSentire, primjećeni su hakeri kako kontaktiraju marketinške profesionalce na LinkedIn-u u pokušaju da distribuišu maliciozni softver za učitavanje baziran na .NET-u kodnog imena HawkEyes koji se koristi za pokretanje Ducktail, kradljivca informacija sa posebnim fokusom na prikupljanje informacija o Facebook Business nalogu.

“Poznato je da Ducktail cilja Facebook oglasne i poslovne naloge,” kažu istraživači eSentire-a . “Hakeri će koristiti ukradene login podatke da dodaju adrese e-pošte Facebook poslovnim nalozima. Kada se dodaju e-mailovi, generiše se veza za registraciju pomoću koje haker može sebi odobriti pristup.”

Izvor: The Hacker News