Pretpostavimo da već imate instalirano rešenje za zaštitu od DDoS-a. Čak ste pokrenuli DDoS testiranje, identifikovali potencijalne slabe veze i podesili svoju DDoS zaštitu na optimalne postavke.

Sada dolazi sljedeća faza. Kako ćete prepoznati da se dešava DDoS napad? Koji su znaci upozorenja? I kako možete potvrditi da je to zaista napad i usmjeriti svoj tim da odmah reaguje kako bi ga ublažio?

Evo 3 savjeta koji će Vam pomoći da postavite svoju lokalnu DDoS tehnologiju i pripremite svoj tim da efikasno prepozna i ublaži DDoS napad.

1. Postavite upozorenje za zasićenje protoka

Identifikacijom DDoS napada obično upravljaju SOC i NOC timovi. Prirodna tendencija timova SOC-a je fokusiranje na blokirani saobraćaj kao pokazatelj napada. NOC timovi, s druge strane, često traže greške na web stranici.

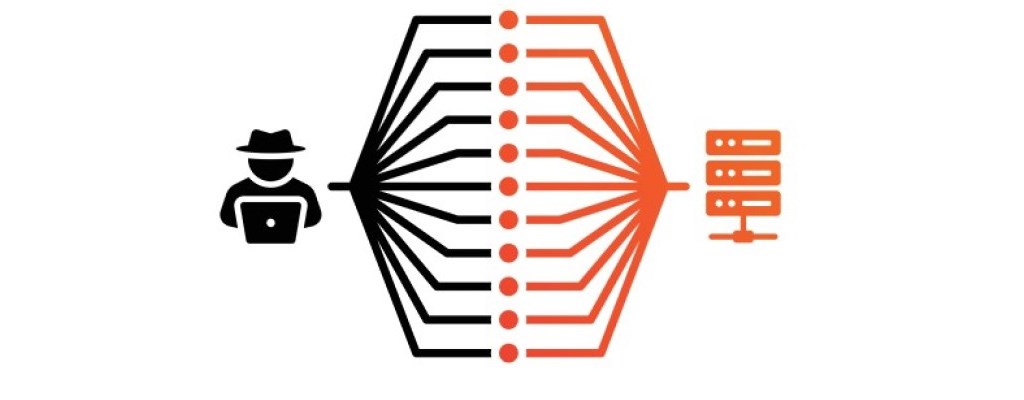

Umjesto toga, ključni pokazatelj DDoS mrežnog napada je zapravo zasićenost protoka. Uzrokuje ga nagli promet koji sa velikom vjerovatnoćom ukazuje na umiješanost nelegitimnog izvora.

Trebali biste analizirati podatke o korištenju prometa kako biste identifikovali i postavili Gbps prag za pokretanje upozorenja o potencijalnom DDoS napadu. U praksi, ovo zahtijeva prolazak kroz proces podešavanja pokušaja i grešaka, koristeći alat za praćenje mreže kao što je PRTG, dok ne dođete do postavke koja ispravno identifikuje kada je prelijevanje saobraćaja uzrokovano neprijateljskom aktivnošću.

Imajte na umu da ako koristite lokalnu zaštitu, trebali biste definisati isti prag za ‘inner leg’ Vaše mreže koja je povezana s Vašim DDoS zaštitnim rešenjem. Ovo će pružiti dodatno ublažavanje mrežnih napada koji su uspjeli zaobići vašu komponentu DDoS zaštite.

2. Zapišite procedure

Nakon što postavite svoj prag zasićenja protoka, htjeti ćete zapisati tačne radnje koje će preduzeti svaki od relevantnih članova NOC i SOC tima kada se aktivira upozorenje.

Prvo, ko prima upozorenje? Obično će to biti član NOC tima prvog reda. Ta osoba zatim obavještava nekoga u ulozi višeg nivoa, kao što je menadžer bezbjednosti zadužen za operacije ublažavanja.

Slijedi provjera DDoS napada. Menadžer bezbjednosti treba da utvrdi da je DDoS napad zaista u toku prije nego što se mogu preduzeti procedure eskalacije.

Kada se napad potvrdi, procedure eskalacije trebale bi slijediti pisani priručnik za ublažavanje napada. Ove procedure mogu uključivati, na primjer, kako se promet preusmjerava na centar za čišćenje ili čak samo imena odgovarajućih kontakata kod ISP-a.

Fokusirajte pažnju na svoj odgovor van radnog vremena. Vaše procedure bi trebale biti maksimalno efikasne za identifikaciju i reagovanje na napad tokom van radnog vremena, recimo u 2:00 ujutru vikendom.

3. Vježbajte

Praksa čini savršenstvo. Bez uvježbavanja DDoS priručnika, nikada nećete znati da li Vaše procedure funkcionišu samo na papiru.

Jedna od opcija je da se održi sesija, tokom koje se okupi svi zaposleni koje bi se inače bavili DDoS napadom, kao što su članovi NOC-a i SOC tima i menadžment, kako bi razgovarali o svom odgovoru na dati scenario.

Bolja opcija je DDoS „dan igre“, kada zapravo simulirate napad i procjenjujete cjelokupni operativni odgovor, uključujući sisteme, procese i ponašanje tima. Ovo omogućava Vašim timovima da izgrade “mišićnu memoriju” za brže i lakše vrijeme reakcije u slučaju stvarnog hitnog slučaja.

Međutim, dan igre zahtijeva pažljiviju pripremu, uključujući definisanje tačnog scenarija DDoS napada, pripremu okruženja za simulaciju, te zakazivanje i obavještavanje učesnika. Takođe morate znati tačno kako ćete izvoditi simulaciju, kao i koje alate i parametre ćete koristiti za analizu rezultata dana igre.

Bez iznenađenja

Kada je Vaša lokalna tehnologija za ublažavanje pretnji u redu i Vaši timovi obučeni, možete pouzdano i inteligentno odgovoriti na DDoS napad. To je zato što možete brzo dovesti pune mogućnosti svoje odbrane i svog tima u borbu, što Vam omogućava da brzo ponovo preuzmete kontrolu nad ciljanom mrežom.

Kako kaže malajska poslovica: “Pripremite kišobran prije nego što padne kiša.”

Izvor: Infosecurity Magazine