Napadači sve više koriste tehnike napada “bez mreže” ciljajući aplikacije i identitete u oblaku. Evo kako napadači mogu (i jesu) kompromitovati organizacije – bez potrebe da dodiruju krajnju tačku ili konvencionalne umrežene sisteme i usluge.

Prije nego uđemo u detalje tehnika napada koje se koriste, hajde da razgovaramo o tome zašto ovi napadi postaju sve prisutniji.

Usvajanje SaaS-a mijenja sastav IT kompanije

SaaS revolucija i rast vođen proizvodom imali su ogroman uticaj na strukturu mreža kompanija i na to gdje se nalaze osnovni poslovni sistemi i podaci.

Većina organizacija danas koristi desetine do stotine SaaS aplikacija za različite poslovne funkcije. Neki su u potpunosti SaaS izvorni, bez tradicionalne mreže o kojoj bi se moglo govoriti, ali većina je usvojila hibridni model sa mješavinom lokalnih, cloud i SaaS servisa koje čine okosnicu poslovnih aplikacija koje se koriste.

Većina usvajanja SaaS-a je vođena korisnicima, za razliku od centralizovanog upravljanja od strane IT-a, jer je usvajanje odozdo prema gore svojstveno rastu vođenom proizvodom. Najnoviji podaci Push Security-a pokazuju da je samo 1 od 5 SaaS aplikacija odobrena od strane preduzeća. Većina je jednostavno nepoznata i stoga uopšte nije pregledana.

Cloud i SaaS aplikacije su dizajnirane da budu međusobno povezane, funkcionišući kao zatvorene mreže internih poslovnih aplikacija koje ste možda koristili u prošlosti. Nosilo ove međusobne povezanosti je identitet.

Digitalni identiteti su sve složeniji i teže ih je osigurati

Najosnovniji oblik identiteta je korisnički nalog kreiran za usluge na koje se prijavljujete pomoću korisničkog imena/e-pošte i lozinke. Kako bi smanjile rizik od preuzimanja naloga i složenost upravljanja sve većim brojem naloga, organizacije koriste usluge pružalaca identiteta (IdP) kako bi centralizovale pristup aplikacijama unutar jedne platforme i identiteta, koristeći protokole kao što je jedinstvena prijava (SSO) i OAuth za upravljanje autentifikacijom i autorizacijom.

Konkretni sastav identiteta može se dosta razlikovati. Zavisno od aplikacije, moguće je imati više mehanizama provjere autentičnosti za isti nalog – na primjer, putem SAML-a, društvenih prijava (OIDC) i korisničkog imena i lozinke. Dok SAML zahtijeva da ga administratori unaprijed postave za određenog zakupca aplikacije, korisnici se mogu prijaviti na aplikaciju koristeći OIDC jednostavno korištenjem funkcije “prijava putem Googlea”.

U stvari, ovo stvara više identiteta povezanih s jednim nalogom, što može unijeti dosta zabune i složenosti – na primjer, samo zato što administrator IdP-a izbriše taj nalog, ne znači da se aplikaciji/nalogu tada ne može pristupiti pomoću jednog od drugih kreiranih metoda prijave. Ovo može otežati saznanje koje se aplikacije koriste i koji identiteti postoje u organizaciji.

Dakle, u praksi je moguće završiti sa kombinacijom sljedećeg:

- Pružaoci identiteta (obično 3 po organizaciji u prosjeku) (npr. Okta, Entra/Microsoft, Google)

- Aplikacije koje djeluju kao SSO platforma za povezane aplikacije (npr. Atlassian Access, Adobe Creative Cloud)

- SaaS aplikacije koje koriste različite protokole za autentifikaciju (SAML, OIDC) i autorizaciju (OAuth)

- SaaS aplikacije s lokalnim korisničkim imenom i lozinkom

- Akreditivi i tajne uskladištene u aplikacijama za upravljanje lozinkama i autentifikatorima (koje mogu biti u preglednicima, na lokalnom OS-u i u aplikacijama trećih strana)

To može postati prilično komplikovano – većina organizacija ima više od 100 aplikacija u svom skladištu, što rezultuje hiljadama raširenih identiteta.

Zatim, u zavisnosti od OAuth opsega odobrenih za datu aplikaciju, dozvole i tok rada u jednoj aplikaciji mogu uticati na druge aplikacije gdje im je odobreno da razgovaraju jedni s drugima.

Identitet je ljepilo koje drži ovaj ekosistem zajedno. Međutim, kontrole koje postoje za osiguranje identiteta imaju ozbiljna ograničenja. Kompanije često misle da sve njihove aplikacije i identiteti imaju MFA uveden ili da sve aplikacije stoje iza SSO-a. Ali realnost je da samo 1/3 aplikacija zapravo podržava SSO (i mnoge od njih samo na premium nivou, uz značajno povećanje cijene). Dalje, oko 60% jedinstvenih identiteta (tj. ne koriste SSO) nemaju registrovanu MFA.

Dakle, u stvarnosti, postoje značajne praznine u sigurnosnim kontrolama koje štite identitete u oblaku, dok identiteti i aplikacije u oblaku postaju sve zastupljeniji.

Napadači ciljaju na ranjivosti identiteta u oblaku

Napadači to uzimaju u obzir. Prema Verizonovom DBIR-u iz 2024, 74% svih proboja uključivalo je ljudski element, ciljanje kompromitovanih korisničkih naloga putem ljudske greške, zloupotrebe privilegija, upotrebe ugroženih kredencijala ili društvenog inženjeringa.

Iako ovo nije ništa novo (neki opis napada na identitet/phishing je glavni vektor napada od najmanje 2013.), najnoviji izvještaj o globalnim prijetnjama Crowdstrikea ide dalje, napominjujući da je 75% napada za dobivanje pristupa bilo bez malvera i da su ” Napadi svjesni oblaka (namjerno, a ne oportunističko ciljanje usluga u oblaku radi kompromitovanja specifične funkcionalnosti) porasli za 110% . Microsoft također bilježi oko 4.000 napada lozinke u sekundi posebno usmjerenih na identitete u oblaku, dok zaposleni u Googleu sugerišu da se napadi koji žele ukrasti kolačiće sesije (i stoga zaobići MFA) dešavaju otprilike istog reda veličine kao napadi zasnovani na lozinkama.

Gledajući dalje od brojeva, dokazi o probojima u očima javnosti govore istu priču. Grupe prijetnji poput APT29/Cozy Bear/The Dukes i Scattered Spider/0ktapus pokazuju kako napadači aktivno ciljaju IdP usluge, SaaS aplikacije i SSO/OAuth kako bi izvršili napade visokog profila na kompanije kao što su Microsoft i Okta.

Cloud aplikacije i identiteti su nova zemlja mogućnosti za napadače. Zbog prelaska na usluge u oblaku, oni nude istu vrijednost kao i tradicionalni napad dizajniran da probije perimetar mreže preko krajnje tačke. Na mnogo načina, sam identitet je nova površina napada. Suprotno drugim sigurnosnim granicama kao što su mreža ili krajnja tačka, on takođe predstavlja mnogo manju prepreku u smislu kontrola koje trenutno postoje za odbranu ovog novog perimetra.

Napadi zasnovani na identitetu nekada su bili lokalizovani na krajnju tačku ili susjedne “sisteme identiteta” kao što je Active Directory. Cilj napadača je bio da probije ovaj perimetar i krene unutar organizacije. Sada je identitet mnogo više raspršen – kapija ka ekosistemu međusobno povezanih aplikacija i usluga u oblaku, kojima se svima pristupa preko interneta. Ovo je značajno promijenilo veličinu izazova s kojim se suočavaju sigurnosni timovi. Na kraju krajeva, mnogo je teže zaustaviti credential-stuffing napade na 100 SaaS aplikacija nego jednu centralizovanu eksternu VPN/webmail krajnju tačku prošle godine.

Identiteti u oblaku su novi perimetar

Čini se prilično jasnim da su identiteti u oblaku novi digitalni perimetar. Ovo nije budućnost, to je sada. Jedino što se još treba utvrditi je koje će se ofanzivne tehnike i zanatstvo pojaviti, i kakav će biti odgovor industrije da ih zaustavi.

| Sigurnosna era | Tehnike dana | Odgovor industrije |

| Tradicionalno hakovanje perimetra iz 2000-ih | Skeneri portova, vuln skeneri, prekoračenja bafera, napadi na web aplikacije, hakovanje WiFi-a, backdoor klijent/server | Firewalls, DMZ-ovi, upravljanje zakrpama, sigurno kodiranje, WPA, penetracijsko testiranje |

| Krajnja tačka 2010. je novi perimetar | Krađa identiteta, uredski makroi, greške u formatu datoteka, eksploatacije preglednika, implantati rezidentni u memoriji, C2 okviri | Endpoint Hardening, EDR, SIEM, red teaming, lov na prijetnje |

| Cloud identiteti 2020-ih su novi perimetar | ??? | ??? |

Prošle godine, Push Security je objavio matricu SaaS tehnika napada na GitHub-u (inspirisan okvirom MITRE ATT&CK koji je više fokusiran na krajnju tačku) koji pokazuje kako napadači mogu ciljati posao bez dodirivanja tradicionalnih površina kao što su mreža ili krajnje tačke.

Kada su povezane zajedno, ove tehnike omogućavaju napadaču da završi napad s kraja na kraj u oblaku.

Push je također objavio niz postova na blogu koji pokrivaju kako se ove tehnike mogu koristiti – najpopularnije tehnike su sažete u nastavku:

| Tehnika | Pregled |

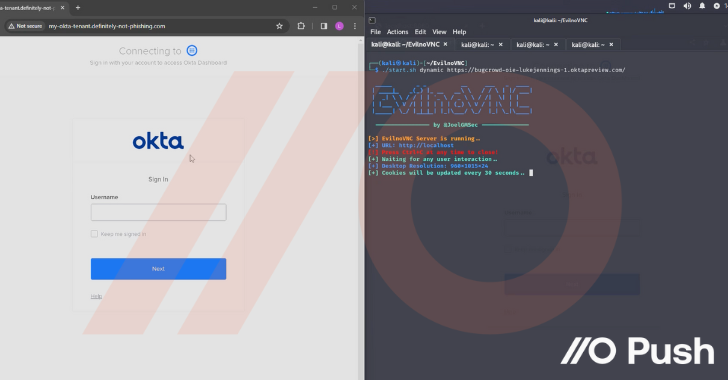

| AiTM phishing | AiTM phishing koristi namjenske alate kako bi djelovao kao web proxy između žrtve i legitimnog portala za prijavu na aplikaciju kojoj žrtva ima pristup, prvenstveno kako bi se lakše poništila MFA zaštita. Proksiranjem u realnom vremenu na ciljni portal za prijavu, protivniku se daje pristup i važećoj lozinki i važećim kolačićima sesije koje mogu ukrasti i koristiti za otmicu sesije. Jednom kada se prijavljuje, korisnik žrtve će vidjeti sve stvarne podatke koje bi očekivali da ih obično vidi (npr. vlastite e-mailove/fajlove itd.) jer je to proxy stvarne aplikacije. Ovo smanjuje njihove šanse da shvate da su kompromitovani zbog autentične radne prirode proxy aplikacije. |

| IM phishing | IM aplikacije kao što su Teams i Slack su odličan način za napadače da izbjegnu strožiju zaštitu od krađe identiteta zasnovanu na e-pošti oko zlonamjernih veza i priloga. Neposrednost i priroda IM-a u realnom vremenu čini ga korisnim vektorom za phishing napade jer su korisnici manje upoznati s ovim aplikacijama kao vektorima isporuke za phishing napade. Koristeći IM, moguće je lažirati/imitirati korisnike, koristiti naloge botova za kreiranje uvjerljivih dijaloga, zloupotrijebiti funkcionalnost pregleda linkova i retrospektivno uređivati poruke i naloge kako biste očistili svoje tragove. |

| SAMLjacking | SAMLjacking je mjesto gdje napadač koristi SAML SSO konfiguracijske postavke za SaaS zakupca kojeg kontrolišu kako bi preusmjerio korisnike na zlonamjernu vezu po njihovom izboru tokom procesa autentifikacije. Ovo može biti vrlo efikasno za phishing jer će originalni URL biti legitiman SaaS URL i korisnici očekuju da daju vjerodajnice. Takođe se može koristiti za bočno kretanje ako je administratorski nalog za SaaS aplikaciju kompromitovan, modifikacijom ili omogućavanjem SAML-a, usmjeravanjem URL-a na stranicu za krađu identiteta koja izgleda kao legitimna usluga za autentifikaciju (npr. Google ili Microsoft). Protivnik tada može ciljati korisnike slanjem naizgled legitimnih linkova na stranicu za prijavu na aplikaciju zakupcu, što onda funkcioniše na način watering hole napada. |

| Oktajacking | Napadač može postaviti vlastitog zakupca Okta koji će se koristiti u vrlo uvjerljivim phishing napadima. Ovaj napad funkcioniše jer Okta prosljeđuje vjerodajnice sa prijava za naloge vezane za AD svom vlastitom AD agentu koji radi na ciljnoj mreži. Zatim Okta dozvoljava agentu da ih izvijesti o tome da li bi prijava trebala biti uspješna ili ne. Ovo omogućava napadaču koji je kompromitovao AD agent, ili je u stanju da ga emulira, da nadgleda vjerodajnice za prijavu za Okta korisnike i pruži funkcionalnost poput skeleton ključa za autentifikaciju Okti kao bilo kojem korisniku koji želi. Takođe se može koristiti slično kao SAMLjacking za bočno kretanje – osim što ne morate da se preusmjeravate na zaseban zlonamjerni domen. |

| Shadow workflows | Tok posla u sjeni je tehnika za korištenje aplikacija za automatizaciju SaaS-a za pružanje metode nalik izvršenju koda za provođenje zlonamjernih radnji iz legitimnog izvora koristeći OAuth integracije. Ovo može biti dnevni izvoz datoteka sa dijeljenih diskova u oblaku, automatsko prosljeđivanje i brisanje e-pošte, kloniranje trenutnih poruka, izvoz korisničkih direktorija — u osnovi sve što je moguće pomoću API-ja ciljne aplikacije. |

Većina organizacija ima sigurnosni jaz kada su u pitanju napadi zasnovani na identitetu. Ovo je velikim dijelom zato što su kontrole oko sigurnosti identiteta obično fokusirane na osiguranje centralnih sistema identiteta (mislim na Active Directory/Entra ID) za razliku od veće infrastrukture identiteta jer se odnosi na aplikacije i usluge u oblaku.

Jednako tako, ovi napadi u velikoj mjeri zaobilaze kontrole u koje su organizacije uložile. EDR alati koji se koriste za osiguranje osnovnih operativnih sistema ovdje su minimalno prisutni jer se ovim aplikacijama pristupa u pretraživaču – koji se sve više reklamira kao novi operativni sistem. Kao što je ovdje objašnjeno, osiguranje identiteta je apsolutno od vitalnog značaja za zaštitu usluga u oblaku. I značajan dio lanca napada – na primjer, pokušaji krađe identiteta uopšteno, uključujući AiTM i BitB tehnike dizajnirane da zaobiđu MFA ili dijeljenje lozinki između aplikacija i servisa, jednostavno nisu pokriveni sigurnosnim alatima krajnjih tačaka, IdP evidencijama ili SaaS logovima iz pojedinačnih aplikacija i servisa.

Ove vrste napada trenutno su pravi izazov za mnoge organizacije jer prolaze kroz pukotine postojećih sigurnosnih alata i usluga.

Izvor: The Hacker News