Sada zakrpljenu sigurnosnu grešku u Microsoft Outlooku mogli bi iskoristiti hakeri za pristup NT LAN Manager (NTLM) v2 heširanim lozinkama prilikom otvaranja posebno kreirane datoteke.

Problem, praćen kao CVE-2023-35636 (CVSS rezultat: 6,5), riješio je tehnološki gigant kao dio Patch Tuesday ažuriranja za decembar 2023.

“U scenariju napada putem e-pošte, napadač bi mogao iskoristiti ranjivost slanjem posebno kreirane datoteke korisniku i uvjeravanjem korisnika da otvori datoteku”, navodi Microsoft u savjetu objavljenom prošlog mjeseca.

“U scenariju napada zasnovanog na webu, napadač bi mogao hostovati web stranicu (ili iskoristiti kompromitovanu web stranicu koja prihvata ili hostuje sadržaj koji je dao korisnik) koja sadrži posebno kreiranu datoteku dizajniranu da iskoristi ranjivost.”

Drugim riječima, protivnik bi morao uvjeriti korisnike da kliknu na link, bilo ugrađen u phishing email ili poslat putem instant poruke, a zatim ih prevariti da otvore dotičnu datoteku.

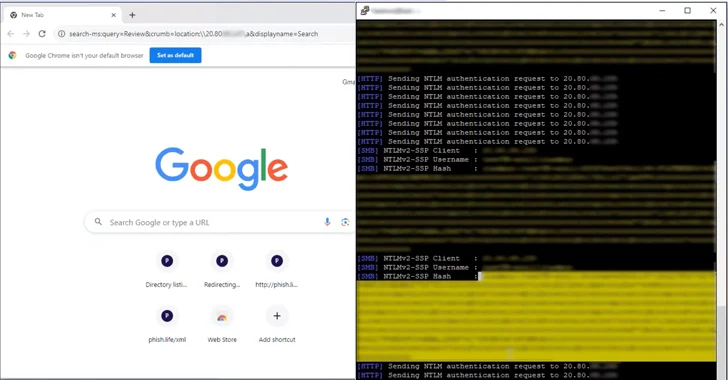

CVE-2023-35636 je ukorijenjen u funkciji dijeljenja kalendara u Outlook aplikaciji za e-poštu, pri čemu se zlonamjerna poruka e-pošte kreira umetanjem dva zaglavlja “Content-Class” i “x-sharing-config-url” sa kreiranim vrijednostima po redu da razotkrije žrtvin NTLM heš tokom autentifikacije.

Varonisov istraživač sigurnosti Dolev Taler, koji je zaslužan za otkrivanje i prijavljivanje greške, rekao je da bi NTLM hešovi mogli procuriti korištenjem Windows Performance Analyzer (WPA) i Windows File Explorer. Ove dvije metode napada, međutim, ostaju nezakrpljene.

“Ono što ovo čini zanimljivim je to što se WPA pokušava autentifikovati koristeći NTLM v2 preko otvorenog weba,” rekao je Taler.

“Obično bi se NTLM v2 trebao koristiti kada se pokušava autentifikovati na internim uslugama baziranim na IP adresi. Međutim, kada NTLM v2 heš prolazi kroz otvoreni internet, ranjiv je na relejne i vanmrežne napade grubom silom.”

Otkriće je došlo kada je Check Point otkrio slučaj “prisilne autentifikacije” koji bi se mogao iskoristiti za curenje NTLM tokena korisnika Windowsa tako što bi žrtvu prevario da otvori lažni Microsoft Access dokument.

Microsoft je u oktobru 2023. najavio planove za ukidanje NTLM-a u Windowsu 11 u korist Kerberosa radi poboljšane sigurnosti zbog činjenice da ne podržava kriptografske metode i podložan je relejnim napadima.

Izvor: The Hacker News