Uočena je nova kampanja napada nazvana CLOUD#REVERSER koja koristi legitimne servise za skladištenje u cloud kao što su Google Drive i Dropbox za postavljanje zlonamjernog sadržaja.

“VBScript i PowerShell skripte u CLOUD#REVERSER nesumnjivo uključuju aktivnosti slične komandi i kontroli koristeći Google Drive i Dropbox kao platforme za postavljanje za upravljanje otpremanjima i preuzimanjima datoteka”, rekli su istraživači Securonixa Den Iuzvyk, Tim Peck i Oleg Kolesnikov u izvještaju podijeljenom za The Hacker News.

“Skripte su dizajnirane za preuzimanje datoteka koje odgovaraju određenim obrascima, što sugeriše da čekaju na komande ili skripte smještene u Google Drive ili Dropbox.”

Početna tačka lanca napada je phishing email sa ZIP arhivskom datotekom, koja sadrži izvršnu datoteku koja se maskira kao Microsoft Excel datoteku.

U zanimljivom iskoraku, ime datoteke koristi skriveni znak za poništavanje zdesna nalijevo ( RLO ) Unicode (U+202E) da bi se obrnuo redoslijed znakova koji dolaze nakon tog znaka u nizu.

Kao rezultat toga, ime datoteke ” RFQ-101432620247fl*U+202E*xslx.exe ” se prikazuje žrtvi kao ” RFQ-101432620247flexe.xlsx “, što ih prevari da misle da otvaraju Excel dokument.

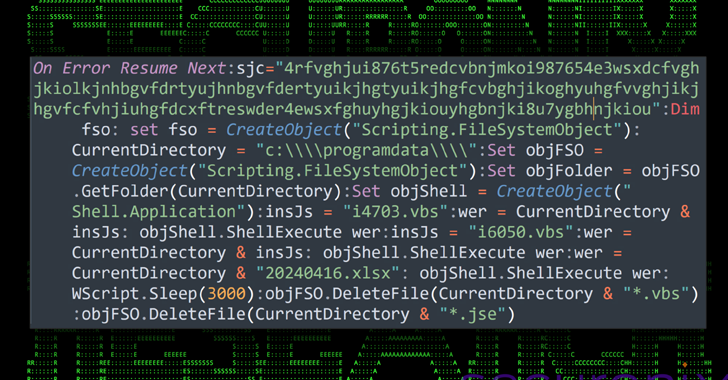

Izvršna datoteka je dizajnirana da ispusti ukupno osam korisnih opterećenja, uključujući Excel datoteku za privlačenje (“20240416.xlsx”) i jako zamućenu Visual Basic (VB) skriptu (“3156.vbs”) koja je odgovorna za prikazivanje XLSX datoteke u korisnik da održava prevaru i pokrene dvije druge skripte pod nazivom “i4703.vbs” i “i6050.vbs.”

Obe skripte se koriste za postavljanje postojanosti na Windows hostu pomoću planiranog zadatka tako što se maskiraju kao zadatak ažuriranja preglednika Google Chrome kako bi se izbjeglo podizanje crvenih zastavica. Međutim, zakazani zadaci su orkestrirani tako da se pokreću dvije jedinstvene VB skripte pod nazivom “97468.tmp” i “68904.tmp” svake minute.

Svaka od ovih skripti se, zauzvrat, koristi za pokretanje dvije različite PowerShell skripte “Tmp912.tmp” i “Tmp703.tmp”, koje se koriste za povezivanje s Dropbox i Google Drive računom pod kontrolom hakera i preuzimanje još dvije PowerShell skripte. na “tmpdbx.ps1” i “zz.ps1”

VB skripte se zatim konfigurišu da pokreću novopreuzete PowerShell skripte i preuzimaju više datoteka iz usluga u cloud, uključujući binarne datoteke koje se mogu izvršiti u zavisnosti od sistemskih politika.

“Posljednja faza PowerShell skripte zz.ps1 ima funkciju preuzimanja datoteka sa Google diska na osnovu specifičnih kriterija i spremanja ih na određenu putanju na lokalnom sistemu unutar direktorija ProgramData”, rekli su istraživači.

Činjenica da se obe PowerShell skripte preuzimaju u hodu znači da ih hakeri mogu mijenjati po volji kako bi specificirali datoteke koje se mogu preuzeti i izvršiti na kompromitovanom hostu.

Takođe je preuzeta preko 68904.tmp još jedna PowerShell skripta koja je sposobna da preuzme komprimovani binarni fajl i pokrene ga direktno iz memorije kako bi se održala mrežna veza sa napadačevim serverom za komandu i kontrolu (C2).

Razvoj događaja je još jednom znak da hakeri sve više zloupotrebljavaju legitimne usluge u svoju korist i lete ispod radara.

„Ovaj pristup prati zajedničku nit u kojoj hakeri uspijevaju zaraziti kompromitovane sisteme i opstati na njima, a istovremeno se uklapaju u uobičajenu pozadinsku buku mreže“, rekli su istraživači.

“Ugrađivanjem zlonamjernih skripti unutar naizgled bezazlenih platformi u oblaku, zlonamjerni softver ne samo da osigurava održiv pristup ciljanim okruženjima, već i koristi ove platforme kao kanale za eksfiltraciju podataka i izvršavanje naredbi.”

Izvor:The Hacker News