Haker povezani sa učitavačem malicioznog softvera poznatim kao IcedID izvršili su ažuriranja BackConnect (BC) modula koji se koristi za aktivnosti nakon kompromisa na hakovanim sistemima, otkrivaju nova otkrića tima Cymru.

IcedID, koji se naziva i BokBot, vrsta je malicioznog softvera sličnog Emotetu i QakBotu koji je započeo kao bankarski trojanac 2017. godine, prije nego što je prešao na ulogu početnog olakšavača pristupa za druge korisne sadržaje. Primijećeno je da nedavne verzije malicioznog softvera uklanjaju funkcionalnost povezane s prevarom u online bankarstvu kako bi dale prioritet isporuci ransomware-a.

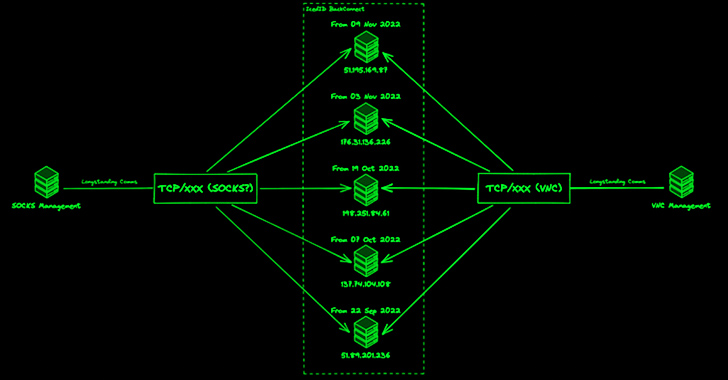

BackConnect (BC) modul, koji je Netresec prvi put dokumentovao u oktobru 2022. godine, oslanja se na vlasnički komanda-i-kontrolni (C2) protokol za razmjenu komandi između servera i zaraženog hosta. Protokol, koji dolazi s VNC komponentom za daljinski pristup, takođe je identifikovan u drugim malicioznim softverima kao što su sada ukinuti BazarLoader i QakBot.

U decembru 2022. godine Tim Cymru je izvijestio o otkriću 11 BC C2 aktivnih od 1. jula 2022. godine, uz napomenu da operateri koji se vjerovatno nalaze u Moldaviji i Ukrajini nadgledaju različite elemente BC protokola.

“Proteklih nekoliko mjeseci, BackConnect promet uzrokovan IcedID-om bilo je lako otkriti jer se dogodio preko TCP porta 8080”, rekao je Palo Alto Networks Unit 42 krajem maja 2023. godine. “Međutim, već 11. aprila 2023. godine, BackConnect aktivnost za IcedID je promijenjen u TCP port 443, što ga čini težim za pronalaženje.”

Najnovija analiza napadačke infrastrukture iz tima Cymru otkrila je da je broj BC C2 porastao sa 11 na 34 od 23. januara 2023. godine, uz prosječno vrijeme rada servera značajno smanjeno sa 28 na 8 dana.

„Od 11. aprila 2023. godine identifikovano je ukupno 20 BC C2 servera visoke pouzdanosti, na osnovu centrale iz upravljačke infrastrukture“, navodi se u izveštaju kompanije za kibernetičku bezbjednost.

“Prvo zapažanje je da se povećao broj istovremenih C2 servera u radu, sa čak četiri C2 servera koja primaju upravljačke komunikacije na određeni dan.”

Daljnjim ispitivanjem saobraćaja koji potiče od BC C2 servera otkriveno je čak osam žrtava kandidata između kraja aprila 2023. i juna 2023. godine koje su “komunicirali sa tri ili više BC C2 u relativno dugom vremenskom periodu.”

Takođe se sumnja da isti IcedID operater ili filijala pristupa više žrtvama u istom vremenskom okviru, na osnovu obima saobraćaja koji se posmatra između žrtava i servera.

“U ispitivanju infrastrukture upravljanja povezane sa IcedID BC-om, takođe smo u mogućnosti da uočimo obrazac višestrukih različitih pristupa korisnika za koje procjenjujemo da su povezani sa svakodnevnim operacijama IcedID-a i njihovih filijala koje stupaju u interakciju s hostovima žrtve nakon kompromisa”, rekao je Tim Cymru.

“Dokazi u našim NetFlow podacima sugerišu da se određene IcedID žrtve koriste kao direktorijumi u operacijama slanja neželjene pošte, što je omogućeno BC-jevim SOCKS mogućnostima. Ovo je potencijalni dvostruki udarac za žrtve, ne samo da su kompromitovane i imaju podatke/finansijski gubitak, već su takođe dalje eksploatisani u svrhe širenja daljih IcedID kampanja.”

Izvor: The Hacker News