Stručnjaci za sajber sigurnost primijetili su porast napada koji koriste relativno nepoznatu tehniku poznatu kao AppDomainManager Injection za izvršavanje malicioznog softvera na Windows sistemima.

Iako je koncept javno predstavljen 2017. godine, a od tada je objavljeno nekoliko proof-of-concepts i eksplanatornih blogova, stvarni slučajevi njegove eksploatacije bili su rijetki.

Nedavni incidenti, međutim, ukazuju na potencijalno povećanje njegove upotrebe, vjerovatno od strane grupa koje sponzorišu nacionalna država.

Tok i tehnike napada

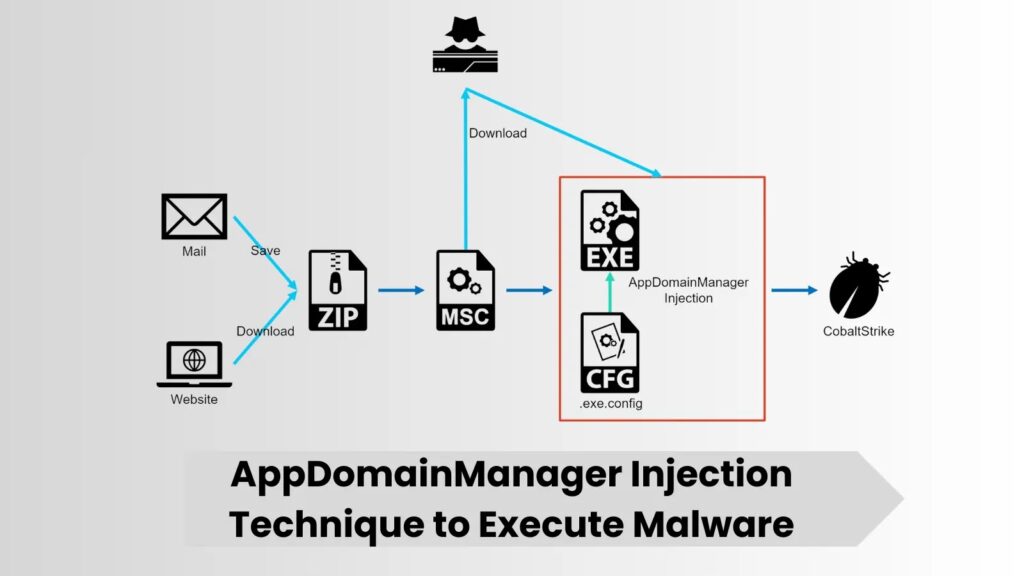

Napadi obično počinju distribucijom ZIP datoteke, preuzete sa maliciozne web stranice ili priložene e-poruci za krađu identiteta. Unutar ZIP datoteke nalazi se maliciozni MSC datoteka, koja, kada se otvori, pokreće napad.

Značajna tehnika koja se koristi u ovim napadima je “GrimResource”, koja omogućava izvršavanje malicioznih radnji bez potrebe da korisnik klikne na bilo koju vezu unutar MSC datoteke.

Ove maliciozne MSC datoteke često su prikrivene ikonama koje liče na PDF ili Windows datoteke certifikata, što komplicira detekciju od strane korisnika.

Datoteke iskorištavaju apds.dllkorištenje GrimResourcea za izvršavanje ugrađenog JavaScript koda, što na kraju dovodi do izvršenja legitimnog Microsoft binarnog, oncesvc.exe, sa malicioznom konfiguracijom.

Prema izvještaju NTT-a , iako je donekle zamućen, konačni VBScript kod koji se izvršava je sljedeći, koji preuzima i sprema četiri datoteke i izvršava oncesvc.exe, što je legitimni Microsoft dfsvc.exe sa samo promijenjenim imenom datoteke.

AppDomainManager Injection Objašnjeno

AppDomainManager Injection iskorištava funkciju preusmjeravanja verzije .NET Frameworka . Kreiranjem konfiguracijske datoteke ( oncesvc.exe.config) sa specifičnim postavkama, napadači mogu manipulisati legitimnom EXE datotekom kako bi učitali vanjski, maliciozni DLL.

Ovaj DLL sadrži klasu naslijeđenu od AppDomainManagerklase, omogućavajući napadačima da izvrše štetne radnje putem InitializeNewDomainfunkcije.

Ova tehnika je poznata među profesionalcima za kibernetičku sigurnost, ali nije široko prepoznata u stvarnim scenarijima napada. Čini da se maliciozno ponašanje čini kao da potiče iz legitimne EXE datoteke, što komplikuje napore u otkrivanju.

Nedavni napadi su povezani sa upotrebom CobaltStrike beacons-a, alata koji se često povezuje s naprednim perzistentnim prijetnjama (APT).

Analiza ukazuje na sličnosti s taktikama koje koristi APT41 , grupa poznata po napadima na vladine i vojne organizacije u Aziji. Potencijalne mete u ovoj kampanji uključuju vladine agencije na Tajvanu, vojsku na Filipinima i energetske organizacije u Vijetnamu.

Relativna nejasnoća i efikasnost AppDomainManager Injection-a čine ga moćnim alatom za napadače, posebno one koje podržavaju nacionalne države.

Stručnjaci za kibernetičku sigurnost preporučuju organizacijama da poboljšaju svoje mogućnosti otkrivanja kako bi identificirale takve napade jer je to teže otkriti od konvencionalnog DLL-a sa strane.

Eksploatacija aplikacije AppDomainManager Injection u nedavnim napadima malicioznog softvera naglašava razvoj sajber prijetnji. Kako napadači nastavljaju sa inovacijama, razumijevanje i ublažavanje takvih tehnika postaje ključno za organizacije širom svijeta.

Redovno analiziranje malicioznog softvera i ažuriranje potpisa za nove prijetnje kako bi se povećala budnost i proaktivne sigurnosne mjere su od suštinskog značaja za suzbijanje ovih sofisticiranih prijetnji.

Indikatori kompromisa (IoC)

- krislab[.]site

- msn-microsoft[.]org

- s2cloud-amazon[.]com

- s3bucket-azure[.]online

- s3cloud-azure[.]com

- s3-microsoft[.]com

- trendmicrotech[.]com

- visualstudio-microsoft[.]com

- xtools[.]lol

Izvor: CyberSecurityNews