Haker meksičkog porijekla povezan je s kampanjom malicioznog Android softvera za mobilne uređaje koja cilja finansijske institucije na globalnom nivou, ali s posebnim fokusom na španske i čileanske banke, od juna 2021. do aprila 2023. godine.

Aktivnost se pripisuje hakeru kodnog imena Neo_Net, prema istraživaču sigurnosti Pol Thillu. Nalaze je objavio SentinelOne nakon izazova istraživanja malicioznog softvera u saradnji s vx-undergroundom.

“Uprkos korištenju relativno nesofistikovanih alata, Neo_Net je postigao visoku stopu uspjeha prilagođavajući svoju infrastrukturu specifičnim ciljevima, što je rezultovalo krađom preko 350.000 eura sa bankovnih računa žrtava i kompromitovanjem ličnih podataka (PII) hiljade žrtava” rekao je Thill.

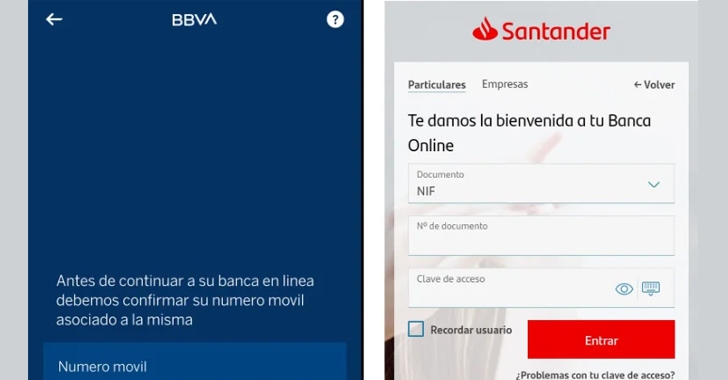

Neki od glavnih ciljeva uključuju banke kao što su Santander, BBVA, CaixaBank, Deutsche Bank, Crédit Agricole i ING.

Neo_Net etablirao se kao iskusan kibernetički kriminalac, koji se bavi prodajom phishing panela, kompromitovanih podataka o žrtvama trećim stranama i ponudom koja se nudi kao usluga pod nazivom Ankarex koja je dizajnirana za ciljanje brojnih zemalja širom svijeta.

Početna tačka za napad u više faza je krađa SMS poruka, u kojoj haker koristi različite taktike zastrašivanja kako bi prevario nesvjesne primaoce da kliknu na lažne odredišne stranice kako bi prikupili i eksfiltrovali svoje kredencijale putem Telegram bota.

„Phishing stranice su pažljivo postavljene koristeći Neo_Netove panele, PRIV8, i implementirale su više mjera odbrane, uključujući blokiranje zahtjeva od nemobilnih korisničkih agenata i prikrivanje stranica od botova i mrežnih skenera“ objasnio je Thill.

„Ove stranice su dizajnirane tako da liče na prave bankarske aplikacije, zajedno sa animacijama koje stvaraju uvjerljivu fasadu.“

Hakeri su takođe primijećeni kako obmanjuju klijente banke da instaliraju lažne Android aplikacije pod maskom sigurnosnog softvera koji, nakon što je instaliran, zahtijeva SMS dozvole za hvatanje kodova za dvofaktornu autentifikaciju (2FA) zasnovane na SMS-u koje šalje banka.

Ankarex platforma je, sa svoje strane, aktivna od maja 2022. godine. Aktivno se promoviše na Telegram kanalu koji ima oko 1.700 pretplatnika.

“Sama usluga je dostupna na ankarex[.]net-u, a nakon registracije, korisnici mogu upload-ovati sredstva koristeći transfere kriptovaluta i pokrenuti vlastite Smishing kampanje navođenjem sadržaja SMS-a i ciljanih brojeva telefona” rekao je Thill.

Razvoj dolazi kada je ThreatFabric detaljno opisao novu bankovnu trojansku kampanju Anatsa (aka TeaBot) koja je od početka marta 2023. godine ciljala klijente bankarstva u SAD-u, Velikoj Britaniji, Njemačkoj, Austriji i Švicarskoj.

Izvor: The Hacker News