Haker, stručnjak kibernetičke špijunaže poznat kao Earth Kitsune primijećen je kako postavlja novi backdoor pod nazivom WhiskerSpy kao dio kampanje društvenog inženjeringa.

Poznato je da Earth Kitsune, aktivan najmanje od 2019. godine, prvenstveno cilja na pojedince zainteresovane za Sjevernu Koreju pomoću samorazvijenog malicioznog softvera kao što su dneSpy i agfSpy. Ranije dokumentovani upadi su uključivali upotrebu watering hole-a koja koriste eksploataciju pretraživača u Google Chrome-u i Internet Explorer-u za aktiviranje lanca infekcije.

Faktor diferencijacije u najnovijim napadima je prelazak na društveni inženjering kako bi se korisnici prevarili da posjete kompromitovane web stranice povezane sa Sjevernom Korejom, prema novom izvještaju Trend Micro-a objavljenom prošle sedmice.

Kompanija za kibernetičku bezbjednost saopštila je da je web stranica neimenovane pro-sjevernokorejske organizacije hakovana i modifikovana radi distribucije WhiskerSpy-a. Kompromis je otkriven krajem prošle godine.

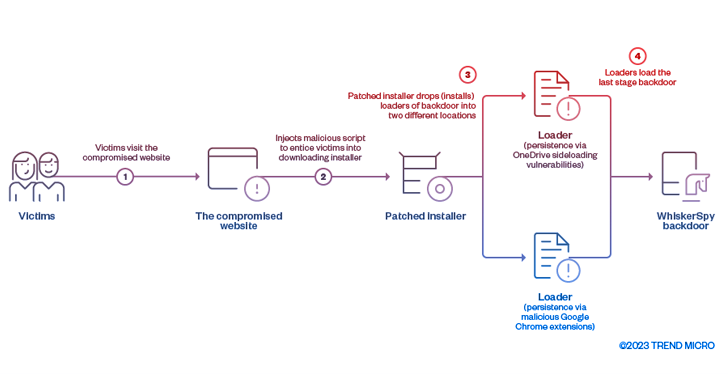

“Kada ciljani posjetitelj pokuša gledati videozapise na web stranici, maliciozna skripta koju je ubacio napadač prikazuje poruku koja obavještava žrtve o grešci video codec-a kako bi ih navela da preuzmu i instaliraju trojanizovani program za instalaciju codec-a” rekli su Joseph C. Chen i Jaromir Horejsi.

Kaže se da je booby-trapped skripta ubačena u video stranice web stranice, a zatim je instaler (“Codec-AVC1.msi”) korišten za učitavanje WhiskerSpy-a.

Ali napad takođe pokazuje neke pametne trikove u pokušaju da se zaobiđe detekcija. Ovo uključuje isporuku maliciozne skripte samo onim posjetiteljima čije IP adrese odgovaraju određenim kriterijima:

- Subnet IP adresa koja se nalazi u Shenyangu, Kini

- Određena IP adresa koja se nalazi u Nagoji, Japanu

- Subnet IP adresa koja se nalazi u Brazilu

Trend Micro je napomenuo da ciljane IP adrese u Brazilu pripadaju komercijalnom VPN servisu i da je haker možda “koristio ovu VPN uslugu da testira implementaciju svojih watering hole napada.”

Postojanost se postiže ili zloupotrebom ranjivosti za otmicu Dynamic Library Link (DLL) u OneDrive-u ili putem maliciozne ekstenzije za Google Chrome koja koristi izvorne API-e za razmjenu poruka za izvršavanje korisnog opterećenja svaki put kada se web pretraživač pokrene.

WhiskerSpy backdoor, kao i drugi maliciozni softver te vrste, dolazi sa mogućnostima brisanja, nabrajanja, preuzimanja i postavljanja datoteka, pravljenja snimaka ekrana, ubacivanja shell koda, učitavanja proizvoljnih izvršnih datoteka.

“Earth Kitsune su stručni sa svojim tehničkim sposobnostima i kontinuisano razvijaju svoje alate, taktike i procedure” rekli su istraživači.

Earth Yako napada akademske i istraživačke sektore u Japanu

Earth Kitsune nije haker koji napada japanske mete, jer je kompanija za kibernetičku bezbjednost takođe detaljno opisala još jedan skup upada kodnog imena Earth Yako koji napada istraživačke organizacije i think tankove u zemlji.

Aktivnost, uočena tek u januaru 2023. godine, nastavak je ranije poznate kampanje koja se naziva Operacija RestyLink. Podskup napada takođe je bio usmeren na entitete koji se nalaze na Tajvanu.

“Skup za upad uveo je nove alate i maliciozni softver u kratkom vremenskom periodu, često mijenjajući i proširujući svoje ciljeve napada” rekao je Trend Micro, ističući način rada Earth Yako-a kao “aktivno mijenjanje svojih meta i metoda”.

Polazna tačka je phishing email koji se maskira kao pozivnice na javne događaje. Poruke sadrže maliciozni URL koji ukazuje na korisni sadržaj, koji je zauzvrat odgovoran za preuzimanje malicioznog softvera na sistem.

Napade karakteriše i mnoštvo prilagođenih alata koji se sastoje od droppera (PULink), loadera (Dulload, MirrorKey), stadijuma (ShellBox) i backdoora (PlugBox, TransBox).

PlugBox, ShellBox i TransBox, kao što nazivi impliciraju, koriste prednosti Dropbox API-ja za preuzimanje malicioznog softvera sljedeće faze sa udaljenog servera hard kodiranog u GitHub repozitorijumu, primanje komandi i prikupljanje i eksfiltriranje podataka.

Tačno porijeklo Earth Yako-a ostaje nepoznato, ali Trend Micro kaže da je identifikovao djelomična tehnička preklapanja između grupe i drugih hakera poput Darkhotel-a, APT10 (aka Stone Panda) i APT29 (poznatog kao Cozy Bear ili Nobelium).

“Jedna od karakteristika nedavnih ciljanih napada je da su se prebacili na ciljanje pojedinaca za koje se smatra da imaju relativno slabe bezbjednosne mjere u poređenju sa drugim kompanijama i organizacijama” saopštila je kompanija.

“Ovaj pomak ka ciljanju pojedinaca u odnosu na kompanije je naglašen ciljanjem i zloupotrebom Dropbox-a jer se smatra popularnom uslugom u regionu među korisnicima za ličnu upotrebu, ali ne i za organizacije.”

Izvor: The Hacker News