Višestruki hakeri koriste grešku u dizajnu Foxit PDF Reader-a kako bi isporučili niz zlonamjernih programa kao što su Agent Tesla, AsyncRAT, DCRat, NanoCore RAT, NjRAT, Pony, Remcos RAT i XWorm.

“Ovo iskorištavanje pokreće sigurnosna upozorenja koja bi mogla navesti korisnike koji ništa ne sumnjaju da izvrše štetne naredbe”, navodi Check Point u tehničkom izvještaju. “Ovaj eksploataciju koristilo je više hakeri od e-zločina do špijunaže.”

Vrijedi napomenuti da Adobe Acrobat Reader – koji je više zastupljen u sandboxovima ili antivirusnim rješenjima – nije podložan ovom specifičnom eksploataciji, što doprinosi niskoj stopi otkrivanja kampanje.

Problem proizlazi iz činjenice da aplikacija prikazuje “OK” kao zadanu odabranu opciju u iskačućem prozoru kada se od korisnika traži da vjeruju dokumentu prije nego što omoguće određene funkcije kako bi izbjegli potencijalne sigurnosne rizike.

Kada korisnik klikne OK, prikazuje se drugo iskačuće upozorenje da će datoteka izvršiti dodatne naredbe sa opcijom “Otvori” postavljenom kao zadanom. Aktivirana naredba se zatim koristi za preuzimanje i izvršavanje zlonamjernog tereta koji se nalazi na Discordovoj mreži za isporuku sadržaja (CDN).

“Da postoji ikakva šansa da ciljani korisnik pročita prvu poruku, druga bi bila ‘Dogovoreno’ bez čitanja”, rekao je istraživač sigurnosti Antonis Terefos.

“Ovo je slučaj da hakeri iskorištavaju ovu pogrešnu logiku i uobičajeno ljudsko ponašanje, koje kao osnovni izbor daje najštetniji’.”

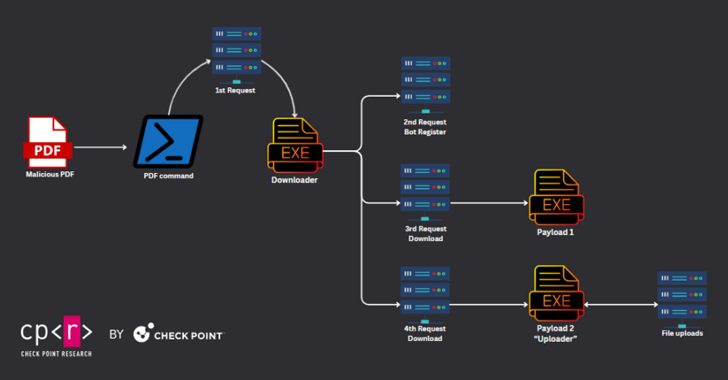

Check Point je saopštio da je identifikovao PDF dokument koji nosi vojnu temu koji je, kada se otvori putem Foxit PDF Reader-a, izvršio naredbu za preuzimanje preuzimača koji je zauzvrat preuzeo dva izvršna fajla za prikupljanje i otpremanje podataka, uključujući dokumente, slike, arhivske datoteke, i baze podataka na server za naredbu i kontrolu (C2).

Dalja analiza lanca napada otkrila je da bi se program za preuzimanje mogao koristiti i za izbacivanje trećeg tereta koji je sposoban da snimi screenshotove zaraženog hosta, nakon čega se oni uploaduju na C2 server.

Aktivnost, za koju se procjenjuje da je usmjerena na špijunažu, povezana je sa DoNot timom (aka APT-C-35 i Origami Elephant), navodeći preklapanja s prethodno uočenim taktikama i tehnikama povezanim sa hakerima.

Druga instanca koja naoružava istu tehniku koristi sekvencu u više faza za implementaciju kradljivaca i dva modula rudara kriptovaluta kao što su XMRig i lolMiner. Zanimljivo je da se neki od zarobljenih PDF datoteka distribuiraju putem Facebooka.

Zlonamjerni softver za krađu zasnovan na Pythonu opremljen je za krađu akreditiva i kolačića žrtava iz Chrome i Edge pretraživača, pri čemu se rudari preuzimaju iz Gitlab repozitorija koji pripada korisniku po imenu topworld20241. Repozitorijum , kreiran 17. februara 2024., još je aktivan od pisanja.

U drugom slučaju dokumentiranom od strane kompanije za cyber sigurnost, PDF datoteka djeluje kao kanal za preuzimanje iz Discord CDN Blank-Grabber , open-source kradljivača informacija koji je dostupan na GitHubu i koji je arhiviran od 6. avgusta 2023.

“Još jedan zanimljiv slučaj dogodio se kada je zlonamjerni PDF uključio hiperlink na prilog hostiran na trello[.]com“, rekao je Terefos. “Nakon preuzimanja, otkrio je sekundarni PDF fajl koji sadrži zlonamjerni kod, koji koristi prednosti ove ‘eksploatacije’ korisnika Foxit Reader-a.”

Put infekcije kulminira isporukom Remcos RAT-a, ali tek nakon napredovanja kroz niz koraka koji uključuju korištenje LNK datoteka, HTML aplikacije (HTA) i Visual Basic skripti kao međukoraka.

Haker koji stoji iza kampanje Remcos RAT, koji se zove silentkillertv i tvrdi da je etički haker s više od 22 godine iskustva, primijećen je kako reklamira nekoliko zlonamjernih alata putem namjenskog Telegram kanala pod nazivom silent_tools , uključujući kriptere i ciljanje PDF eksploata. Foxit PDF Reader. Kanal je kreiran 21. aprila 2022.

Check Point je rekao da je takođe identificirao .NET- i Python bazirane PDF builder usluge kao što su Avict Softwares I Exploit PDF, PDF Exploit Builder 2023 i FuckCrypt koji su korišteni za kreiranje PDF datoteka sa malverom. Za DoNot tim se kaže da je koristio .NET PDF builder koji je besplatno dostupan na GitHubu.

Ako ništa drugo, upotreba Discorda, Gitlaba i Trelloa pokazuje kontinuiranu zloupotrebu legitimnih web stranica od strane hakera kako bi se uklopili u normalan mrežni promet, izbjegli otkrivanje i distribuirali zlonamjerni softver. Foxit je priznao problem i očekuje se da će uvesti ispravku u verziji 2024 3. Trenutna verzija je 2024.2.1.25153 .

„Iako se ovaj ‘eksploat’ ne uklapa u klasičnu definiciju pokretanja zlonamjernih aktivnosti, mogao bi se preciznije kategorizirati kao oblik ‘phishinga’ ili manipulacije usmjerene na korisnike Foxit PDF Reader-a, nagovarajući ih da uobičajeno kliknu ‘OK’ bez razumijevanja potencijalni rizici koji su uključeni”, rekao je Terefos.

“Uspjeh infekcije i niska stopa otkrivanja omogućavaju distribuciju PDF-ova na mnoge netradicionalne načine, kao što je Facebook, bez da ih zaustave nikakva pravila detekcije.”

Izvor:The Hacker News