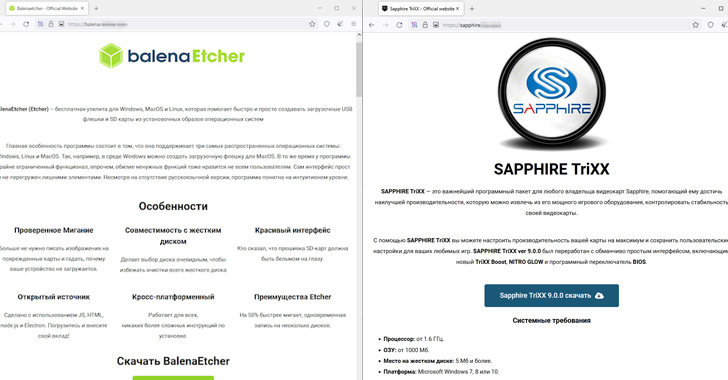

Hakeri stvaraju lažne web stranice na kojima se nalaze instalateri trojaniziranog softvera kako bi prevarili nesuđene korisnike da preuzmu maliciozni softver za preuzimanje pod nazivom Fruity s ciljem instaliranja udaljenih trojanskih alata kao što je Remcos RAT.

„Među dotičnim softverom su različiti instrumenti za fino podešavanje CPU-a, grafičkih kartica i BIOS-a; alati za nadgledanje hardvera računara; i neke druge aplikacije“, rekao je dobavljač kibernetičke bezbjednosti Doctor Web u analizi.

“Takvi instalateri se koriste kao mamac i sadrže ne samo softver za koji su potencijalne žrtve zainteresovane, već i sam trojanac sa svim njegovim komponentama.”

Tačan inicijalni vektor pristupa koji se koristi u kampanji je nejasan, ali potencijalno bi mogao biti u rasponu od phishinga do preuzimanja iz pogona do malicioznih oglasa. Korisnici koji dođu na lažnu stranicu bivaju upitani da preuzmu ZIP instalacioni paket.

Instalater, osim što aktivira standardni instalacijski proces, kradom ispušta Fruity trojanac, maliciozni softver baziran na Pythonu koji formatira MP3 datoteku (“Idea.mp3”) da učita datoteku slike (“Fruit.png”) kako bi aktivirao multi- stadijum infekcije.

“Ova datoteka slike koristi metodu steganografije da sakrije dvije izvršne datoteke (.dll biblioteke) i shellcode za sljedeću fazu inicijalizacije unutar nje”, rekao je Doctor Web.

Fruity je također dizajniran da zaobiđe antivirusnu detekciju na kompromitovanom hostu i na kraju pokrene Remcos RAT korisni teret koristeći tehniku koja se zove proces doppelgänging.

Uz to, sekvenca napada može se iskoristiti za distribuciju svih vrsta malicioznog softvera, zbog čega je imperativ da se korisnici pridržavaju preuzimanja softvera samo iz pouzdanih izvora.

Razvoj dolazi kada je Bitdfender otkrio detalje o malspam kampanji koja isporučuje maliciozni softver Agent Tesla za prikupljanje osjetljivih podataka s kompromitovanih krajnjih tačaka.

To takođe prati porast u operacijama malicioznog oglašavanja koje su ciljale na kupce i kompanije s oštećenim softverom koji je pojačan putem oglasa na pretraživačima.

Ovo uključuje novi talas napada pod nazivom Nitrogen u kojem se lažne ISO arhive distribuiraju pomoću lažnih oglasa koji imitiraju stranice za preuzimanje aplikacija kao što su AnyDesk, WinSCP, Cisco AnyConnect, Slack i TreeSize.

“Ova maliciozna kampanja dovodi do širenja infekcije nakon početnog izlaganja,” rekli su istraživači Bitdefendera Victor Vrabie i Alexandru Maximciuc.

“Sve dok borave u mreži žrtve, primarni cilj napadača je da dobiju kredencijale, uspostave postojanost na važnim sistemima i eksfiltriraju podatke, s iznudom kao krajnjim ciljem.”

Izvor: The Hacker News