Tekuća kampanja malicioznog oglašavanja se koristi za distribuciju virtuelizovanih .NET učitavača koji su dizajnirani da implementuju FormBook maliciozni softver za krađu informacija.

„Učitavači, nazvani MalVirt, koriste zamagljenu virtuelizaciju za anti-analizu i izbjegavanje, zajedno sa Windows Process Explorer drajverom za završetak procesa“, rekli su istraživači SentinelOne-a Aleksandar Milenkoski i Tom Hegel u tehničkom zapisu.

Prelazak na Google malvertising je najnoviji primjer kako hakeri smišljaju alternativne rute isporuke za distribuciju malicioznog softvera otkako je Microsoft najavio planove da blokira izvršavanje makronaredbi u Office-u prema zadanim postavkama iz datoteka preuzetih s interneta.

Malvertising podrazumeva postavljanje lažnih reklama na pretraživačima u nadi da će prevariti korisnike koji traže popularni softver kao što je Blender da preuzmu trojanizovani softver.

Učitavači MalVirt, koji su implementovani u .NET, koriste legitimni KoiVM virtuelizujući zaštitnik za .NET aplikacije u pokušaju da prikriju svoje ponašanje i imaju zadatak da distribuišu FormBook familiju malicioznih softvera.

Osim što uključuju tehnike anti-analize i anti-detekcije kako bi se izbjeglo izvršavanje unutar virtuelne mašine ili okruženja sa sandbox-om aplikacije, utvrđeno je da učitavači koriste modifikovanu verziju KoiVM-a koja sadrži dodatne slojeve zamagljivanja kako bi dešifrovanje učinilo još izazovnijim.

Učitavači takođe postavljaju i učitavaju potpisani drajver Microsoft Process Explorer-a sa ciljem izvođenja radnji sa povišenim dozvolama. Privilegije se, na primjer, mogu koristiti kao oružje kako bi se prekinuli procesi povezani sa sigurnosnim softverom kako bi se izbjeglo označavanje.

I FormBook i njegov nasljednik, XLoader, implementiraju širok spektar funkcionalnosti, kao što su keylogging, krađa screenshot-a, prikupljanje web i drugih kredencijala i postavljanje dodatnog malicioznog softvera.

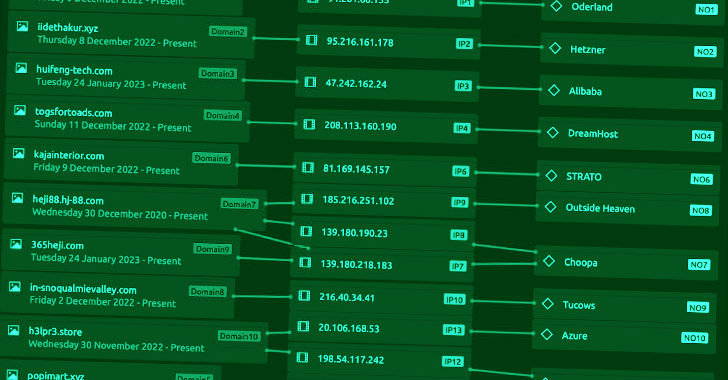

Sojevi malicioznog softvera su također značajni po tome što kamufliraju svoj komandni i kontrolni (C2) promet među HTTP zahtjevima za dimne zaslone sa kodiranim sadržajem na više domena za mamce, kao što su Zscaler i Check Point otkrili prošle godine.

„Kao odgovor na to što je Microsoft podrazumevano blokirao Office makroe u dokumentima sa interneta, hakeri su se okrenuli alternativnim metodama distribucije malicioznog softvera, nedavno, malvertising-u“, rekli su istraživači.

“Učitavači MalVirt pokazuju koliko napora hakeri ulažu u izbjegavanje otkrivanja i ometanje analize.”

Relevantno je da je metoda već bilježi nagli porast zbog toga što je koriste i drugi hakeri da proguraju IcedID, Raccoon, Rhadamanthys i Vidar kradljivce u posljednjih nekoliko mjeseci.

“Vjerovatno je da je haker počeo da prodaje malvertising kao uslugu na dark web-u, a potražnja je velika,” navodi Abuse.ch u izvještaju, ukazujući na mogući razlog “eskalacije”.

Nalazi stižu dva mjeseca nakon što je K7 Security Labs sa sjedištem u Indiji detaljno opisao phishing kampanju koja koristi .NET loader za izbacivanje Remcos RAT-a i Agenta Tesle pomoću virtuelizovane KoiVM binarne datoteke.

Međutim, nisu sve maliciozni oglasi, jer se eksperimentiše i s drugim tipovima datoteka kao što su Excel dodaci (XLL) i OneNote prilozi email-a kako bi se provukli mimo sigurnosnih perimetara. Novo pridruživanje ovoj listi je korištenje dodataka Visual Studio Tools za Office (VSTO) kao sredstvo za napad.

„VSTO dodaci se mogu pakovati zajedno sa Office dokumentima (Local VSTO), ili alternativno, preuzeti sa udaljene lokacije kada se otvori VSTO-Bearing Office dokument (Remote VSTO)“, otkrio je Deep Instinct prošle nedelje. “Ovo, međutim, može zahtjevati zaobilaženje sigurnosnih mehanizama povezanih s povjerenjem.”

Izvor: The Hacker News