Finansijski motivisani haker poznat kao FIN7 je primijećen kako koristi zlonamjerne Google oglase koji lažiraju legitimne brendove kao sredstvo za isporuku MSIX instalatera koji kulminiraju uvođenjem NetSupport RAT-a.

Hakeri su koristili zlonamjerne web stranice kako bi imitirali poznate brendove, uključujući AnyDesk, WinSCP, BlackRock, Asana, Concur, The Wall Street Journal, Workable i Google Meet.

FIN7 (aka Carbon Spider i Sangria Tempest) je uporna grupa za e-kriminal koja je aktivna od 2013. godine, u početku se bavila napadima usmjerenim na uređaje na prodajnom mjestu (PoS) kako bi ukrali podatke o plaćanju, prije nego što se okrenula proboju velikih firmi putem ransomware kampanja.

Tokom godina, haker je poboljšao svoju taktiku i arsenal malvera, usvajajući različite prilagođene porodice malvera kao što su BIRDWATCH, Carbanak, DICELOADER (aka Lizar i Tirion), POWERPLANT, POWERTRASH i TERMITE, između ostalih.

Malver FIN7 se obično primjenjuje kroz kampanje spearphishing-a kao ulazak u ciljnu mrežu ili host, iako je grupa posljednjih mjeseci koristila tehnike malvertising-a za pokretanje lanaca napada.

U decembru 2023, Microsoft je rekao da je primijetio kako se napadači oslanjaju na Google oglase kako bi namamili korisnike da preuzmu zlonamjerne MSIX pakete aplikacija, što je na kraju dovelo do izvršenja POWERTRASH-a, PowerShell-baziranog in-memory droppera koji se koristi za učitavanje NetSupport RAT-a i Gracewire-a.

“Sangria Tempest […] je finansijski motivisana sajber kriminalna grupa koja se trenutno fokusira na provođenje upada koji često dovode do krađe podataka, nakon čega slijedi ciljana iznuda ili primjena ransomware-a kao što je Clop ransomware”, istaknuo je tada tehnološki gigant.

Zloupotreba MSIX-a kao vektora distribucije malvera od strane više hakera – vjerovatno zbog njegove sposobnosti da zaobiđe sigurnosne mehanizme kao što je Microsoft Defender SmartScreen – od tada je podstakla Microsoft da po defaultu onemogući protokol handler-a.

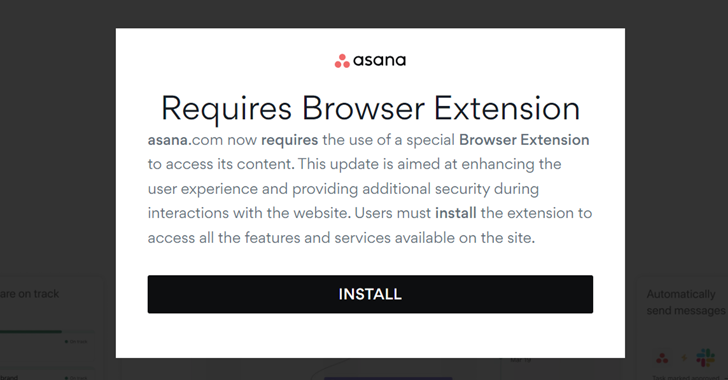

U napadima koje je uočio eSentire u aprilu 2024. godine, korisnicima koji posjećuju lažne stranice putem Google oglasa prikazuje se iskačuća poruka koja ih poziva da preuzmu lažnu ekstenziju preglednika, a to je MSIX datoteka koja sadrži PowerShell skriptu koja zauzvrat prikuplja sistemske informacije i kontaktira udaljeni server kako bi dohvatila drugu kodiranu PowerShell skriptu.

Drugi PowerShell korisni teret se koristi za preuzimanje i izvršavanje NetSupport RAT-a sa servera koji kontroliše haker.

Kanadska kompanija za sajber bezbjednost je takođe otkrila da se trojanac za daljinski pristup koristi za isporuku dodatnog malvera, koji uključuje DICELOADER pomoću Python skripte.

“Incidenti u kojima je FIN7 iskorištavao imena pouzdanih brendova i koristio obmanjujuću web reklamu za distribuciju NetSupport RAT-a, praćenog DICELOADER-om, naglašavaju stalnu prijetnju, posebno zloupotrebu potpisanih MSIX datoteka od strane ovih hakera, što se pokazalo efikasnim u njihovim šemama”, rekao je eSentire.

Slične nalaze je nezavisno izvijestio Malwarebytes, koji je aktivnost okarakterizovao kao izdvajanje korporativnih korisnika putem zlonamjernih reklama i modala oponašanjem brendova visokog profila kao što su Asana, BlackRock, CNN, Google Meet, SAP i The Wall Street Journal. Međutim, nije pripisala kampanju FIN7.

Vijesti o FIN7 šemama malvertising-a poklapaju se sa talasom zaraze SocGholish (aka FakeUpdates) koji je dizajniran da cilja poslovne partnere.

“Napadači su koristili living-off-the-land tehnike kako bi prikupili osjetljive akreditive, a posebno su konfigurisali web beacone i u potpisima e-pošte i u mrežnim dijeljenjima kako bi mapirali lokalne i poslovne odnose”, rekao je eSentire. “Ovo ponašanje ukazuje na interesovanje za iskorišćavanje ovih odnosa kako bi se ciljali poslovni partneri od interesa.”

Takođe prati otkrivanje zlonamjerne kampanje koja cilja korisnike Windowsa i Microsoft Officea kako bi propagirala RAT-ove i rudare kriptovaluta putem krekova za popularni softver.

“Malver, jednom instaliran, često registruje komande u planeru zadataka kako bi održao postojanost, omogućavajući kontinuiranu instalaciju novog malvera čak i nakon uklanjanja”, rekao je Symantec u vlasništvu Broadcoma.

Izvor: The Hacker News