Trgovci malicioznim softverom koriste NodeLoader, loader napisan u Node.js, kako bi onemogućili sigurnosna rješenja i isporučili gejmere za krađu informacija i kriptominere.

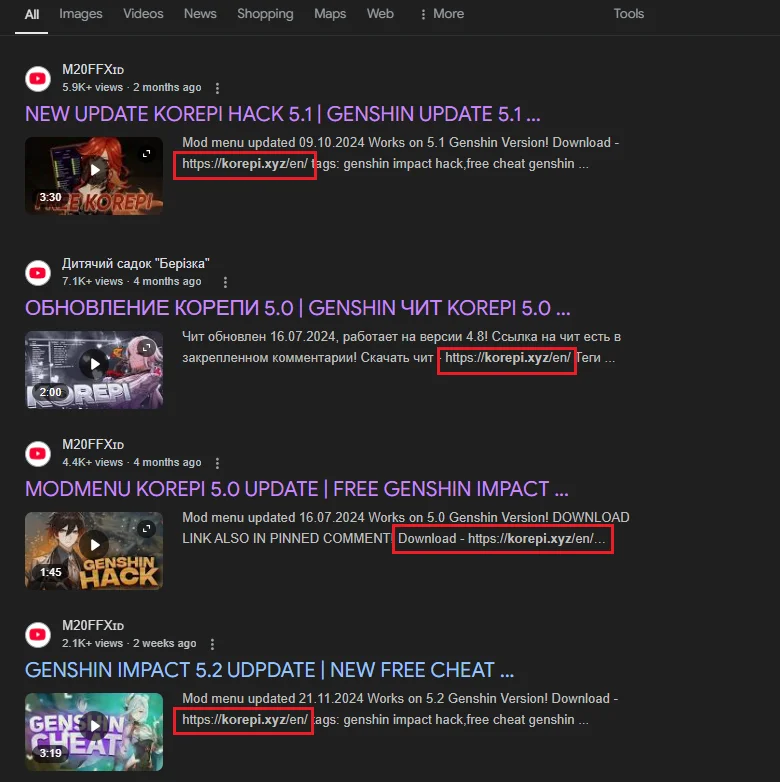

Maliciozni linkovi u YouTube komentarima (Izvor: Zscaler ThreatLabz)

Napadači koji koriste Node.js loader

U ovoj najnovijoj kampanji isporuke malicizonog softvera, napadači koriste YouTube i Discord za objavljivanje linkova koji navodno vode do hakova igrica koje se nalaze na (lažiranih) web stranicama za igre.

Hack/cheat lažne igre dolazi u obliku maliciozni ZIP arhive koja, kada se raspakuje, prikazuje maliciozni izvršni fajl sastavljen u Node.js.

Kada korisnik pokrene ovu datoteku, ona prvo provjerava da li se neki od brojnih procesa (tj. aplikacija) izvodi na korisnikovoj mašini: Chrome, Opera, Frefox, Steam, Spotify, Discord, Telegram, Microsoft Gaming Install Services, Lightshot (alat za snimanje ekrana) i Epic Games Launcher.

Ako pronađe barem jednu, preuzima PowerShell skriptu, koja zauzvrat preuzima i sprema dvije dodatne izvršne datoteke i izvršava ih: XMRig rudar kriptovalute i Phemedrone Stealer.

Prvi se bavi izbjegavanjem otkrivanja, pokušava zaustaviti Windows Event Log Service i deinstalirati Windows ažuriranja koja se odnose na Windows alatku za uklanjanje maliciznog softvera i kreira uslugu za uspostavljanje postojanosti. Posljednje može ukrasti krendicijala za prijavu, kolačiće, itd. iz Google i Microsoft pretraživača i otpremiti ih na Telegram.

“Pored preuzimanja Phemedrona, hakeri su koristili poseban malicizoni URL za isporuku loader za Lumma Stealer”, otkrili su istraživači Zscalera.

Zašto napadači koriste Node.js?

Poznato je da hakeri pišu loader malicioznog softvera u Node.js.

Node.js je višeplatformsko JavaScript okruženje za izvršavanje izgrađeno na Chrome-ovom V8 JavaScript motoru.

Iako se često koristi za izgradnju usluga zasnovanih na webu, može se koristiti i za kreiranje alata komandne linije i za izgradnju aplikacija na strani klijenta za uobičajene desktop platforme koje pokreću popularne operativne sisteme (Windows, macOS, Linux, Unix, itd.)

“NodeLoaderov kod je napisan u Node.js koristeći JavaScript. Node.js kod, zajedno sa svim potrebnim ovisnostima, kompajliran je u binarnu izvršnu datoteku pomoću pkg modula [Node Package Manager]. Ovaj korak pakuje sve što je potrebno za pokretanje Node.js koda, uključujući V8 JavaScript biblioteku motora,” objasnili su istraživači.

“Kada se sastavlja pomoću pkg NPM modula, jedna linija koda rezultuje velikom Windows binarnom datotekom koja prelazi 35 MB. Ova velika veličina datoteke komplicira detekciju za neke sigurnosne proizvode. Osim toga, postoji mnogo manje potpisa za malicizni kod baziran na JavaScriptu. Kao rezultat toga, mnoge binarne datoteke NodeLoader povezane s ovom kampanjom trenutno nemaju antivirusne i EDR detekcije.”

Od danas, izvršni fajlovi NodeLoadera koje je otkrio Zscaler i dalje imaju strašne rezultate AV detekcije. Međutim, mnoga rješenja otkrivaju konačni korisni teret – kriptomajner i infokradljivce.

Izvor:Help Net Security