Earth Hundun, poznata azijsko-pacifička organizacija zlonamjernog softvera, koristi Waterbear i Deuterbear.

Prvi put smo naišli na Deuterbeara u arsenalu Earth Hunduna u oktobru 2022., što je signaliziralo njegovu implementaciju.

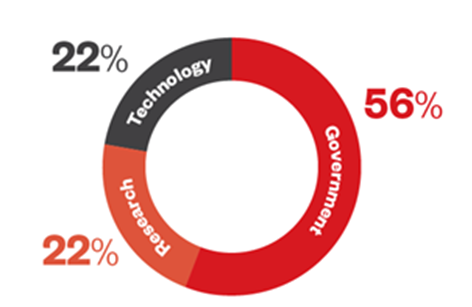

Industrijska distribucija krajnjih tačaka zaraženih Waterbearom i Deuterbearom od 2022.

Ovaj izvještaj opisuje ultimativni trojanac za daljinski pristup (RAT) koji smo oporavili od C&C servera iz Earth Hundun kampanje 2024. godine.

Na početku smo ispitali mrežne akcije Waterbear downloadera. Studija slučaja pokazuje kako su Waterbear RAT i njegovi dodaci implementirani u drugoj fazi i kako su se Waterbear programi za preuzimanje proširili po mrežama, što je komplikovalo otkrivanje i praćenje.

Deuterbear sada podržava formate shellcode dodataka i pokreće RAT sesije bez rukovanja.

Trendmicro analiza interakcija malvera Earth Hundun Waterbear i Deuterbear sa metama će pokazati njegovu sofisticiranu taktiku.

Waterbear studija slučaja

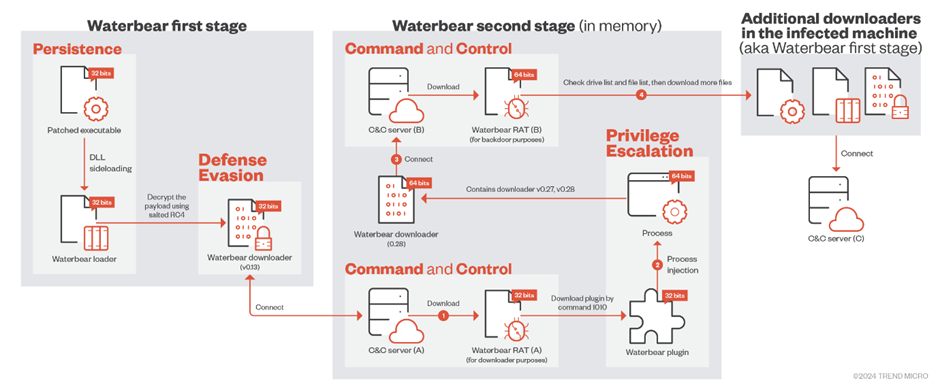

Dijagram toka prethodne kampanje prikazuje Waterbearovu aktivnost u mreži žrtve i njegovu proliferaciju preuzimača.

Jedan od napadačkih lanaca kampanje Waterbear

Inicijalna faza

Waterbear je koristio tri datoteke za početno preuzimanje.

To uključuje modificiranu legitimnu izvršnu datoteku, učitavač i šifrirani program za preuzimanje.

Druga faza

Waterbear RAT (A) je preuzeo dodatak preko RAT komande 1010 i aktivirao svoju prvu funkciju izvoza, “Start”, kako bi ga ubacio u proces.

Zavisno o ciljnoj arhitekturi procesa, dodatak uključuje nešifrirane Waterbear preuzimače 0.27 i 0.28.

Za razliku od 32-bitnih procesa, 64-bitni procesi pokreću 0.28, povećavajući preuzimanja.

Ovo skriva njihove tragove ili se povezuje s različitim C&C serverima u mreži žrtve, pokazujući fleksibilnost komunikacije hakera.

Waterbear RAT

Komandne mogućnosti :

- Upravljanje datotekama : Naredbe za nabrajanje disk jedinica, listanje datoteka, otpremanje i preuzimanje datoteka, preimenovanje, kreiranje foldera, brisanje datoteka, izvršavanje datoteka, premještanje datoteka i prikrivanje metapodataka datoteka.

- Upravljanje prozorima : komande za nabrajanje, skrivanje, prikazivanje, zatvaranje, minimiziranje, maksimiziranje prozora, pravljenje snimaka ekrana i postavljanje događaja snimka ekrana.

- Upravljanje procesima : Naredbe za nabrajanje, završetak, obustavljanje, nastavak procesa i preuzimanje informacija o modulu procesa.

- Upravljanje mrežom : Komande za dobijanje proširenih TCP tabela i postavljanje stanja TCP unosa.

- Upravljanje uslugama : Naredbe za nabrajanje i manipulaciju uslugama.

- Upravljanje konfiguracijom : naredbe za dobijanje i postavljanje C&C konfiguracija.

- Upravljanje daljinskim ljuskom : Naredbe za pokretanje, izlazak i dobivanje PID-a udaljene ljuske.

- Upravljanje registrom : naredbe za nabrajanje, kreiranje, postavljanje i brisanje ključeva i vrijednosti registratora.

- Osnovna kontrola : Naredbe za dobijanje trenutnog prozora, postavljanje oznaka infekcije i prekidanje veza i RAT procesa.

- Proxy Management : Komande za ažuriranje C&C IP adresa, proxy podataka, gašenje veza i upravljanje ručkama utičnice.

Prenos informacija o žrtvama :

Prije izvršavanja backdoor komandi, Waterbear šalje detaljne informacije o žrtvama C&C serveru, uključujući status administratora, verziju sistema, imena hosta i korisnika, tekst prozora, informacije o adapteru, ID procesa i oznake infekcije.

Deuterbear RAT

Put instalacije :

- Deuterbear koristi proces instalacije u dvije faze. Prva faza uključuje dešifriranje i postavljanje programa za preuzimanje, koji pregledava sistem i instalira komponente druge faze.

- Komponente prve faze se uklanjaju nakon postizanja postojanosti kako bi se izbjeglo otkrivanje.

Komandne mogućnosti :

- Upravljanje datotekama : naredbe za popis datoteka, učitavanje i preuzimanje datoteka, preimenovanje datoteka i izvršavanje datoteka.

- Upravljanje procesima : Naredbe za nabrajanje i završetak procesa.

- Upravljanje konfiguracijom : Naredbe za prikupljanje i ažuriranje podataka o konfiguraciji preuzimača.

- Upravljanje daljinskim ljuskom : Naredbe za pokretanje, izlazak i dobijanje PID-a udaljene ljuske.

- Osnovna kontrola : Naredbe za dobijanje trenutnog prozora, postavljanje oznaka infekcije i prekidanje veza i RAT procesa.

- Upravljanje dodacima : naredbe za preuzimanje, deinstaliranje i izvršavanje dodataka, uključujući shellcodeove i PE DLL-ove.

Prenos informacija o žrtvama :

Slično Waterbearu, Deuterbear šalje informacije o žrtvama C&C serveru prije izvršavanja backdoor komandi, uključujući status administratora, imena korisnika i hosta, verziju OS-a, tekst prozora, informacije o adapteru, ID procesa i oznake infekcije.

Razlike od Waterbeara :

Deuterbear zadržava manje komandi (20 u poređenju sa preko 60 za Waterbear), ali podržava više dodataka za poboljšavanje fleksibilnosti.

Koristi isti HTTPS kanal i RC4 saobraćajni ključ kao downloader, eliminišući potrebu za rukovanjem sa C&C serverom za ažuriranje komunikacionih protokola.

Waterbear je evoluirao u Deuterbear, novi zlonamjerni softver.

Zanimljivo je da Waterbear i Deuterbear evoluiraju odvojeno, a ne da zamjenjuju jedan drugog.

Skeniranje memorije za preuzimanja i Waterbear i Deuterbear RAT-ovi mogu zaštititi organizacije od napada Earth Hunduna. Takođe, pronalaženje registra koji se koristi za dešifrovanje Deuterbear preuzimača može pomoći u pronalaženju istog u sistemu.

Izvor:CyberSecurityNews