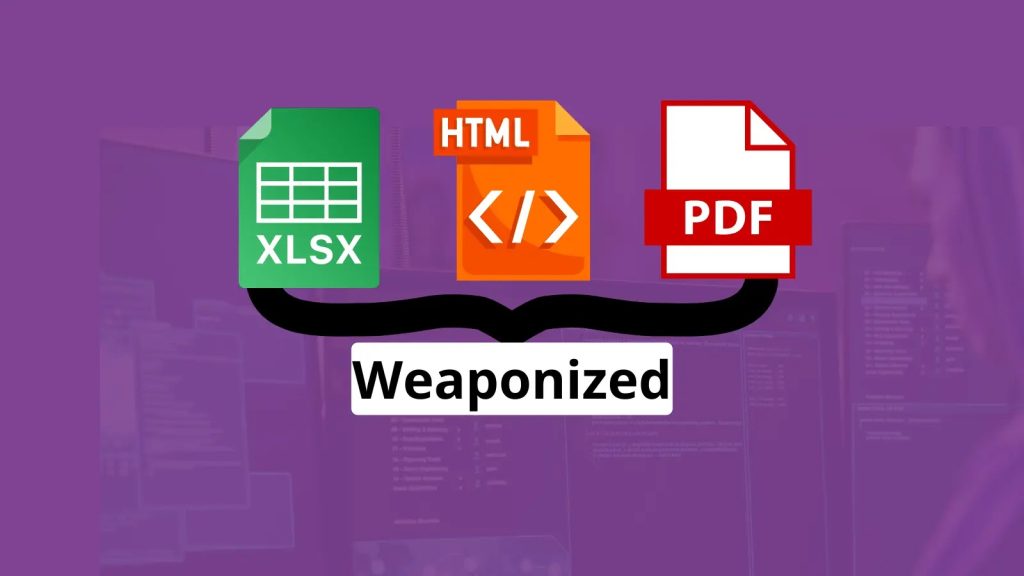

Hakeri često ciljaju na KSLSKS, HTML i PDF datoteke jer se one naširoko koriste, a privlače ih i njihovi vjerodostojni formati datoteka.

Ovo olakšava njihovu uspješnu isporuku primaocima koji možda nisu svjesni.

Istraživači Forcepoint-a su nedavno potvrdili da se Darkgate malver distribuiše putem phishing poruka e-pošte koje sadrže maliciozne priloge kao što su KSLSKS, HTML ili PDF koji preuzimaju naloge i sami se modifikuju.

Uporan je u smislu da može proći neprijmećen dok ugrožava izgubljene podatke, prevaru, ucjene i razotkriva osjetljive informacije

Tehnička analiza

Forcepoint Ks-Labs je analizirao nedavnu Darkgate kampanju pokrenutu putem phishing e-pošte koja sadrži lažni PDF Intuit Quickbooks fakturu.

Prevari korisnike da kliknu na vezu za instaliranje Jave, ali ih umjesto toga preusmjerava na geoograđeni URL koji potajno preuzima sadržaj sledeće faze malvera.

Maliciozna analiza datoteke „mai-document_[broj].pdf“ pokazuje PDF fakturu sa ugrađenom hipervezom u veliku sliku KSObject.

Klikom na vezu preuzima se maliciozna .jar datoteka. Povezane URL adrese dijele obrasce sa onima koje su ranije koristili QakBot hakeri, što ukazuje na potencijalne veze.

Analiza maliciozne „.jar“ datoteke pomoću JD-GUI-ja otkrila je „.PNG“ i zamagljenu „.class“ datoteku koja sadrži kod za preuzimanje „.ZIP“ datoteke u C:\Downloads\ pomoću komande curl.eke.

Nakon preuzimanja ZIP-a, on koristi PowerShell-ovu proširenu arhivu za izdvajanje sadržaja.

Ova datoteka klase takođe može da preuzima i čuva MSI datoteke. U ZIP-u su ekstrahovani AutoIt3.eke i kompajlirana AutoIt skripta u .a3k formatu, koje zatim pokreće JAR preko zamagljene cmd komande.

Darkgate je koristio AutoIt na drugim mjestima, a ova skripta je kompajlirana koristeći AutoIt 3.26+ sa AU3!EA06 zaglavljima. Potrebna je dalja istraga da bi se utvrdilo šta ova skripta radi.

Teško je razumjeti operacije BITKSOR i BinariToString() funkcije AutoIt. Ovaj alat spaja veliki tok podataka u lokalnu promenljivu.

Funkcija biblioteke DLLSTRUCTCREATE() omogućava učitavanje bajtova u memoriju i zatim zloupotrebu sistemskih resursa. Skripte dobijaju shell kod i daljinski se pridružuju botnetu servera.

Darkgate kampanja primjenjuje phishing e-poruke koje se pretvaraju da su fakture QuickBooks-a kako bi natjerale korisnike da preuzmu maliciozne JAR datoteke koje sadrže uputstva za više korisnih podataka, kao što su zamagljene AutoIt skripte.

Ove skripte pokreću shell kod i komuniciraju sa udaljenim serverima. Kampanja Darkgate ima lijepo pomješane profesionalne tehnike malvera i istorijske URL obrasce, što posljedično pokazuje naprednu trajnu prijetnju (APT).

Izvor: CyberSecurityNews