Curenje LockBit 3.0 ransomware buildera prošle godine dovelo je do toga da hakeri zloupotrijebe alat za stvaranje novih varijanti.

Ruska kompanija za kibernetičku sigurnost Kaspersky saopštila je da je otkrila upad ransomware softvera koji je implementirao verziju LockBit-a, ali sa značajno drugačijom procedurom zahtjeva za otkupninom.

“Haker koji stoji iza ovog incidenta odlučio je upotrijebiti drugačiju poruku o otkupnini s naslovom koji se odnosi na ranije nepoznatu grupu, pod nazivom NACIONALNA AGENCIJA ZA OPASNOST”, rekli su istraživači sigurnosti Eduardo Ovalle i Francesco Figurelli .

Preuređena poruka o otkupnini direktno je specificirala iznos koji treba platiti za dobijanje ključeva za dešifrovanje i usmjerila komunikaciju na Tox servis i e-poštu, za razliku od LockBit grupe, koja ne spominje iznos i koristi vlastitu platformu za komunikaciju i pregovaranje.

NACIONALNA AGENCIJA ZA OPASNOST je daleko od jedine kriminalne bande koja koristi procurjeli LockBit 3.0 builder. Neki od drugih hakera za koje se zna da ga koriste uključuju Bl00dyja i Buhtija.

Kaspersky je napomenuo da je u svojoj telemetriji otkrio ukupno 396 različitih LockBit uzoraka, od kojih je 312 artefakata kreirano korištenjem procurjelih buildera. Čak 77 uzoraka ne spominje “LockBit” u poruci o otkupnini.

“Mnogi otkriveni parametri odgovaraju zadanoj konfiguraciji buildera, samo neki sadrže manje promjene”, rekli su istraživači. “Ovo ukazuje da su uzorci vjerovatno razvijeni za hitne potrebe ili možda od strane lijenih hakera.”

Otkrivanje dolazi kada je Netenrich ušao u ransomware soj pod nazivom ADHUBLLKA koji je nekoliko puta rebrendiran od 2019. (BIT, LOLKEK, OBZ, U2K i TZW), dok je ciljao na pojedince i mala preduzeća u zamjenu za male isplate u rasponu od 800 do 1.600 dolara od svake žrtve.

Iako svaka od ovih iteracija dolazi s malim modifikacijama šema šifriranja, poruka o otkupnini i metoda komunikacije, bliža inspekcija ih je sve povezala s ADHUBLLKA-om zbog sličnosti izvornog koda i infrastrukture.

“Kada je ransomware uspješan, uobičajeno je vidjeti da sajber kriminalci koriste iste uzorke ransomware-a – malo mijenjajući svoju kodnu bazu – za pilotiranje drugih projekata”, rekao je istraživač sigurnosti Rakesh Krishnan .

“Na primjer, mogu promijeniti šemu šifriranja, poruke o otkupnini ili komunikacione kanale za naredbu i kontrolu (C2), a zatim se preimenovati kao ‘novi’ ransomware.”

Ransomware ostaje ekosistem koji se aktivno razvija, svjedoči čestim promjenama u taktikama i ciljanju da se sve više fokusira na Linux okruženja koristeći porodice kao što su Trigona, Monti i Akira, od kojih potonji dijeli veze s hakerima povezanim s Conti.

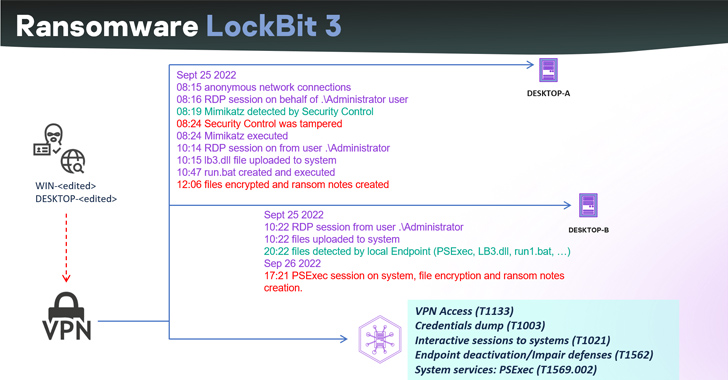

Akira je takođe povezan sa napadima koji koriste Cisco VPN proizvode kao vektor napada za dobijanje neovlašćenog pristupa mrežama preduzeća. Cisco je od tada priznao da hakeri ciljaju Cisco VPN-ove koji nisu konfigurisani za višefaktorsku autentifikaciju.

“Napadači se često fokusiraju na odsustvo ili poznate ranjivosti u višefaktorskoj autentifikaciji (MFA) i poznate ranjivosti u VPN softveru”, rekao je glavni proizvođač mrežne opreme.

“Kada hakeri steknu uporište u ciljnoj mreži, pokušavaju da izvuku kredencijale putem LSASS (Local Security Authority Subsystem Service) dumpova kako bi olakšali dalje kretanje unutar mreže i podigli privilegije ako je potrebno.”

Razvoj također dolazi usred rekordnog porasta napada ransomware-a, pri čemu je grupa Cl0p ransomware provalila 1.000 poznatih organizacija iskorištavanjem nedostataka u aplikaciji MOVEit Transfer kako bi dobila početni pristup i šifrirala ciljane mreže.

Subjekti sa sjedištem u SAD čine 83,9% korporativnih žrtava, a slijede Njemačka (3,6%), Kanada (2,6%) i Velika Britanija (2,1%). Kaže se da je više od 60 miliona pojedinaca pogođeno kampanjom masovne eksploatacije koja je počela u maju 2023.

Međutim, radijus eksplozije ransomware napada u lancu snabdevanja će verovatno biti mnogo veći. Procjene pokazuju da se od hakera očekuje da će ostvariti nezakonitu dobit u rasponu od 75 do 100 miliona dolara od svojih poduhvata.

“Iako bi kampanja MOVEit mogla na kraju utjecati na preko 1.000 kompanija direktno, a red veličine više indirektno, vrlo mali postotak žrtava se trudio da pregovara, a kamoli da razmišlja o plaćanju”, rekao je Coveware.

“Oni koji su platili, platili su znatno više od prethodnih CloP kampanja, i nekoliko puta više od globalnog prosječnog iznosa otkupnine od 740,144 dolara (+126% u odnosu na Q1 2023.).”

Štaviše, prema Sophos 2023 Active Adversary Report, srednje vrijeme zadržavanja incidenata ransomware-a palo je sa devet dana u 2022. na pet dana u prvoj polovini 2023. godine, što ukazuje da se “bande ransomware-a kreću brže nego ikad”.

Nasuprot tome, srednje vrijeme zadržavanja za incidente koji nisu ransomware povećano je sa 11 na 13 dana. Maksimalno vrijeme zadržavanja uočeno tokom vremenskog perioda bilo je 112 dana.

“U 81% ransomware napada, konačni teret je pokrenut izvan tradicionalnog radnog vremena, a za one koji su bili raspoređeni tokom radnog vremena, samo pet se dogodilo radnim danom,” saopštila je kompanija za kibernetičku sigurnost. “Skoro polovina (43%) ransomware napada je otkrivena bilo u petak ili subotu.”

Izvor: The Hacker News