Iako se ranjivosti zajedničkog sistema za štampanje UNIX-a (CUPS) koje je nedavno otkrila istraživačica Simone “evilsocket” Margaritelli nije lako iskoristiti za daljinsko izvršavanje komandi na ranjivim sistemima, one bi mogle ponuditi više mogućnosti napadačima koji se upuštaju u DDoS napade, otkrili su istraživači prijetnji Akamai.

Potencijal za RCE

CUPS je sistem za štampanje otvorenog koda baziran na Internet protokolu za štampanje (IPP). Iako je prisutan na mnogim Linux, BSD i drugim sistemima, CUPS nije uključen po defaultu na mnogim od njih.

Četiri ranjivosti – CVE-2024-47176, CVE-2024-47076, CVE-2024-47175 i CVE-2024-47177 – u različitim CUPS komponentama mogu biti vezane za daljinsko izvršavanje naredbi kada korisnik pokrene maliciozni zadatak za štampanje na dodanom štampaču. , otkrio je Margariteli.

Nakon djelimičnog izdavanja popravki od strane CUPS održavača, različite distribucije su objavile ili se spremaju izbaciti fiksne pakete. I dok je nekoliko PoC eksploatacija već objavljeno, in-the-wild eksploatacija tek treba da bude otkrivena.

Potencijal za DDoS

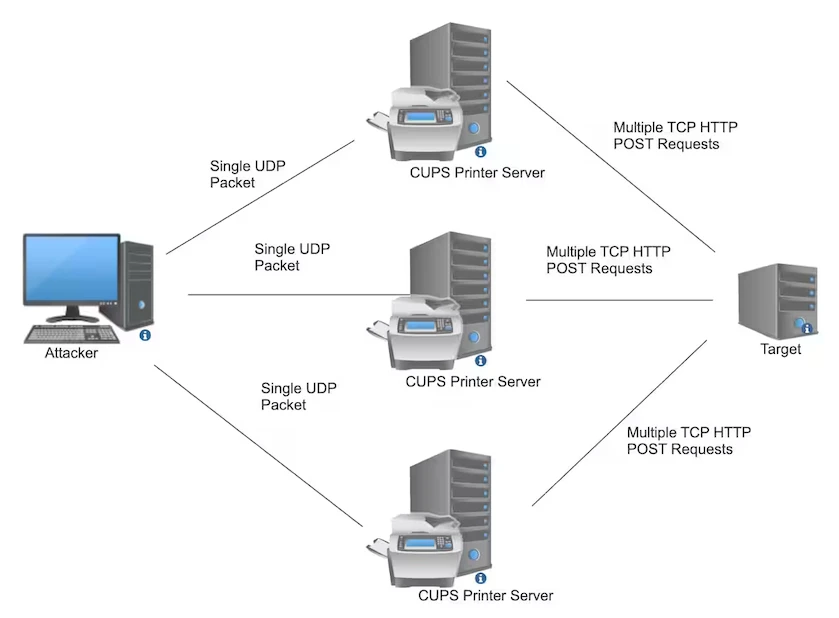

Prijavljene ranjivosti mogu se iskoristiti za pretvaranje ranjivih sistema u „pojačala“ slanjem posebno kreiranog UDP paketa ranjivoj instanci CUPS-a“, otkrili su istraživači Akamai-a.

Protok napada (Izvor: Akamai)

Umjesto instrukcija CUPS-u da doda zlonamjerni pisač, paket ga nalaže da pošalje IPP/HTTP zahtjev na cilj i port koji je naznačio napadač.

“Za svaki poslani paket, ranjivi CUPS server će generisati veći i djelomično kontrolisan IPP/HTTP zahtjev usmjeren na specificiranu metu. Kao rezultat toga, ne samo da je cilj pogođen, već i host CUPS servera postaje žrtva, jer napad troši njegovu mrežnu širinu i CPU resurse.”

Veličina DDoS saobraćaja zavisi od veličine korisnog opterećenja u UDP paketu, dostupnosti ranjivih sistema i načina na koji odgovaraju na zahtev.

Akamaijev tim za sigurnosno obavještavanje i odgovor kaže da postoji preko 58.000 ranjivih uređaja povezanih s internetom koji bi se mogli zloupotrijebiti za pojačavanje DDoS napada.

“Ako pretpostavimo da je svih 58.000+ identificiranih CUPS hostova uključeno u istu kampanju, to bi moglo rezultovati poplavom od 1 GB dolaznog napada napada po UDP paketu iz primjera s minimalno obloženim sadržajem. Maksimalno podstavljeni scenario mogao bi rezultovati poplavom saobraćaja od 6 GB”, izračunali su.

Budući da se učinak takvog napada može osjetiti i na meti i na organizacijama koje koriste ranjive CUPS instalacije, istraživači su pozvali ove posljednje da ažuriraju na najnoviju verziju CUPS-a ili uklone uslugu ako im nije potrebna.

„U najmanju ruku, ako uklanjanje ili ažuriranje CUPS softvera nije izvodljivo, zaštitnici bi trebali postaviti zaštitni zid na servisne portove (UDP/631), posebno ako su dostupni sa šireg interneta,“ savjetovali su.

Izvor:Help Net Security