Američka agencija za kibernetičku i infrastrukturnu sigurnost (CISA) je u četvrtak dodala sada zakrpljenu sigurnosnu grešku koja utiče na Cisco Adaptive Security Appliance (ASA) i Firepower Threat Defense (FTD) softver u svoj katalog poznatih eksploatisanih ranjivosti (KEV), nakon izvještaja da je vjerovatno eksploatisana u Akira ransomware napadima.

Ranjivost o kojoj je riječ je CVE-2020-3259 (CVSS rezultat: 7,5), problem otkrivanja informacija visoke ozbiljnosti koji bi mogao omogućiti napadaču da preuzme memorijski sadržaj na pogođenom uređaju. Zakrpio ju je Cisco kao dio ažuriranja objavljenih u maju 2020.

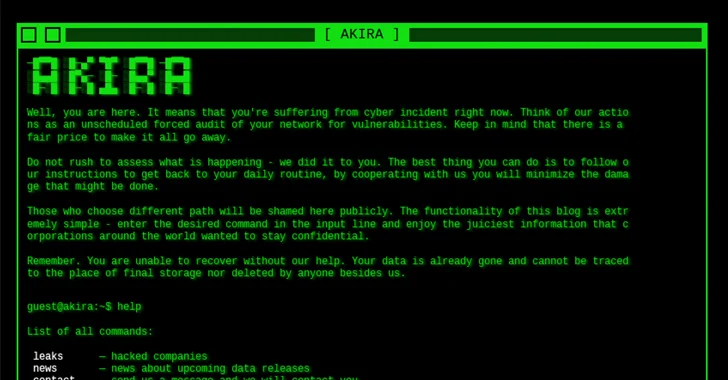

Krajem prošlog mjeseca, firma za kibernetičku sigurnost Truesec rekla je da je pronašla dokaze koji ukazuju na to da su je hakeri iz Akira ransomware grupe naoružavali kako bi kompromitovali više osjetljivih Cisco Anyconnect SSL VPN uređaja u protekloj godini.

“Ne postoji javno dostupan kod za eksploataciju […] CVE-2020-3259, što znači da bi haker, kao što je Akira, koji iskorištava tu ranjivost morao sam kupiti ili proizvesti eksploatacijski kod, što zahtijeva dubok uvid u ranjivost “, rekao je istraživač sigurnosti Heresh Zaremand.

Prema Palo Alto Networks Unit 42, Akira je jedna od 25 grupa sa novoosnovanim lokacijama za curenje podataka 2023. godine, a ransomware grupa javno tvrdi da ima skoro 200 žrtava. Prvi put uočena u martu 2023. godine, vjeruje se da grupa dijeli veze s ozloglašenim sindikatom Conti na osnovu činjenice da su prihodi od otkupnine preusmjereni na adrese novčanika povezanih s Contijem.

Samo u četvrtom kvartalu 2023. godine, grupa e-kriminala navela je 49 žrtava na svom portalu za curenje podataka, stavljajući ga iza LockBit (275), Play (110), ALPHV/BlackCat (102), NoEscape (76), 8Base (75 ), i Black Basta (72).

Od agencija Federalne civilne izvršne vlasti (FCEB) se traži da otklone identifikovane ranjivosti do 7. marta 2024. kako bi osigurale svoje mreže od potencijalnih prijetnji.

CVE-2020-3259 daleko da je jedina mana koja se može iskoristiti za isporuku ransomware-a. Ranije ovog mjeseca, Arctic Wolf Labs je otkrio zloupotrebu CVE-2023-22527 – nedavno otkrivenog nedostatka u Atlassian Confluence Data Centru i Confluence Serveru – za implementaciju C3RB3R ransomware-a, kao i rudara kriptovaluta i trojanaca za daljinski pristup.

Razvoj događaja dolazi nakon što je američki State Department najavio nagrade u iznosu do 10 miliona dolara za informacije koje bi mogle dovesti do identifikacije ili lokacije ključnih članova grupe BlackCat ransomware, uz ponudu do 5 miliona dolara za informacije koje bi dovele do hapšenja ili osude njegovog podružnice.

Shema ransomware-as-a-service (RaaS), slično kao i Hive, kompromitovala je preko 1.000 žrtava širom svijeta, ostvarivši najmanje 300 miliona dolara nezakonite dobiti od svog pojavljivanja krajem 2021. godine. Prekinuta je u decembru 2023. nakon međunarodne koordinisane operacije.

Pejzaž ransomware-a postao je unosno tržište, privlačeći pažnju sajber kriminalaca koji traže brzu finansijsku dobit, što je dovelo do porasta novih igrača kao što su Alpha (ne treba se brkati sa ALPHV) i Wing.

Postoje indicije da bi Alpha mogla biti povezana s NetWalkerom, koji je zatvoren u januaru 2021. nakon međunarodne operacije za provođenje zakona. Veze se odnose na preklapanja u izvornom kodu i taktike, tehnike i procedure (TTP) koje se koriste u napadima.

“Alpha bi mogao biti pokušaj oživljavanja stare operacije ransomware-a od strane jednog ili više originalnih NetWalker programera”, rekao je Symantec u vlasništvu Broadcoma. “Alternativno, napadači koji stoje iza Alpha možda su nabavili i modifikovali originalni NetWalker korisni teret kako bi pokrenuli vlastitu operaciju ransomware-a.”

Ured za odgovornost američke vlade (GAO), u izvještaju objavljenom krajem januara 2024. godine, pozvao je na pojačan nadzor nad preporučenim praksama za rješavanje ransomware-a, posebno za organizacije iz kritičnih sektora proizvodnje, energetike, zdravstva i javnog zdravstva i transportnih sistema.

Izvor: The Hacker News