U razvoju koji bi mogao transformisati istraživanje ranjivosti, istraživač sigurnosti Matt Keeley pokazao je kako vještačka inteligencija sada može kreirati radne eksploatacije za kritične ranjivosti prije nego što su dostupni javni dokazi o konceptu (PoC).

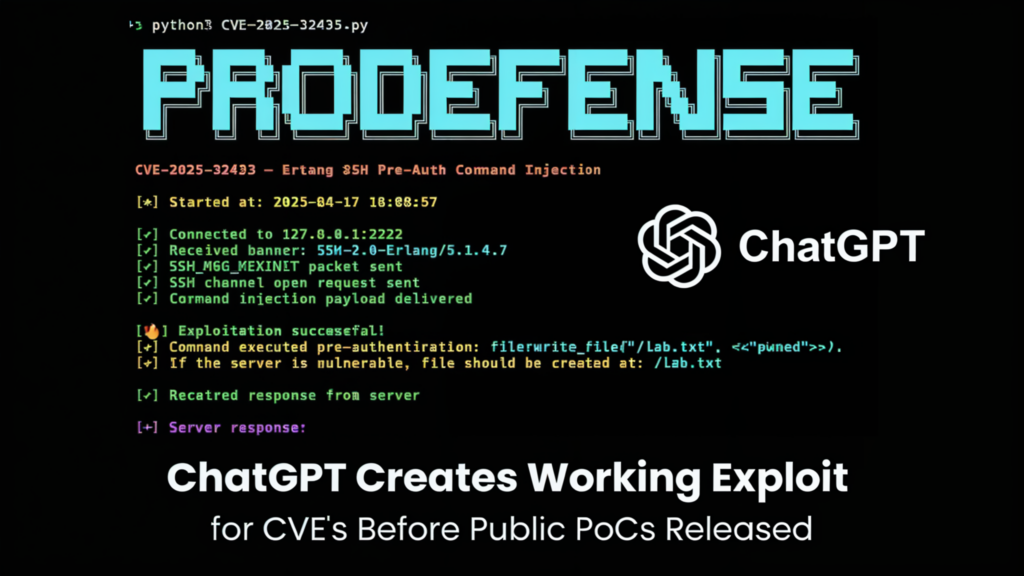

Keeley je koristio GPT-4 za razvoj funkcionalnog exploit-a za CVE-2025-32433, kritičnu Erlang/OTP SSH ranjivost sa maksimalnim CVSS rezultatom od 10,0. Ovaj eksploatacija pokazuje rastuće sposobnosti AI u sajber sigurnosti.

“GPT-4 ne samo da je razumio CVE opis, već je i shvatio šta je urezivanje uvelo popravak, uporedio ga sa starijim kodom, pronašao diff, locirao vuln, pa čak i napisao dokaz koncepta. Kada nije funkcionisao? Otklonio ga je i popravio ga,” objasnio je Keeley u svom detaljnom blog postu objavljenom 17. aprila 2002.

Ranjivost, otkrivena 16. aprila 2025., utiče na implementaciju SSH servera Erlang/OTP-a, omogućavajući neautorizovano daljinsko izvršavanje koda. Kritična mana proizlazi iz nepravilnog rukovanja porukama SSH protokola tokom ranih faza veze, omogućavajući napadačima da izvrše proizvoljan kod na ranjivim sistemima sa povišenim privilegijama.

Keeleyjev pristup je započeo kada je primijetio tvit istraživača Horizon3.ai u kojem se spominje da su kreirali PoC, ali ga nisu objavili. Koristeći ove ograničene informacije, podstakao je GPT-4 da analizira ranjivost. AI sistematski:

- Locirane različite verzije koda

- Kreiran alat za razlikovanje ranjivog i zakrpljenog koda

- Identifikovan je tačan uzrok ranjivosti

- Generisani exploit kod

- Otklonio greške i popravio kod dok nije proradio

“Ovo otvara neka ozbiljna pitanja o tome koliko brzo AI može pomoći u istraživanju ranjivosti ili čak automatizovati čitave dijelove toga. Prije nekoliko godina, ovaj proces bi zahtijevao specijalizovanje znanje Erlanga i sate ručnog otklanjanja grešaka. Danas je trajalo popodne s pravim upitima”, primijetila je Keeley.

Stručnjaci za sigurnost izražavaju i entuzijazam i zabrinutost zbog ovakvog razvoja događaja. Dok AI demokratizuje pristup bezbjednosnim istraživanjima, potencijalno smanjuje barijere za hakere da razviju eksploatacije. Samo dan nakon otkrivanja ranjivosti, više istraživača je stvorilo radne eksploatacije, a Platform Security je objavio svoje PoC potpomognute vještačkom inteligencijom na GitHubu.

Zahvaćene Erlang/OTP verzije (OTP-27.3.2 i starije, OTP-26.2.5.10 i starije, OTP-25.3.2.19 i starije) su zakrpljene u novijim izdanjima. Organizacije koje koriste Erlang/OTP SSH servere se pozivaju da odmah ažuriraju na fiksne verzije: OTP-27.3.3, OTP-26.2.5.11 ili OTP-25.3.2.20.

Ovaj slučaj naglašava kako AI preoblikuje pejzaž sajber sigurnosti. Kako ovi alati postaju sve sofisticiraniji, vrijeme između otkrivanja ranjivosti i razvoja eksploatacije nastavlja da se smanjuje, stavljajući sve veći pritisak na organizacije da implementiraju strategije brzog zakrpanja.

Izvor: CyberSecurityNews