Većina zlonamjernih oglasa za pretraživanje koje smo vidjeli potječu od Google-a, ali hakeri također zloupotrebljavaju druge pretraživače. Microsoft Bing je vjerovatno druga najbolja meta zbog svojih bliskih veza sa Windows ekosistemom i Edge pretraživačem.

U ovom postu na blogu gledamo nedavnu kampanju zlonamjernog oglašavanja koja oponaša popularni VPN softver NordVPN. Zlonamjerni oglašivač hvata promet sa pretraživanja Binga i preusmjerava korisnike na stranicu koja izgleda gotovo identično stvarnoj.

Hakeri su otišli još dalje pokušavajući digitalno potpisati zlonamjerni instalater kao da je službeni prodavač. Žrtve će imati utisak da dobijaju NordVPN jer je dio paketa, ali će takođe nenamjerno instalirati trojanac za daljinski pristup poznat kao SecTopRAT na svoj računar.

Prijavili smo zlonamjerni Bing oglas Microsoftu, a druge dijelove distribucijske infrastrukture njihovom dobavljaču. Želimo da ponovimo da je NordVPN legitimni pružalac VPN usluga i da ga imitiraju zlonamerni hakeri.

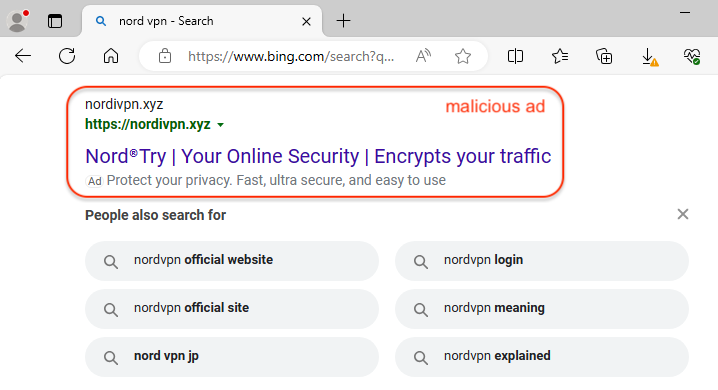

Lažni Bing oglas

Prilikom pretraživanja “nord vpn” putem tražilice Bing, identifikovali smo zlonamjerni oglas koji se lažno predstavlja kao NordVPN. Sam oglas izgleda sumnjivo zbog URL-a u isječku oglasa. Ime domene nordivpn[.]xyz je kreirano prije jedan dan (3. aprila 2024.). Vjerovatno je odabran jer izgleda prilično slično službenom nazivu i može prevariti korisnike koji ne gledaju previše detaljno.

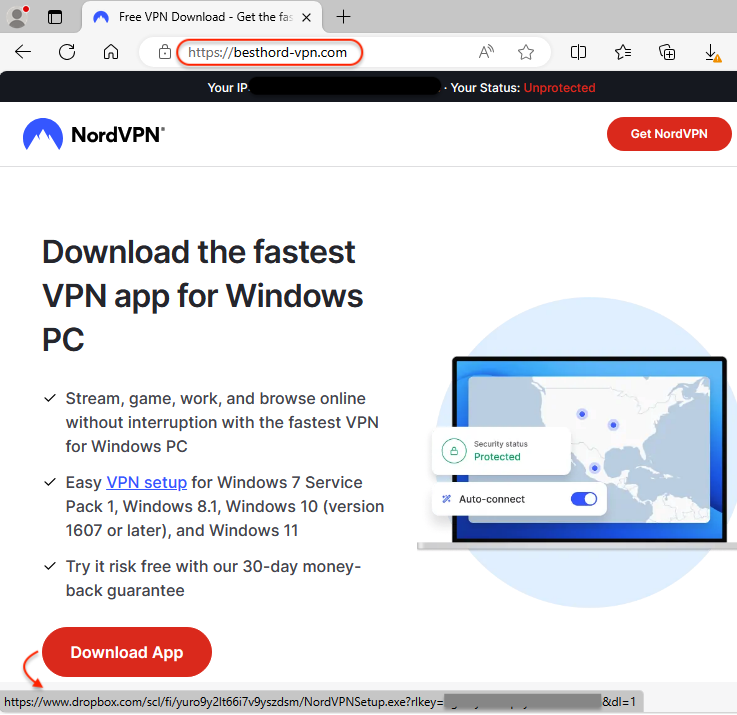

Kao što često vidimo, URL oglasa se jednostavno koristi kao mehanizam za preusmjeravanje na lažnu web stranicu koja bi trebala izgledati identično onoj za koju se lažno predstavlja. Ovo je tačno i ovdje, gdje imamo preusmjeravanje na besthord-vpn[.]com (obratite pažnju na pravopis koji je izabran sa ‘ h ‘ koji izgleda kao ‘ n ‘) koji je kreiran danas, prije samo nekoliko sati.

Web stranica izgleda nevjerovatno uvjerljivo, a žrtve će biti prevarene da preuzmu aplikaciju odatle. Za razliku od legitimnog NordVPN-a koji prolazi kroz proces registracije, ovdje možete direktno preuzeti instalater sa Dropboxa.

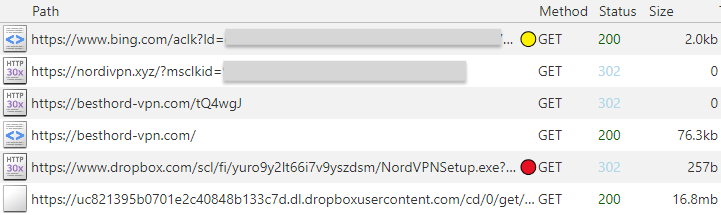

Evo sažetka toka prometa od zlonamjernog oglasa do linka za preuzimanje:

Korisno opterećenje zlonamjernog softvera

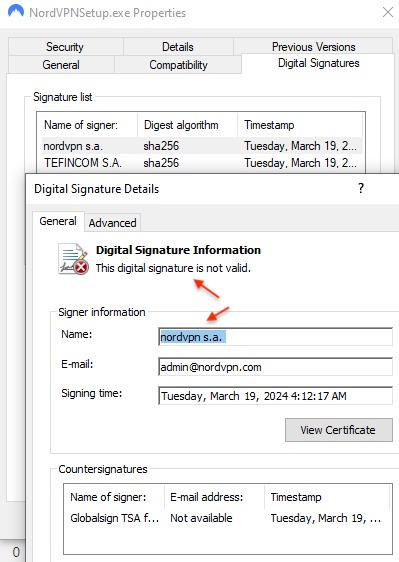

Preuzeta datoteka se zove NordVPNSetup.exe i digitalno je potpisana, kao da je od svog zvaničnog dobavljača; međutim, potpis nije validan.

Datoteka sadrži i instalacijski program za NordVPN i malver. Instalater za NordVPN treba da pruži žrtvama iluziju da zapravo instaliraju pravi fajl.

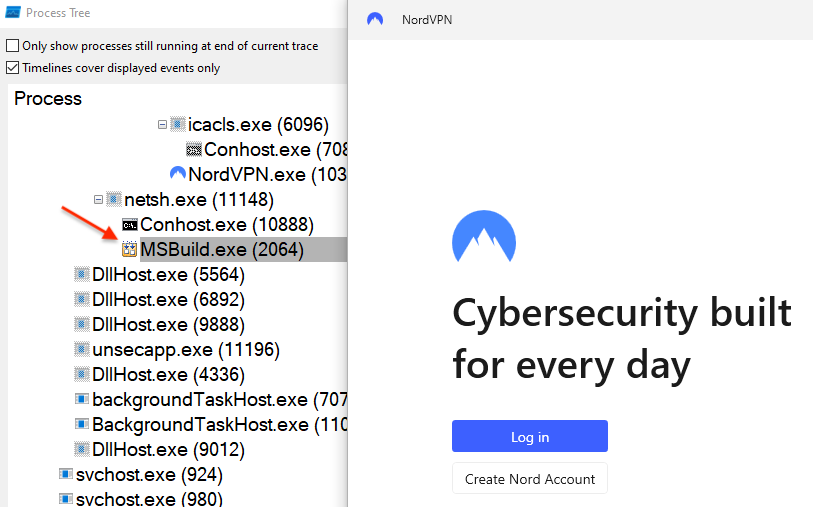

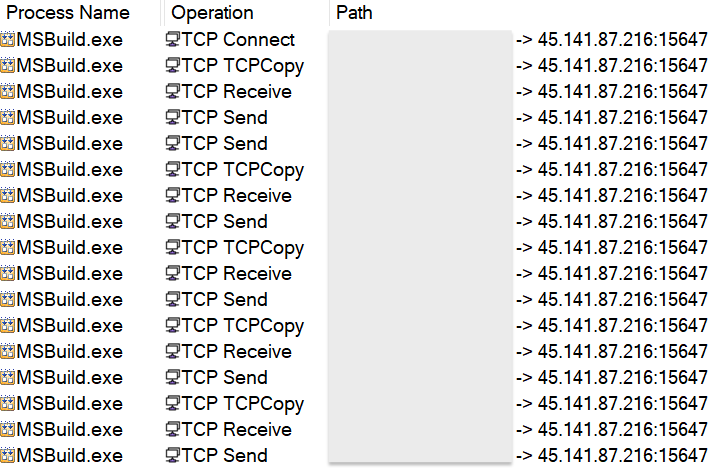

Korisno opterećenje se ubacuje u MSBuild.exe i povezuje se sa komandnim i kontrolnim serverom autora malvera na 45.141.87[.]216 na portu 15647.

Taj mrežni saobraćaj detektuje Emerging Threats kao Arechclient2 Backdoor, alias za SecTopRAT.

Zaključak

Malvertising nastavlja da pokazuje kako je lako potajno instalirati malver pod maskom popularnog preuzimanja softvera. Hakeri mogu brzo i lako razviti infrastrukturu kako bi zaobišli mnoge filtere sadržaja.

ThreatDown korisnici koji imaju DNS filtriranje mogu proaktivno blokirati online oglase tako što će omogućiti pravilo za oglase. Ovo je jednostavan, a opet moćan način za sprječavanje zlonamjernog oglašavanja u cijeloj organizaciji ili u određenim područjima.

Zlonamjerni oglas i povezani pokazatelji su prijavljeni dok radimo s industrijskim partnerima na uklanjanju ove kampanje. Dropbox je već preduzeo radnju da ukloni zlonamjerno preuzimanje.

Izvor: Malwarebytes