Zero-Day ranjivost u Windows Atera instalerima za softver za daljinsko praćenje i upravljanje mogu poslužiti kao odskočna daska za pokretanje napada eskalacije privilegija.

Nedostacima, koje je Mandiant otkrio 28. februara 2023. godine, dodijeljeni su identifikatori CVE-2023-26077 i CVE-2023-26078, a problemi su otklonjeni u verzijama 1.8.3.7 i 1.8.4.9 koje je objavila Atera 17.04.2023. i 26.06.2023. godine.

“Mogućnost pokretanja operacije iz konteksta NT AUTHORITY\SYSTEM može predstavljati potencijalne sigurnosne rizike ako se njime pravilno ne upravlja” rekao je istraživač sigurnosti Andrew Oliveau. “Na primjer, pogrešno konfigurisane prilagođene radnje koje se pokreću kao NT AUTHORITY\SYSTEM mogu biti iskorištene od strane napadača za izvođenje lokalnih napada eskalacije privilegija.”

Uspješno iskorištavanje takvih slabosti moglo bi prokrčiti put za izvršavanje proizvoljnog koda s povišenim privilegijama.

Obe mane leže u funkcionalnosti popravke MSI instalatera, potencijalno stvarajući scenario u kojem se operacije pokreću iz konteksta NT AUTHORITY\SYSTEM čak i ako ih pokrene standardni korisnik.

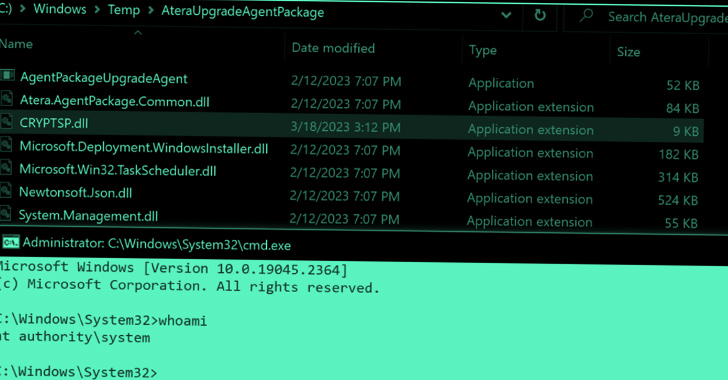

Prema Google-ovoj firmi za obavještavanje o pretnjama, Atera Agent je podložan lokalnom napadu eskalacije privilegija koji se može iskoristiti kroz otmicu DLL-a (CVE-2023-26077), što bi se zatim moglo zloupotrijebiti za dobijanje komandne linije kao korisnik NT AUTHORITY\SYSTEM.

CVE-2023-26078 se, s druge strane, tiče “izvršavanja sistemskih naredbi koje pokreću Windows Console host (conhost.exe) kao podređeni proces” kao rezultat otvaranja “komandnog prozora, koji, ako se izvrši s povišenim privilegijama, napadač može iskoristiti za izvođenje napada lokalne privilegije.”

„Pogrešno konfigurisane prilagođene radnje mogu biti trivijalne za identifikaciju i eksploataciju, što predstavlja značajne bezbjednosne rizike za organizacije“ rekao je Oliveau. “Od suštinskog je značaja za programere softvera da temeljno pregledaju svoje prilagođene radnje kako bi spriječili napadače da otmu operacije NT AUTHORITY\SYSTEM pokrenute MSI popravkama.”

Otkrivanje dolazi kada je Kaspersky “bacio više svjetla” na sada ispravljenu, ozbiljnu grešku u eskalaciji privilegija u Windows-u (CVE-2023-23397, CVSS rezultat: 9,8) koja je bila pod aktivnom eksploatacijom u praksi od strane haker koristeći posebno kreiran Outlook zadatak, poruku ili događaj u kalendaru.

Dok je Microsoft ranije otkrio da su ruske nacionalne grupe koristile bug od aprila 2022. godine, dokazi koje je prikupio proizvođač antivirusa otkrili su da je nepoznati napadač izveo pokušaje eksploatacije u stvarnom svijetu koji je ciljao na vladu i entitete kritične infrastrukture u Jordanu, Poljskoj, Rumuniji, Turskoj i Ukrajini mjesec dana prije javnog objavljivanja.

Izvor: The Hacker News