Sigurnosni stručnjaci sa Univerziteta TU Wien otkrili su novi, sofisticirani vektor napada nazvan “TapTrap”, koji omogućava maliciozna Android aplikacijama da zaobiđu sistem dozvola operativnog sistema i izvršavaju destruktivne radnje bez znanja korisnika. Ova ranjivost iskorištava ranije nepoznatu grešku u animacijama prelaska aktivnosti u Androidu, a pogađa čak i najnovije izdanje Androida 15.

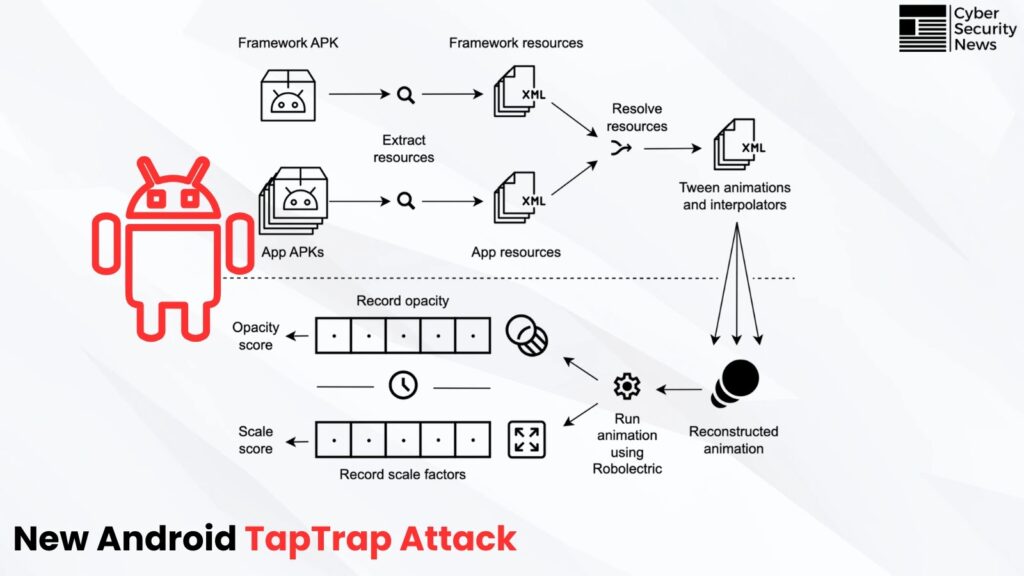

Za razliku od tradicionalnih “tapjacking” napada koji se oslanjaju na postavljanje malicioznih prozora preko legitimnih aplikacija, TapTrap koristi ugrađene animacije prelaska aktivnosti u Androidu kako bi stvorio obmanjujući korisnički interfejs. Napad fukcioniše tako što se preko dijaloga za dozvole ili osjetljivih interfejsa pokreće transparentna aktivnost, koja je gotovo nevidljiva korisnicima, ali i dalje može presretati njihove dodirne unose.

Istraživački tim je objasnio da TapTrap predstavlja fundamentalno drugačiji pristup UI baziranim napadima. Eksploatacijom animacija, umjesto preklapanja, ova metoda zaobilazi sve postojeće sigurnosne mjere u Androidu dizajnirane da spriječe tapjacking. Napad ne zahtijeva nikakve posebne dozvole, što čini zlonamjerne aplikacije naizgled bezazlenim tokom procesa instalacije. U vremenskom prozoru od 3 do 6 sekundi, koji se može produžiti zbog greške u implementaciji Androida, napadači mogu navesti korisnike da odobre osjetljive dozvole ili izvrše kritične radnje.

Istraživači su demonstrirali nekoliko zabrinjavajućih scenarija napada:

* **Zaobilaženje dozvola**: Zlonamjerne aplikacije mogu tajno dobiti pristup kameri, mikrofonu, lokaciji, kontaktima i drugim osjetljivim podacima bez znanja korisnika.

* **Presretanje obavještenja**: Napadači mogu pristupiti svim obavještenjima uređaja, uključujući kodove za dvofaktorsku autentifikaciju.

* **Brisanje uređaja**: Napad se može proširiti do potpunog brisanja uređaja tako što se korisnici navedu da odobre administratorske povlastice uređaja.

* **Web ranjivosti**: TapTrap se proteže izvan Androida, omogućavajući napade klikovanja (clickjacking) na popularne pretraživače, uključujući Chrome, Firefox, Edge i Samsung Internet.

Analizirajući 99.705 Android aplikacija sa Google Play Store-a, tim je otkrio da je 76,3% njih ranjivo na TapTrap napade. Na sreću, njihova istraga nije pronašla dokaze o aktivnom iskorištavanju ovih ranjivosti u divljini, što ukazuje na to da se radi o ranije nepoznatom vektoru prijetnje. U studiji sa 20 učesnika, svaki učesnik nije uspio otkriti barem jednu varijantu napada, čak i nakon što su bili obaviješteni o potencijalnim sigurnosnim prijetnjama. Samo 21% korisnika je primijetilo sigurnosne pokazatelje kada je kamera tajno korištena.

Istraživači su odgovorno podijelili svoja otkrića s Googleom i pogođenim proizvođačima pretraživača u oktobru 2024. godine. Dok su verzije Chromea 135 i Firefoxa 136 implementirale zaštitu, Android 15 ostaje ranjiv od juna 2025. Google je potvrdio postojanje problema, ali nije naveo vremenski okvir za sistemske popravke. Ranjivosti su dodijeljene dvije CVE oznake (CVE-2025-3067 za Chrome i CVE-2025-1939 za Firefox), pri čemu je Chrome istraživačima dodijelio nagradu od 10.000 dolara za otkrivanje greške.

Trenutno, programeri aplikacija mogu implementirati ograničene zaštite sprječavanjem prilagođenih animacija na osjetljivim aktivnostima ili odgađanjem obrade unosa dok se animacije ne završe. Međutim, istraživači naglašavaju da sveobuhvatna zaštita zahtijeva sistemske promjene od strane Googlea. Tim predlaže blokiranje dodirnih događaja kada je prozirnost animacije ispod definiranih pragova i ograničavanje ekstremnih efekata zumiranja tokom prijelaza. Sve dok Android ne implementira ove zaštite, korisnici ostaju izloženi ovom sofisticiranom vektoru napada koji potkopava temeljne pretpostavke o sigurnosti mobilnih interfejsa. Ovo otkriće naglašava dinamičnu prirodu prijetnji mobilnoj sigurnosti i potrebu za stalnom budnošću u zaštiti korisničke privatnosti i integriteta uređaja.