Google predstavlja skup novih funkcija u Androidu 15 kako bi spriječio maliciozne aplikacije instalirane na uređaju da hvataju osjetljive podatke.

Ovo predstavlja ažuriranje Play Integrity API-ja koje programeri aplikacija trećih strana mogu iskoristiti kako bi zaštitili svoje aplikacije od malicioznog softvera.

“Programeri mogu provjeriti postoje li pokrenute druge aplikacije koje bi mogle snimati ekran, kreirati slojeve ili kontrolisati uređaj”, rekao je Dave Kleidermacher, potpredsjednik inženjeringa za sigurnost i privatnost Androida.

“Ovo je korisno za aplikacije koje žele sakriti osjetljive informacije od drugih aplikacija i zaštititi korisnike od prevara.”

Dodatno, API za Play Integrity može se koristiti za provjeru da li je Google Play Protect aktivan i da li korisnikov uređaj nema poznati maliciozni softver prije izvođenja osjetljivih radnji ili rukovanja osjetljivim podacima.

Google je s Androidom 13 predstavio funkciju koja se zove ograničena podešavanja koja prema zadanim postavkama blokira bočno učitane aplikacije da pristupe obavještenjima i traže dozvole za usluge pristupačnosti.

U najnovijoj iteraciji mobilnog operativnog sistema, funkcija se proširuje traženjem odobrenja korisnika prije omogućavanja dozvola prilikom instaliranja aplikacije putem bočnog učitavanja iz web pretraživača, aplikacija za razmjenu poruka i upravitelja datotekama.

“Programeri se takođe mogu uključiti u primanje nedavnih aktivnosti uređaja kako bi provjerili da li uređaj vrši previše provjera integriteta, što bi mogao biti znak napada”, dodao je Kleidermacher.

Promjene su direktno usmjerene na Android bankovne trojance za koje je poznato da zloupotrebljavaju svoje dozvole API-ju usluga pristupačnosti za izvođenje napada preklapanja i isključivanje sigurnosnih mehanizama na uređaju kako bi prikupili vrijedne podatke.

Uz to, primjećeno je da Android malver kao što je Anatsa posljednjih mjeseci zaobilazi ograničena podešavanja, što ukazuje na kontinuirane napore hakera da osmisle načine za probijanje sigurnosnih ograda.

“Neprestano radimo na poboljšanju i razvoju naše zaštite kako bismo bili ispred hakera”, rekao je glasnogovornik Google-a za The Hacker News.

“Nedavno smo započeli pilotiranje poboljšane zaštite od prevare s Google Play Protect-om, u zemljama u kojima prevladavaju instalacije malicioznih aplikacija sa strane interneta. Poboljšana zaštita od prevare blokiraće instalacije sa izvora na Internetu (aplikacije za razmjenu poruka, web stranice, upravitelji datoteka), koji obično koriste dozvole zloupotrijebljen za finansijsku prevaru. Ovaj pilot je uživo u Singapuru i na Tajlandu.

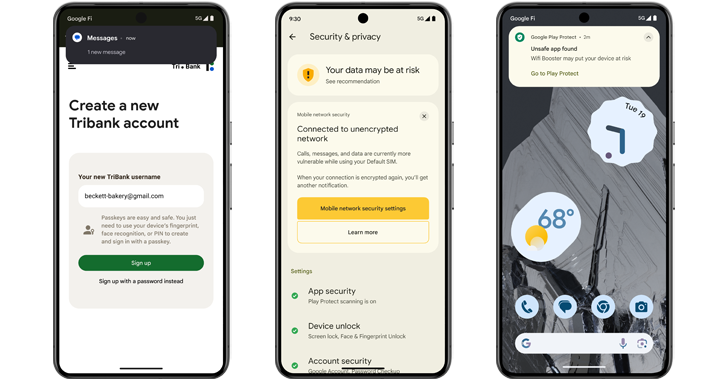

Uz napore u borbi protiv prevara, Google također pojačava mobilnu sigurnost upozoravajući korisnike ako njihova mobilna mrežna veza nije šifrirana i ako lažna ćelijska bazna stanica ili alat za nadzor (npr. stingrays ) bilježi njihovu lokaciju koristeći identifikator uređaja.

Tehnološki gigant je rekao da blisko sarađuje sa partnerima iz ekosistema, uključujući proizvođače originalne opreme (OEM), kako bi omogućili ove funkcije korisnicima u narednih nekoliko godina.

To nije sve. Kompanija pooštrava kontrole za dijeljenje ekrana u Androidu 15 automatskim skrivanjem sadržaja obavijesti, čime se sprječava da se jednokratne lozinke (OTP) poslane putem SMS poruka prikazuju tokom dijeljenja ekrana.

“S izuzetkom nekoliko tipova aplikacija, kao što su prateće aplikacije koje se mogu nositi, jednokratne lozinke su sada skrivene od obavještenja, zatvarajući zajednički vektor napada za prevaru i špijunski softver”, rekao je Kleidermacher.

Zaokružujući nove funkcije zaštite od prevara, Google je rekao da diverzifikuje Play Protectove mogućnosti vještačke inteligencije na uređaju pomoću detekcije prijetnji uživo kako bi se bolje identifikovale maliciozne aplikacije. Pristup koristi infrastrukturu Private Compute Core (PCC) za označavanje anomalnih obrazaca na uređaju.

“Uz detekciju prijetnji uživo, AI na uređaju Google Play Protecta će analizirati dodatne signale ponašanja koji se odnose na korištenje osjetljivih dozvola i interakcije s drugim aplikacijama i uslugama”, rekao je Kleidermacher.

“Ako se otkrije sumnjivo ponašanje, Google Play Protect može poslati aplikaciju Google-u na dodatni pregled, a zatim upozoriti korisnike ili onemogućiti aplikaciju ako se maliciozno ponašanje potvrdi.”

Detekcija prijetnji uživo se također temelji na nedavno dodanoj mogućnosti koja omogućava skeniranje u realnom vremenu na nivou koda za borbu protiv novih malicioznih aplikacija i pomoć pri otkrivanju novih prijetnji.