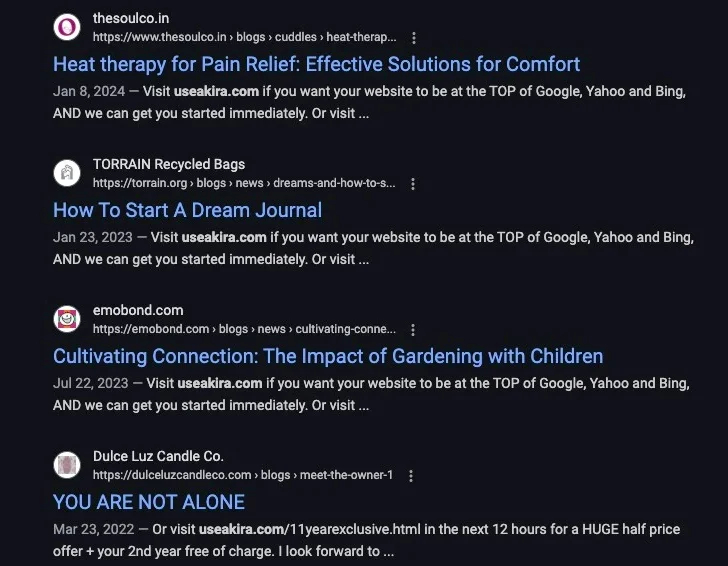

Istraživači iz oblasti cyber sigurnosti otkrili su detalje o platformi pokretanoj vještačkom inteligencijom (AI), pod nazivom AkiraBot, koja se koristi za spamovanje chatova na web stranicama, sekcija za komentare i kontakt formi s ciljem promocije sumnjivih SEO usluga poput Akira i ServicewrapGO.

„AkiraBot je ciljao više od 400.000 web stranica i uspješno spamovao najmanje 80.000 stranica od septembra 2024. godine,“ naveli su istraživači Alex Delamotte i Jim Walter iz SentinelOne u izvještaju koji su podijelili sa The Hacker News. „Bot koristi OpenAI za generisanje personalizovanih poruka u skladu sa svrhom određene web stranice.“

Meta ove aktivnosti su kontakt forme i chat widgeti na web stranicama malih i srednjih biznisa. Okvir (framework) dijeli spam sadržaj generisan pomoću velikih jezičkih modela (LLM) iz OpenAI-ja. Ono što ovaj Python-bazirani alat izdvaja je sposobnost da kreira sadržaj koji zaobilazi filtere za neželjenu poštu (spam).

Vjeruje se da je ovaj alat za masovno slanje poruka u upotrebi najmanje od septembra 2024., a prvobitno je bio poznat kao „Shopbot“, što se vjerovatno odnosi na Shopify platforme.

Tokom vremena, AkiraBot je proširio spektar ciljanih stranica na one kreirane pomoću GoDaddy, Wix, i Squarespace, kao i na stranice sa generičkim kontakt formama i chat widgetima napravljenim pomoću Reamaze.

Glavna funkcionalnost — generisanje spam poruka — osigurana je putem OpenAI API-ja. Alat takođe nudi grafički korisnički interfejs (GUI) pomoću kojeg se može birati lista ciljanih stranica i prilagoditi broj istovremeno ciljanih stranica.

„AkiraBot generiše prilagođene spam poruke analizom šablona koji sadrži generički nacrt poruke koju bot treba poslati,“ navode istraživači. „Šablon se obrađuje kroz prompt koji se šalje na OpenAI chat API, a on zatim kreira personalizovanu poruku na osnovu sadržaja ciljanog web sajta.“

Analiza izvornog koda pokazuje da klijent koristi gpt-4o-mini model i da mu je dodijeljena uloga „korisnog asistenta za generisanje marketinških poruka“.

Još jedna značajna karakteristika je sposobnost da zaobiđe CAPTCHA zaštite i spamuje web stranice u velikim količinama, kao i da izbjegne detekciju u mreži pomoću proxy servisa koji se obično nude oglašivačima. Meta CAPTCHA sistema uključuju hCAPTCHA, reCAPTCHA i Cloudflare Turnstile.

Kako bi to postigao, bot simulira promet legitimnog korisnika i koristi SmartProxy servis za prikrivanje izvora saobraćaja.

AkiraBot je podešen da zapisuje svoje aktivnosti u datoteku pod nazivom “submissions.csv”, u kojoj se bilježe i uspješni i neuspješni pokušaji slanja poruka. Analiza ovih datoteka otkriva da je do danas ciljano više od 420.000 jedinstvenih domena. Osim toga, metrika uspješnosti CAPTCHA zaobilaženja i rotacije proksija objavljuju se putem API-ja na Telegram kanal.

Nakon ovih otkrića, OpenAI je deaktivirao API ključ i ostale povezane resurse koje su koristili hakeri.

„Autor ili autori uložili su značajan trud u sposobnost bota da zaobiđe široko korištene CAPTCHA tehnologije, što pokazuje da su operateri veoma motivisani da krše zaštitne mjere servis provajdera,“ navode istraživači. „Upotreba LLM-generisanih spam poruka putem AkiraBota pokazuje nove izazove koje AI donosi u zaštiti web stranica od napada neželjene pošte.“

Ovaj razvoj događaja se poklapa s pojavom novog alata u cyber kriminalu, Xanthorox AI, koji se oglašava kao sve-u-jednom chatbot za kodiranje, razvoj malvera, iskorištavanje ranjivosti i analizu podataka. Platforma podržava i glasovne interakcije putem poziva u realnom vremenu i asinhronih glasovnih poruka.

„Xanthorox AI se oslanja na pet različitih modela, od kojih je svaki optimizovan za specifične operativne zadatke,“ navodi SlashNext. „Ovi modeli se pokreću isključivo na lokalnim serverima koje kontroliše prodavač, a ne putem javnog cloud-a ili izloženih API-ja. Ovaj pristup ‘lokalno na prvom mjestu’ drastično smanjuje mogućnost detekcije, gašenja ili praćenja.“

Izvor:The Hacker News