Istraživači su demonstrirali kako napadači mogu zaobići njegovu zaštitu bez fizičkog diranja u uređaj. Eksploataciju, poznatu kao “bitpixie” (CVE-2023-21563), predstavio je na Haos komunikacionom kongresu (38C3) istraživač sigurnosti Thomas Lambertz.

Eksploatacija “bitpixie” zaobilazi bezbjedno pokretanje tako što iskorištava napad na stariju verziju na Windows Boot Manager .

Ova ranjivost naglašava kritičnu grešku u podrazumijevanoj konfiguraciji BitLocker-a na Windows 11, izazivajući alarme za korisnike koji se na njega oslanjaju radi zaštite podataka.

BitLocker, Microsoftova tehnologija šifrovanja cijelog diska, dizajnirana je da zaštiti osjetljive podatke šifrovanjem cijelih diskova. Oslanja se na Secure Boot i Trusted Platform Module (TPM) kako bi se osiguralo da se ključevi šifrovanja oslobađaju samo pouzdanim komponentama tokom pokretanja. Međutim, bitpixie eksploatacija koristi prednost dizajna u ovom procesu.

“Ovaj eksploat, nazvan bitpixie , oslanja se na degradaciju Windows Boot Managera. Sve što je potrebno napadaču je mogućnost da priključi LAN kabl i tastaturu da dešifruje disk,” dodao je Thomas .

Kako eksploatacija funkcioniše?

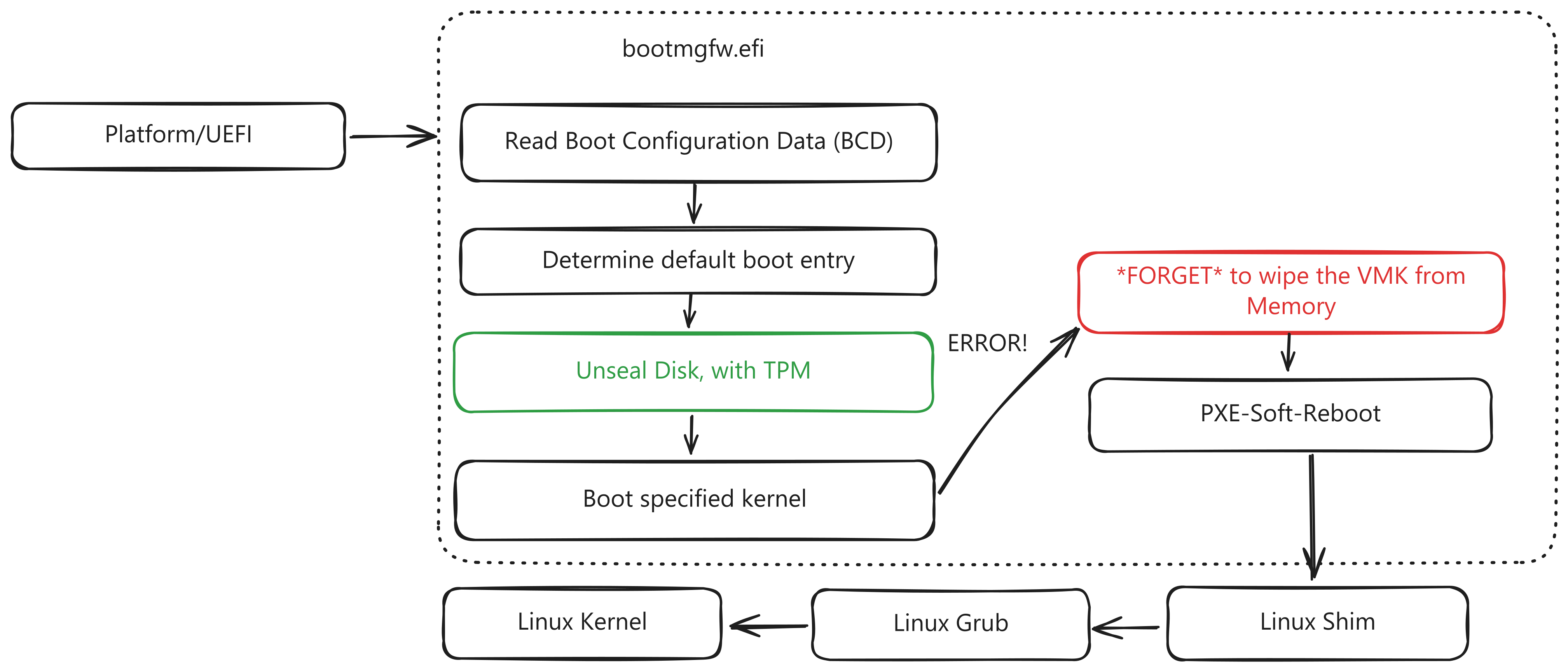

Ranjivost proizilazi iz neuspjeha u Windows Boot Manageru da obriše ključeve za šifrovanje iz memorije tokom određenih tokova oporavka. Napadači to mogu iskoristiti tako što će spustiti program za pokretanje na stariju, ranjivu verziju. Ovaj proces uključuje:

- Bootloader Downgrade : Koristeći mrežno pokretanje (PXE Boot), napadači učitavaju zastarjeli Windows Boot Manager koji još uvijek sadrži ranjivost.

- Pokretanje režima oporavka : Poništeni pokretač pokretanja pokreće sekvencu oporavka, ostavljajući glavni ključ volumena (VMK)—ključ potreban za dešifrovanje podataka zaštićenih BitLockerom—u sistemskoj memoriji.

- Memory Dump : Napadač se zatim pokreće u Linux okruženje i izvlači VMK iz memorije koristeći forenzičke alate.

- Dešifrovanje podataka : Sa VMK-om u ruci, napadači dobijaju potpuni pristup šifrovanom disku.

Ovaj napad ne zahtijeva otvaranje laptopa ili pristup internim komponentama, što ga čini posebno zabrinjavajućim za ukradene uređaje.

Bitpixie eksploatacija naglašava značajne slabosti BitLockerovog oslanjanja na Secure Boot i TPM za dešifrovanje bez nadzora.

Iako su ovi mehanizmi namijenjeni pojednostavljenju korisničkog iskustva automatskim otključavanjem pogona tokom pokretanja, oni također stvaraju ranjivosti kada se iskoriste.

Ključne brige uključuju:

- Široka primenljivost : Eksploatacija utiče na sve uređaje koji koriste BitLocker-ov podrazumijevani režim „Šifrovanje uređaja“, koji je podrazumijevano omogućen na mnogim Windows 11 sistemima.

- Jednostavnost izvođenja : Napad zahtijeva samo fizički pristup uređaju i osnovne alate poput tipkovnice i mrežne veze.

- Stalni rizik : Unatoč zakrpama koje je Microsoft izdao krajem 2022., napadači i dalje mogu zaobići zaštitu kroz snižavanje programa za pokretanje sistema zbog ograničenja u opozivanju sertifikata Secure Boot.

Strategije ublažavanja

Microsoft je priznao izazove u potpunom rješavanju ovog nedostatka. Dok su noviji bootloaderi riješili problem, starije verzije su i dalje moguće iskoristiti zbog nemogućnosti Secure Boot-a da univerzalno provede strogu zaštitu od prelaska na stariju verziju. Za ublažavanje rizika, korisnicima se savjetuje da uvedu dodatne sigurnosne mjere:

- Omogući provjeru autentičnosti prije pokretanja : Konfigurisanje BitLockera s PIN-om prije pokretanja osigurava da se ključevi za šifrovanje ne oslobađaju automatski bez interakcije korisnika.

- Primijenite ažuriranje KB5025885 : Ova ispravka uvodi dodatne sertifikate Secure Boot i opoziva starije, smanjujući izloženost napadima na stariju verziju.

- Podesite PCR konfiguraciju : Promjena registara konfiguracije TPM platforme (PCR) da bi se uključila dodatna merenja može spriječiti neovlašteno izdavanje ključeva.

- Onemogući opcije mrežnog pokretanja : Ograničavanje mogućnosti pokretanja PXE u BIOS/UEFI postavkama može blokirati jedan od primarnih vektora napada.

Microsoft planira uvesti nove sertifikate Secure Boot do 2026. godine, ali to ostavlja značajan prozor ranjivosti.

Izvor: CyberSecurityNews