Rješavanje cyber prijetnji prije nego što imaju priliku da napadnu ili nanesu ozbiljnu štetu je daleko najbolji sigurnosni pristup koji svaka kompanija može prihvatiti. Da bi se to postiglo potrebno je mnogo istraživanja i proaktivnog lova na prijetnje. Problem je u tome što se lako zaglaviti u beskrajnim nizovima podataka i završiti bez relevantnih informacija.

Da biste to izbjegli, koristite ovih pet borbeno testiranih tehnika koje će sigurno poboljšati svijest o prijetnjama vaše kompanije i ukupnu sigurnost.

Pronalaženje prijetnji koje ciljaju organizacije u vašem regionu

Najosnovniji, ali najučinkovitiji način da saznate o trenutnom okruženju prijetnji za vašu kompaniju je da odete i vidite kakvu vrstu napada doživljavaju druge organizacije u vašem regionu.

U većini slučajeva, akteri prijetnji pokušavaju ciljati na desetine preduzeća istovremeno u sklopu jedne kampanje. Ovo omogućava rano uočavanje prijetnje i ispravna prilagođavanja u vašoj organizaciji.

Kako doprinosi vašoj sigurnosti:#

- Ciljanija i efikasnija strategija odbrane.

- Precizno određivanje prioriteta prijetnji.

- Optimizacija resursa.

Kako radi:

Iako postoji nekoliko načina da saznate o trenutnom okruženju prijetnji u vašoj zemlji, ANY.RUN pruža jedno od najsveobuhvatnijih i najprikladnijih rješenja za to.

Pokreće ogromnu javnu bazu podataka izvještaja o analizi najnovijih malvera i phishing uzoraka, koje u sandbox ANY.RUN postavlja preko 500.000 profesionalaca u oblasti sigurnosti širom svijeta.

Ekstenzivni podaci iz svake sesije sandbox-a se izdvajaju i korisnici ih mogu pretraživati putem ANY.RUN-ove Threat Intelligence (TI) Lookup . Usluga nudi preko 40 različitih parametara, od IP adresa i heševa datoteka do ključeva registratora i muteksa, pomažući vam da precizno odredite prijetnje koristeći najsitnije indikatore.

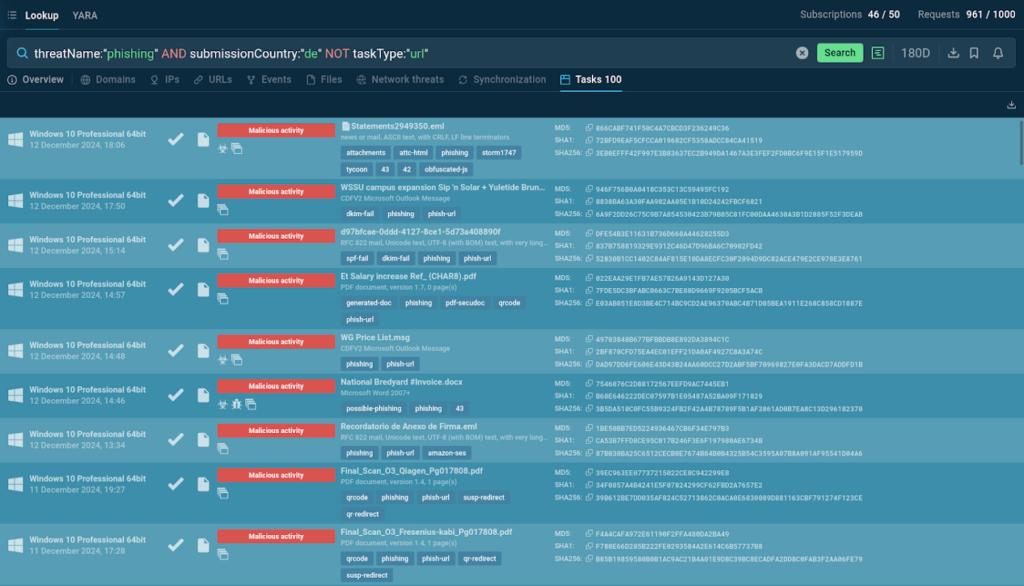

Recimo da želimo da vidimo koje vrste phishing prijetnji ciljaju organizacije u Njemačkoj, dok isključujemo URL-ove iz pretrage (koristeći NOT operator), jer želimo da se fokusiramo posebno na maliciozne datoteke. Da bismo to učinili, možemo upisati sljedeći upit u TI Lookup:

prijetnjaName:"phishing" I submissionCountry:"de" NIJE taskType:"url"

Možete istražiti svaku sandbox sesiju koju prikazuje TI Lookup

Za nekoliko sekundi dobijamo listu javnih sandbox sesija koje uključuju phishing dokumente, e-poštu i druge vrste sadržaja koje su korisnici u Njemačkoj poslali na ANY.RUN.

Možete potpuno besplatno pratiti svaku sesiju kako biste stekli dodatne uvide u prijetnje i prikupili neprocjenjive obavještajne podatke.

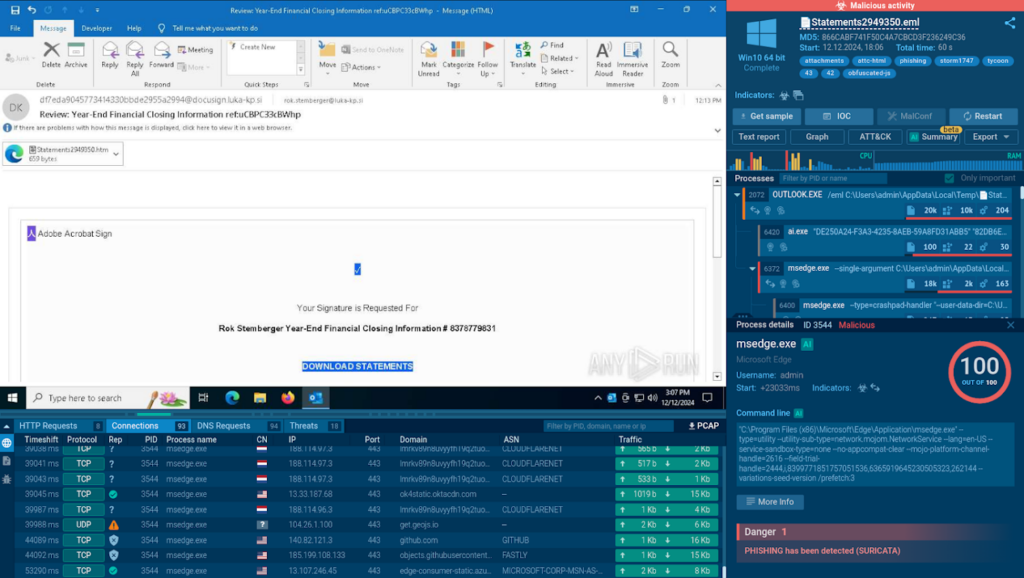

Jedna od sandbox sesija iz rezultata TI Lookup-a, koja prikazuje analizu phishing e-pošte

Kao što je prikazano na gornjoj slici, možemo vidjeti cijeli napad u akciji zajedno sa svim mrežnim i sistemskim aktivnostima zabilježenim tokom analize.

Provjera sumnjivih sistemskih i mrežnih artefakata pomoću TI alata

U prosjeku dnevno, odjeli sigurnosti u organizacijama srednje veličine dobiju stotine upozorenja. Nisu svi oni pravilno praćeni, što ostavlja prazninu koju napadači mogu iskoristiti. Ipak, jednostavno dodavanje još jednog sloja provjere svih sumnjivih artefakata pomoću TI alata može potencijalno spasiti organizacije od značajnih finansijskih i reputacijskih gubitaka.

Kako doprinosi vašoj sigurnosti:

- Rano otkrivanje malicioznih aktivnosti.

- Razumijevanje taktika i tehnika koje koriste napadači.

- Brza reakcija na incident kako bi se smanjio uticaj.

Kako radi:

Uobičajeni scenario za sigurnosne službe je rad sa neobičnim IP konekcijama. Budući da postoji mnogo slučajeva da legitimne adrese generišu upozorenja, nekim zaposlenima je lako da se smire i puste da se stvarni zlonamerni skliznu sa ulice.

Da bi eliminisali takve situacije, zaposleni mogu provjeriti sve IP adrese u TI Lookup-u. Evo primjera mogućeg upita:

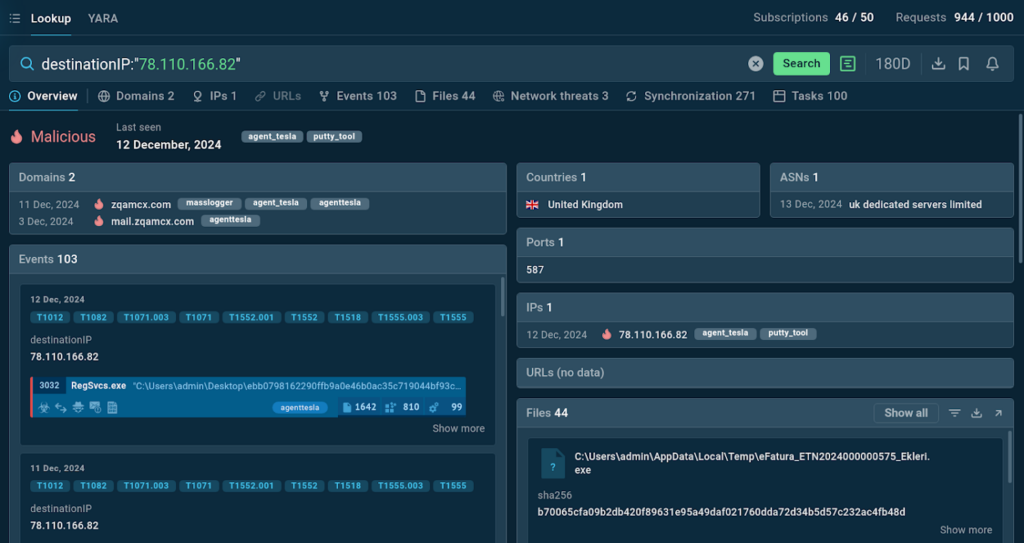

odredišni IP:"78[.]110[.]166[.]82"

TI Lookup pruža dodatne informacije za svaki indikator, uključujući domene, portove i događaje

Usluga nas odmah obavještava o malicioznoj prirodi ovog IP-a i daje više konteksta: naziv prijetnje (Agent Tesla) i sandbox sesije u kojima je ova IP adresa snimljena.

Slično, stručnjaci za sigurnost mogu provjeriti sistemske događaje poput upotrebe sumnjivih skripti. Možemo uključiti više od jednog indikatora u isto vrijeme, da vidimo da li je neki od njih povezan sa malicioznim aktivnostima.

Razmotrite ovaj upit:

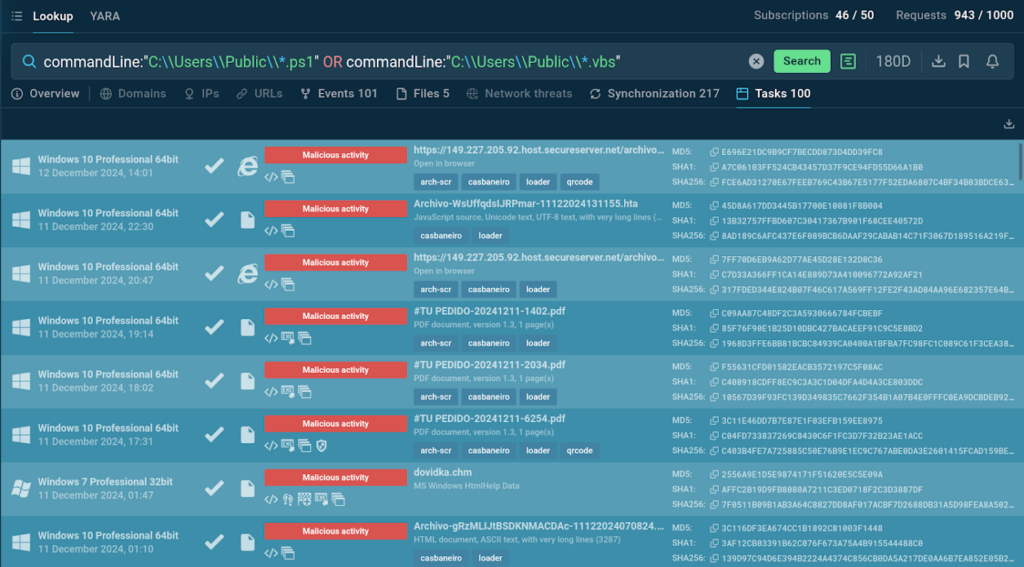

komandna linija:"C:\\Users\\Public\\*.ps1" ILI komandna linija:"C:\\Users\\Public\\*.vbs"

Postavljena je da traži dvije vrste skripti: skripte u formatu .ps1 i .vbs koje se postavljaju u javni direktorij.

Pošto ne znamo imena datoteka ovih skripti, možemo ih jednostavno zamijeniti džoker znakom *.

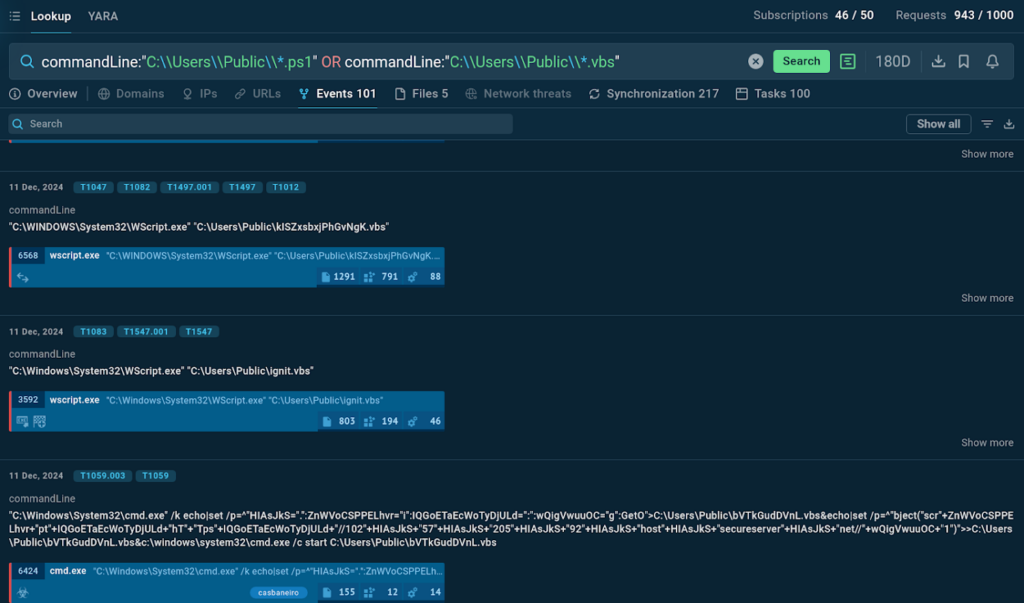

Skripte koje odgovaraju upitu

TI Lookup nam pruža listu odgovarajućih skripti, koje se nalaze u brojnim sesijama sandbox-a.

Lista sandbox sesija sa traženim skriptama

Sada možemo prikupiti njihova imena, vidjeti kako djeluju kao dio napada i preduzeti preventivne mjere na na osnovu otkrivenih informacija.

Istraživanje prijetnji od strane specifičnih TTP-ova

Iako je blokiranje poznatih indikatora kompromisa (IOC) važan element vaše sigurnosti, oni se obično mijenjaju. Zato je održiviji pristup oslanjanje na taktike, tehnike i procedure (TTP) koje koriste napadači da zaraze organizacije u vašoj industriji.

Pomoću TI alata možete pratiti prijetnje koje koriste TTP-ove od vašeg interesa, prosmatrati njihovo ponašanje i prikupljati neprocjenjive informacije o njima kako biste poboljšali mogućnosti otkrivanja vaše kompanije.

Kako doprinosi vašoj sigurnosti:

- Detaljan uvid u metode napadača.

- Razvoj specifičnih kontramjera.

- Proaktivna odbrana od novih prijetnji.

Kako radi:

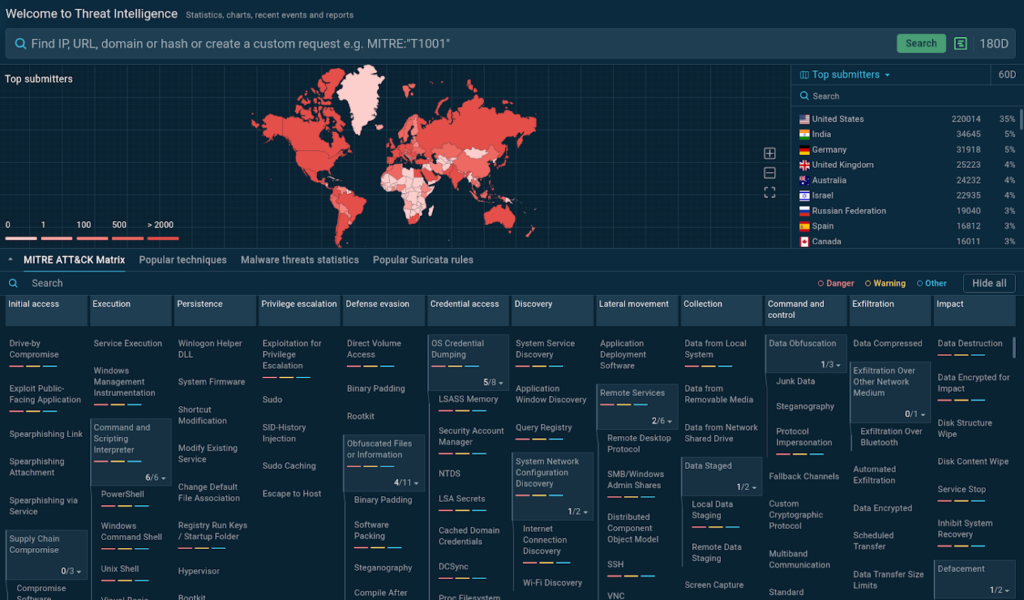

TI Lookup pruža radnu matricu MITER ATT&CK, koja uključuje desetine TTP-ova, koji su praćeni sandbox sesijama koje sadrže maliciozni softver i phishing prijetnje koristeći ove tehnike u akciji.

TI Lookup nudi djelotvornu matricu MITER ATT&CK

Besplatan je i dostupan čak i neregistrovanim korisnicima. Možete istražiti kako se napadi izvode i pronaći specifične prijetnje koje koriste određene TTP-ove.

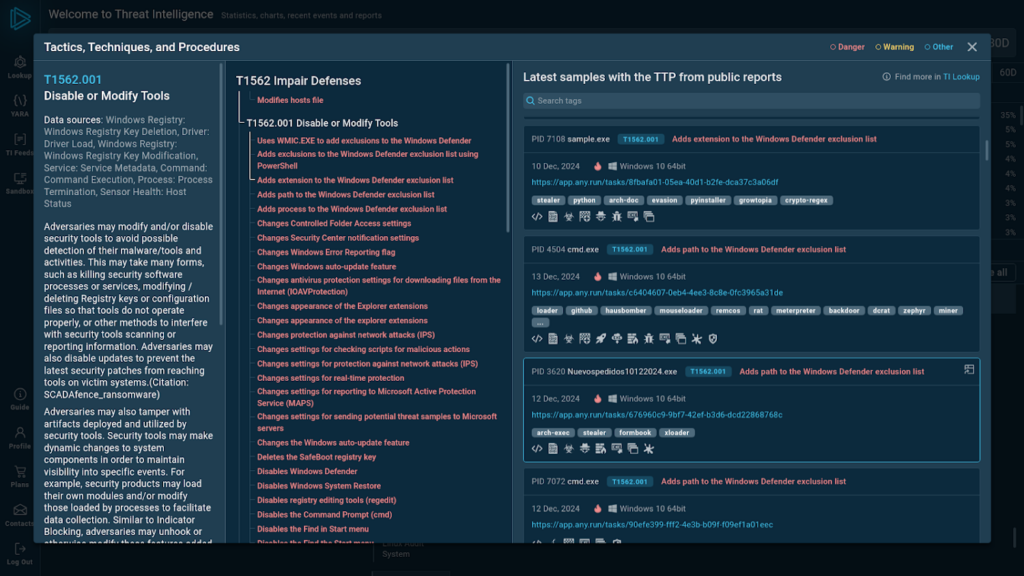

TI Lookup pruža uzorke prijetnji za svaki TTP

Slika iznad pokazuje kako usluga pruža informacije o T1562.001, tehnici koju koriste napadači da modefikuju sigurnosne alate i izbjegnu otkrivanje.

U centru, TI Lookup navodi potpise vezane za ovu tehniku koji opisuju specifične zlonamjerne aktivnosti. Na desnoj strani možete istražiti izvještaje o relevantnim prijetnjama.

Praćenje evoluirajućih prijetnji

Prijetnje imaju tendenciju da mijenjaju svoju infrastrukturu i evoluiraju, kako se organizacije prilagođavaju njihovim napadima. Zato je od vitalnog značaja da nikada ne izgubite pojam o pretnjama koje su nekada predstavljale rizik za vašu kompaniju. To se može učiniti dobivanjem ažuriranih informacija o najnovijim slučajevima ove prijetnje i njenim novim pokazateljima.

Kako doprinosi vašoj sigurnosti:

- Pravovremene akcije za ublažavanje novonastalih prijetnji.

- Poboljšana svijest o situaciji za sigurnosne timove.

- Bolja priprema za buduće napade.

Kako radi:

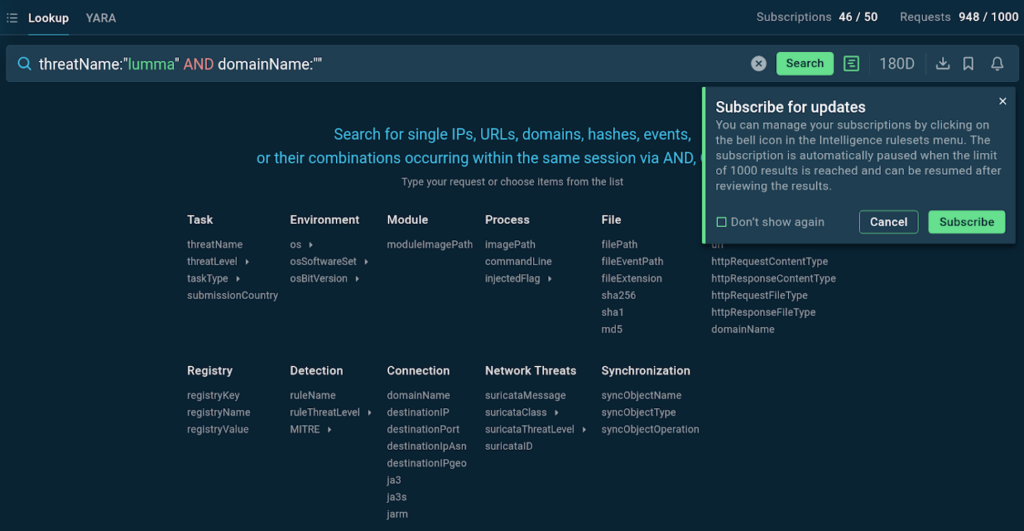

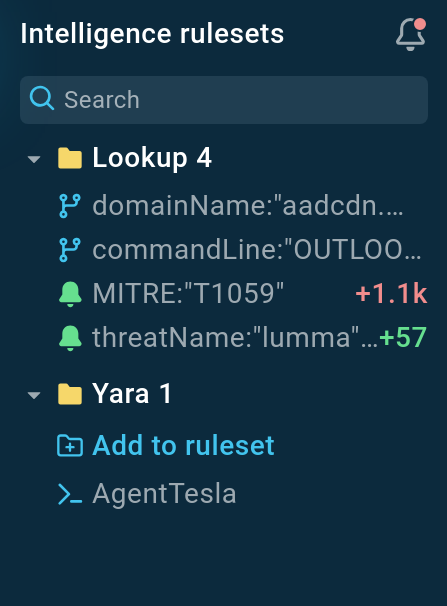

TI Lookup vam omogućava da se pretplatite na primanje obavještenja o ažuriranjima o određenim prijetnjama, pokazateljima kompromisa, pokazateljima ponašanja, kao i kombinacijama različitih tačaka podataka.

Da primate obavještenja, jednostavno unesite svoj upit i kliknite na dugme za pretplatu

Ovo vam omogućava da ostanete svjesni novih varijanti i prijetnji koje se razvijaju, prilagođavajući svoju odbranu po potrebi gotovo u realnom vremenu.

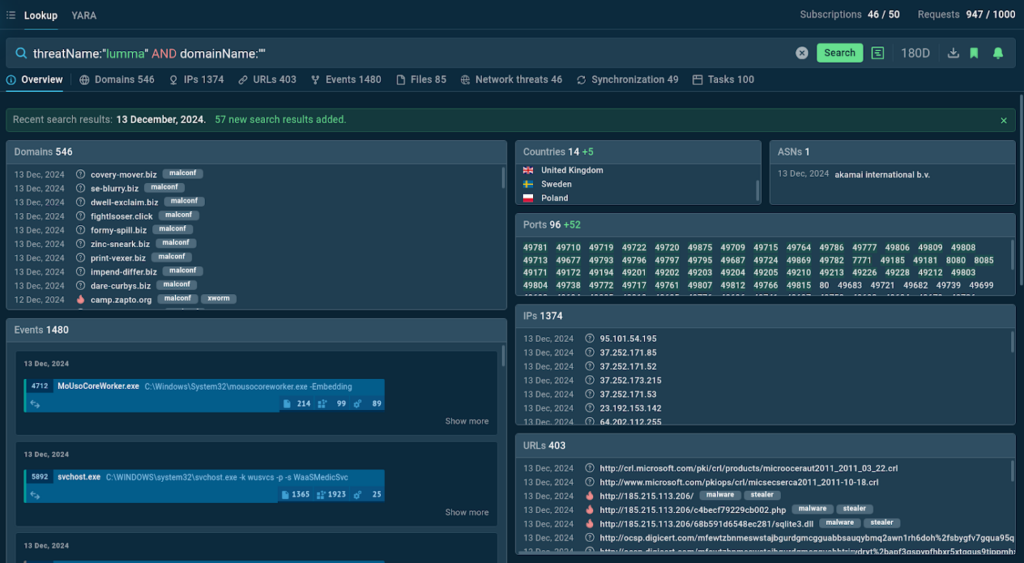

Na primjer, možemo se pretplatiti na upit za primanje informacija o novim imenima domena i drugim mrežnim aktivnostima vezanim za Lumma Stealer:

Naziv prijetnje:"lumma" I naziv domene:""

TI Lookup vas obavještava o novim rezultatima za svaku pretplatu

Uskoro ćemo vidjeti kako će se nova ažuriranja početi pojavljivati.

TI Lookup pokazuje nove rezultate

Klikom na pretplaćeni upit biće prikazani novi rezultati. U našem slučaju možemo uočiti nove portove koji se koriste u napadima koji uključuju Lummu.

Obogaćivanje informacija iz izvještaja trećih strana

Izvještaji o trenutnom okruženju prijetnji bitan su izvor obavještajnih podataka o napadima koji mogu biti ciljani na vaše organizacije. Ipak, informacije koje sadrže mogu biti prilično ograničene. Možete se nadograđivati na postojeće znanje i sami istraživati kako biste otkrili dodatne detalje.

Kako doprinosi vašoj sigurnosti:

- Osiguravanje potpunije slike pejzaža prijetnji.

- Validacija podataka o prijetnjama.

- Informiranije donošenje odluka.

Kako radi:

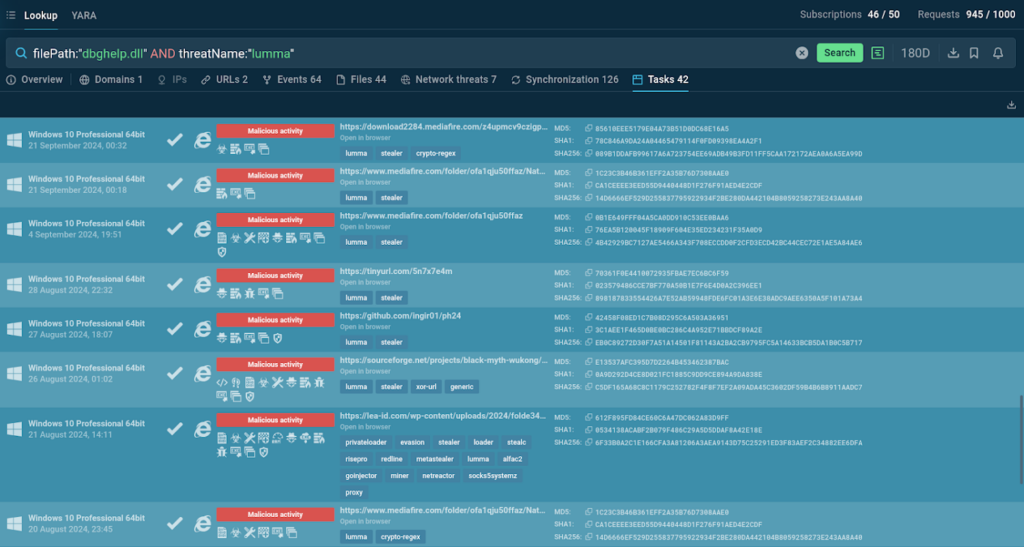

Uzmite u obzir ovaj nedavni napad koji cilja proizvodne kompanije sa malicioznim softverom Lumma i Amadey. Možemo pratiti nalaze navedene u izvještaju kako bismo pronašli više uzoraka vezanih za kampanju.

Da bismo to učinili, možemo kombinovati dva detalja: naziv prijetnje i .dll datoteku koju koriste napadači:

filePath:"dbghelp.dll" I Naziv prijetnje:"lumma"

Sandbox sesije koje odgovaraju upitu

TI Lookup pruža desetke odgovarajućih sandbox sesija, omogućavajući vam da značajno obogatite podatke date u originalnom izvještaju i koristite ih da informišete svoju odbranu od ovog napada.

Poboljšajte i ubrzajte lov na prijetnje u svojoj organizaciji uz TI Lookup

ANY.RUN-ov Threat Intelligence Lookup pruža centralizirani pristup najnovijim podacima o prijetnjama iz javnog zlonamjernog softvera i phishing uzoraka.

Pomaže organizacijama sa:

- Proaktivna identifikacija prijetnje: Pretražujte bazu podataka kako biste proaktivno identificirali i ažurirali svoju odbranu na osnovu otkrivenih obavještajnih podataka.

- Brže istraživanje : Ubrzajte istraživanje prijetnji brzim povezivanjem izoliranih IOC-a sa određenim prijetnjama ili poznatim kampanjama zlonamjernog softvera.

- Praćenje u realnom vremenu: Pratite razvoj pretnji tako što ćete primati ažuriranja o novim rezultatima u vezi sa indikatorima od interesa.

- Forenzika incidenata: Poboljšajte forenzičku analizu sigurnosnih incidenata traženjem kontekstualnih informacija o postojećim artefaktima.

- Zbirka MOK-a : Otkrijte dodatne indikatore pretraživanjem baze podataka za relevantne informacije o prijetnjama.

Izvor:The Hacker News