Istraživači kibernetičke sigurnosti otkrili su zamršeni napad u više faza koji koristi mamce za krađu identiteta s temom faktura za isporuku širokog spektra zlonamjernog softvera kao što su Venom RAT, Remcos RAT, XWorm, NanoCore RAT i kradljivca koji cilja kripto novčanike.

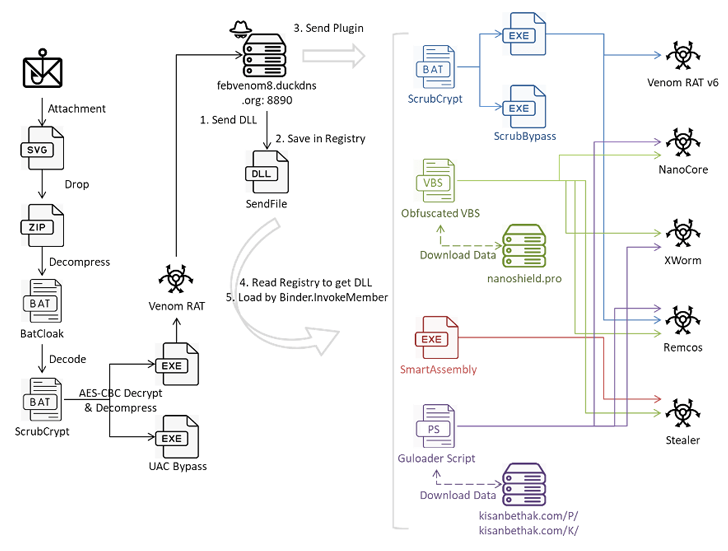

Poruke e-pošte dolaze sa prilozima datoteka s skalabilnom vektorskom grafikom (SVG) koji, kada se kliknu, aktiviraju sekvencu infekcije, navodi Fortinet FortiGuard Labs u tehničkom izvještaju.

Modus operandi je značajan po korištenju BatCloak motora za zamagljivanje malvera i ScrubCrypta za isporuku zlonamjernog softvera u obliku zamagljenih batch skripti.

BatCloak, koji se nudi na prodaju drugim hakerima od kraja 2022. godine, ima svoje temelje u drugom alatu zvanom Jlaive. Njegova primarna karakteristika je učitavanje tereta sljedeće faze na način koji zaobilazi tradicionalne mehanizme detekcije.

ScrubCrypt, šifrant koji je prvi dokumentovao Fortinet u martu 2023. u vezi s cryptojacking kampanjom koju je orkestrirala 8220 Gang, procjenjuje se da je jedna od iteracija BatCloaka, prema istraživanju Trend Micro-a prošle godine.

U najnovijoj kampanji koju je analizirala firma za kibernetičku sigurnost, SVG datoteka služi kao kanal za ispuštanje ZIP arhive koja sadrži batch skriptu vjerovatno kreiranu pomoću BatCloak-a, koja zatim raspakuje ScrubCrypt skup datoteka da bi na kraju izvršila Venom RAT, ali ne prije uspostavljanja postojanosti na hostu i preduzimanja koraka za zaobilaženje AMSI i ETW zaštite .

Kao fork Quasar RAT-a, Venom RAT omogućava napadačima da preuzmu kontrolu nad kompromitovanim sistemima, prikupe osjetljive informacije i izvrše komande primljene od servera za komandu i kontrolu (C2).

“Iako se primarni program Venom RAT-a može činiti jednostavnim, on održava komunikacijske kanale sa C2 serverom za nabavku dodatnih dodataka za različite aktivnosti”, rekla je istraživačica sigurnosti Cara Lin. Ovo uključuje Venom RAT v6.0.3 sa mogućnostima keyloggera, NanoCore RAT, XWorm i Remcos RAT.

“Ovaj dodatak [Remcos RAT] distribuisan je sa VenomRAT-ovog C2 koristeći tri metode: zamagljenu VBS skriptu pod nazivom ‘remcos.vbs’, ScrubCrypt i Guloader PowerShell ,” dodao je Lin.

Takođe se isporučuje pomoću sistema dodataka koji prikuplja informacije o sistemu i eksfiltrira podatke iz fascikli povezanih sa novčanicima i aplikacijama kao što su Atomic Wallet, Electrum, Ethereum, Exodus, Jaxx Liberty ( povučen od marta 2023. ), Zcash, Foxmail i Telegram na udaljeni server.

“Ova analiza otkriva sofisticirani napad koji koristi više slojeva tehnika zamagljivanja i izbjegavanja za distribuciju i izvršavanje VenomRAT-a putem ScrubCrypt-a”, rekao je Lin.

“Napadači koriste različite metode, uključujući phishing e-poruke sa zlonamjernim prilozima, zamagljene datoteke skripte i Guloader PowerShell, kako bi se infiltrirali i kompromitovali sisteme žrtava. Nadalje, postavljanje dodataka putem različitih korisnih opterećenja naglašava svestranost i prilagodljivost kampanje napada.”

Izvor: The Hacker News