Organizacija Open Web Application Security Project (OWASP) objavila je revidiranu verziju svoje poznate Top 10 liste najkritičnijih rizika za web aplikacije, dodajući dvije nove kategorije i mijenjajući redosljed postojećih.

Ovo izdanje za 2025. godinu trenutno je u statusu kandidata (release candidate) i otvoreno je za javne komentare do 20. novembra.

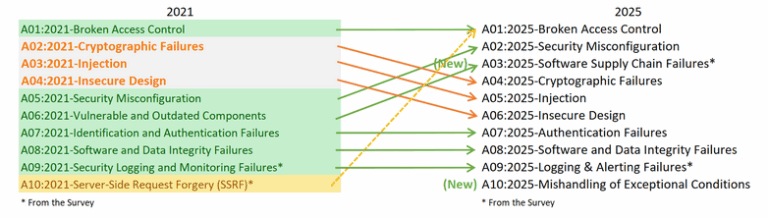

Kategorija Broken Access Control zadržala je vodeću poziciju na listi OWASP Top 10 za 2025, nakon što je tu dospjela 2021. godine. Ova kategorija sada obuhvata i server-side request forgery (SSRF), koji je ranije bio zasebna kategorija i nalazio se na desetom mjestu.

Security Misconfiguration sada zauzima drugo mjesto, što je napredak u odnosu na peto iz 2021. godine, dok se odmah iza nje nalazi nova kategorija Software Supply Chain Failures. Ova proširena kategorija zamijenila je staru Vulnerable and Outdated Components i sada uključuje „širi spektar kompromitacija koje se dešavaju unutar ili između cjelokupnog ekosistema softverskih zavisnosti, sistema za izgradnju i distribucione infrastrukture“, navodi OWASP, ističući da je upravo taj segment identifikovan kao ključna briga zajednice.

Kategorije Cryptographic Failures, Injection (koja obuhvata XSS i SQL Injection) i Insecure Design spustile su se za po dva mjesta i sada zauzimaju četvrto, peto i šesto mjesto.

Authentication Failures, Software or Data Integrity Failures i Logging & Alerting Failures zadržale su pozicije koje su imale i 2021. godine — sedmo, osmo i deveto mjesto.

Nova na listi je kategorija Mishandling of Exceptional Conditions, koja se sada nalazi na desetom mjestu. Obuhvata propuste poput failing open, neadekvatnog rukovanja greškama, logičkih grešaka i drugih situacija koje nastaju u abnormalnim uslovima rada sistema.

Prema navodima OWASP-a, pojedine kategorije su izmijenjene u odnosu na izdanje iz 2021. godine zbog blago drugačijeg pristupa prilikom prikupljanja i analize podataka.

„U ovom izdanju tražili smo podatke bez ograničenja na CWE-ove (Common Weakness Enumeration), kao što je to bio slučaj 2021. godine. Tražili smo broj testiranih aplikacija za svaku godinu počevši od 2021, kao i broj aplikacija koje su imale makar jedan primjer određenog CWE-a. Ovaj pristup omogućava nam da pratimo koliko je svaki CWE raširen u populaciji aplikacija“, objašnjava OWASP.

Organizacija se fokusirala na osnovni uzrok problema, zanemarivši učestalost pojavljivanja CWE-a u istoj aplikaciji. Za analizu je korišćen skup od 589 CWE-ova, što je značajan porast u odnosu na 30 iz 2017. i gotovo 400 iz 2021. godine.

„Planiramo dodatne analize podataka kao dopunu u budućnosti. Ovaj značajan porast broja CWE-ova zahtijeva promjene u načinu na koji su kategorije strukturisane“, navodi OWASP.

Tim je koristio CVE podatke za procjenu eksploatabilnosti i tehničkog uticaja, izračunavajući prosječne ocjene rizika grupisanjem CVE-ova sa CVSS ocjenama po CWE-u i određivanjem procenta aplikacija koje imaju CVSSv3 i CVSSv2 rezultate.

Zbog ograničenja automatizovanog testiranja, samo osam kategorija je izabrano na osnovu tih podataka, dok su preostale dvije dodate na osnovu ankete OWASP zajednice, u kojoj su stručnjaci glasali za rizike koje smatraju najvišim.

Izvor: SecurityWeek