U značajnom proboju kako bezbjednosnih odbrambenih mehanizama tako i tajnosti, veliki broj osjetljivih hakerskih alata i tehničke dokumentacije, za koje se vjeruje da potiču od sjevernokorejskih hakera, nedavno je procurio na internet.

Objava, otkrivena kroz detaljan članak u Phrack Magazine, sadrži napredne eksploatacione taktike, detaljan zapis o kompromitaciji sistema i, što je najvažnije, napredni Linux rootkit za prikriveno djelovanje.

Alati iz ovog curenja izgleda da su prilagođeni napadima na južnokorejske vladine i privatne sisteme, pri čemu se neke tehnike u velikoj mjeri poklapaju sa onima koje se pripisuju ozloglašenoj sjevernokorejskoj grupi Kimsuky APT (Advanced Persistent Threat).

Pojava paketa malicioznog softvera podigla je uzbunu među globalnim stručnjacima za sajber bezbjednost. Curenje ne samo da otkriva osjetljive operativne prakse sjevernokorejskih napadača, već i stavlja u ruke drugih hakera gotov arsenal metoda za napad.

Rana analiza izvučenih podataka ukazuje na uspješne upade u interne južnokorejske mreže, kao i na potencijalnu krađu osjetljivih digitalnih sertifikata i razvoj novih backdoor rješenja.

Ovaj novi talas otkrića jasno povezuje sofisticiranu špijunažu koju sponzoriše država sa upornim sajber prijetnjama koje i dalje ciljaju ključnu infrastrukturu širom azijsko-pacifičkog regiona.

Nakon ovih otkrića, analitičari kompanije Sandfly Security identifikovali su i detaljno istražili unutrašnji rad procurjelog Linux rootkita.

Njihova forenzička analiza otkrila je alat sposoban za izuzetno visok nivo prikrivanja, omogućavajući napadačima da sakriju backdoor operacije, prikriju fajlove i procese, i održe prisustvo čak i u strogo nadgledanim okruženjima.

Prema izvještaju Sandfly-a, ovaj novootkriveni rootkit nadograđen je na osnovu postojeće khook biblioteke, okvira koji maliciozni softver u kernel modu često koristi za presretanje i maskiranje Linux sistemskih poziva.

Implikacije za organizacije koje se oslanjaju na Linux infrastrukturu su ozbiljne, jer mogućnosti ovog malvera mogu da zaobiđu klasične alate za detekciju, dok napadačima omogućavaju enkriptovan i prikriven daljinski pristup.

Taktike infekcije i upornosti

Posebno podmukla osobina sjevernokorejskog rootkita je robustan mehanizam infekcije i održavanja prisustva, osmišljen da obezbijedi i dugotrajnost i prikriven rad.

Nakon inicijalne kompromitacije, maliciozni kernel modul (obično smješten kao /usr/lib64/tracker-fs) instalira se tako da je jedinstveno prilagođen verziji kernela žrtve – proces sklon neuspjehu ako se sistem ažurira, ali izuzetno efikasan kada uspije.

Rootkit odmah prikriva sopstveni modul, čineći alate poput lsmod nemoćnim da otkriju njegovo prisustvo. Detekcija zahtijeva forenzičke provjere neobičnih fajlova ili upozorenja o nepotpisanim modulima – na šta posebno ukazuju istraživači Sandfly-a.

Kada se učita, rootkit pokreće višeslojnu strategiju prikrivanja i za sebe i za pridruženi backdoor payload (obično tracker-efs, skriven pod /usr/include/tracker-fs/).

Njegova upornost obezbijeđena je skriptama ubačenim u skrivene System V init direktorijume (/etc/init.d/tracker-fs, /etc/rc.d/S55tracker-fs*), konfigurisanima da ponovo učitavaju kernel modul pri svakom pokretanju sistema.

Posebno je značajno što ovi fajlovi i direktorijumi nestaju iz standardnih listi direktorijuma, ali se i dalje mogu pristupiti ako se navede puna putanja ili koriste napredni forenzički alati – što dodatno otežava ručni incident response i naglašava sofisticiranost napada.

Na primjer, sistem administratori mogu vidjeti prazne direktorijume komandama poput:

ls /usr/lib64

Ali direktne komande poput:

stat /usr/lib64/tracker-fs

file /usr/lib64/tracker-fs

vratiće detalje o skrivenom malicioznom modulu ako je prisutan i aktivan.

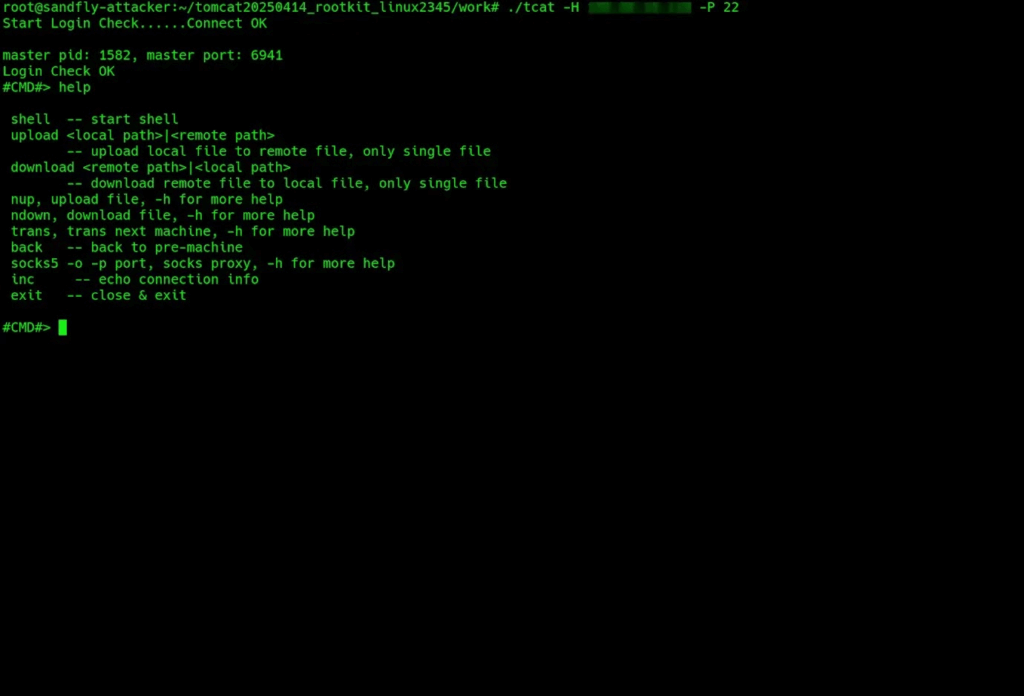

Backdoor komponenta potom osluškuje “magične pakete” na bilo kojem portu, zaobilazeći firewall pravila i omogućavajući enkriptovano daljinsko izvršavanje komandi, prenos fajlova, implementaciju SOCKS5 proxy servisa i lateralno kretanje između kompromitovanih hostova.

Takođe koristi anti-forenzičke tehnike u shell-u, briše istoriju komandi i izbjegava detekciju sakrivajući se od monitora procesa i sistemskih logova.

Objavljivanje ovog curenja otkrilo je ne samo kolekciju alata za napad, već i rijedak, sveobuhvatan vodič kroz napredne Linux metode za održavanje prisustva i izbjegavanje detekcije.

Kako istraživanje Sandfly Security jasno pokazuje, jedina pouzdana odbrana od ovakvih implantata podrazumijeva automatizovano forenzičko pretraživanje, striktno praćenje abnormalnih kernel aktivnosti i, u slučajevima gdje se sumnja na kompromitaciju, trenutno izolovanje sistema i forenzičku analizu.

Dizajn rootkita nosi hitnu pouku: u eskalirajućoj borbi između sajber ofanzive i odbrane, metode detekcije i odgovora moraju se neprestano razvijati kako bi odgovorile na prijetnje državom sponzorisanog prikrivenog malvera.

Izvor: CyberSecurityNews