Hakeri koriste javne GitHub repozitorije za hostovanje malicioznih sadržaja i njihovu distribuciju putem Amadeya kao dio kampanje koja je uočena u aprilu 2025. godine.

„Operateri MaaS-a [malware-as-a-service] koristili su lažne GitHub račune za hostovanje korisnih podataka, alata i Amadey dodataka, vjerovatno u pokušaju da zaobiđu web filtriranje i radi lakšeg korištenja“, rekli su istraživači Cisco Talosa Chris Neal i Craig Jackson u izvještaju objavljenom danas.

Kompanija za sajber sigurnost saopštila je da lanci napada koriste program za učitavanje malicioznih softvera pod nazivom Emmenhtal (poznat i kao PEAKLIGHT) za isporuku Amadeya, koji, sa svoje strane, preuzima različite prilagođene korisne podatke iz javnih GitHub repozitorija kojima upravljaju akteri prijetnje.

Aktivnost dijeli taktičke sličnosti s kampanjom phishinga putem e-pošte koja je koristila mamce za plaćanje faktura i naplatu kako bi distrubuisali SmokeLoader putem Emmenhtala u februaru 2025. godine u napadima usmjerenim na ukrajinske subjekte.

I Emmenhtal i Amadey funkcionišu kao programi za preuzimanje sekundarnih podataka poput kradljivaca informacija, iako je i ovaj drugi u prošlosti primijećen kako isporučuje ransomware poput LockBit 3.0.

Još jedna ključna razlika između dvije porodice zlonamjernog softvera je ta što, za razliku od Emmenhtala, Amadey može prikupljati sistemske informacije i može se proširiti nizom DLL dodataka koji omogućavaju određenu funkcionalnost, poput krađe podataka ili snimanja ekrana.

Analiza kampanje iz aprila 2025. koju je proveo Cisco Talos otkrila je tri GitHub računa (Legendary99999, DFfe9ewf i Milidmdds) koja se koriste za hostiranje Amadey dodataka, sekundarnih korisnih sadržaja i drugih zlonamjernih skripti za napad, uključujući Lumma Stealer, RedLine Stealer i Rhadamanthys Stealer. GitHub je od tada ukinuo te račune.

Utvrđeno je da su neke od JavaScript datoteka prisutnih u GitHub repozitorijima identične Emmenthal skriptama korištenim u SmokeLoader kampanji, a glavna razlika je u preuzetim korisnim podacima. Konkretno, Emmenthal datoteke za učitavanje u repozitorijima služe kao vektor isporuke za Amadey, AsyncRAT i legitimnu kopiju PuTTY.exe.

U GitHub repozitorijima je također otkriven Python skript koji vjerovatno predstavlja evoluciju Emmenhtala, uključujući ugrađenu PowerShell naredbu za preuzimanje Amadeya s fiksno kodirane IP adrese.

Vjeruje se da su GitHub računi korišteni za postavljanje korisnih tereta dio veće MaaS operacije koja zloupotrebljava Microsoftovu platformu za hosting koda u zlonamjerne svrhe.

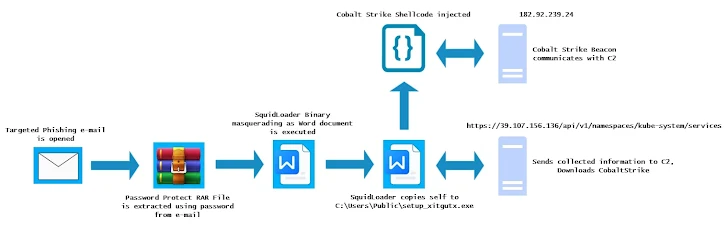

Ovo otkriće dolazi nakon što je Trellix detaljno opisao phishing kampanju koja širi još jedan zlonamjerni program poznat kao SquidLoader u cyber napadima usmjerenim protiv institucija finansijskih usluga u Hong Kongu. Dodatni artefakti koje je otkrio dobavljač sigurnosnih proizvoda sugeriraju da bi slični napadi mogli biti u toku u Singapuru i Australiji.

SquidLoader je ozbiljna prijetnja zbog raznolikog niza tehnika protiv analize, sandboxa i debugiranja koje sadrži, što mu omogućava da izbjegne otkrivanje i ometa istragu. Također može uspostaviti komunikaciju s udaljenim serverom kako bi slao informacije o zaraženom hostu i ubrizgavao sljedeće korake.

„SquidLoader koristi lanac napada koji kulminira postavljanjem Cobalt Strike beacon-a za udaljeni pristup i kontrolu“, rekao je istraživač sigurnosti Charles Crofford . „Njegove složene tehnike anti-analize, anti-sandbox-a i anti-debugging-a, zajedno sa rijetkim stopama detekcije, predstavljaju značajnu prijetnju ciljanim organizacijama.“

Ovi nalazi takođe slijede otkriće širokog spektra kampanja socijalnog inženjeringa koje su osmišljene za distribuciju različitih porodica malicioznog softvera –

- Napade vjerovatno izvodi finansijski motivisana grupa poznata kao UNC5952 koja koristi teme faktura u e-porukama za slanje zlonamjernih programa koji vode do postavljanja programa za preuzimanje pod nazivom CHAINVERB, koji zauzvrat isporučuje softver za daljinski pristup ConnectWise ScreenConnect.

- Napadi koji koriste mamce povezane s porezom kako bi prevarili primatelje da kliknu na link koji na kraju isporučuje instalacijski program ConnectWise ScreenConnecta pod izgovorom pokretanja PDF dokumenta.

- Napadi koji koriste teme američke Uprave za socijalno osiguranje (SSA) za prikupljanje korisničkih podataka ili instaliranje trojanske verzije ConnectWise ScreenConnecta, nakon čega se žrtvama upućuje da instaliraju i sinhronizuju Microsoftovu aplikaciju Phone Link kako bi eventualno prikupljale tekstualne poruke i kodove za dvofaktorsku autentifikaciju poslane na povezani mobilni uređaj.

- Napadi koji koriste phishing kit pod nazivom Logokit kako bi omogućili prikupljanje podataka kreiranjem sličnih stranica za prijavu i njihovim hostovanjem na Amazon Web Services (AWS) infrastrukturi kako bi zaobišli detekciju, a istovremeno integrišu Cloudflare Turnstile CAPTCHA verifikaciju kako bi stvorili lažni osjećaj sigurnosti i legitimnosti.

- Napadi koji koriste drugi prilagođeni phishing komplet zasnovan na Python Flask- u kako bi olakšali krađu akreditiva uz minimalan tehnički napor.

- Napadi kodnog naziva Scanception koji koriste QR kodove u PDF prilozima e-pošte kako bi usmjerili korisnike na stranice za prikupljanje podataka koje oponašaju Microsoftov portal za prijavu.

- Napadi koji koriste taktiku ClickFix za isporuku Rhadamanthys Stealer i NetSupport RAT virusa

- Napadi koji koriste usluge maskiranja kao uslugu (CaaS) poput Hoax Tech-a i JS Click Cloaker-a kako bi sakrili phishing i zlonamjerne web stranice od sigurnosnih skenera i prikazali ih samo namjeravanim žrtvama kao način da se izbjegne otkrivanje.

- Napadi koji koriste HTML i JavaScript za kreiranje zlonamjernih realističnih e-poruka koje mogu zaobići sumnju korisnika i tradicionalne alate za detekciju.

- Napadi usmjereni na B2B pružatelje usluga koji koriste Scalable Vector Graphics (SVG) slikovne datoteke u phishing e-porukama i koji ugrađuju obfusirani JavaScript kako bi olakšali preusmjeravanja na infrastrukturu koju kontrolira napadač pomoću funkcije window.location.href nakon što se otvore u web pregledniku.

Prema podacima koje je prikupio Cofense, upotreba QR kodova činila je 57% kampanja s naprednim taktikama, tehnikama i procedurama (TTP) u 2024. godini. Druge značajne metode uključuju korištenje arhivskih priloga zaštićenih lozinkom u e-porukama kako bi se zaobišli sigurni email gateway-i (SEG).

„Zaštitom arhive lozinkom, akteri prijetnji sprječavaju SEG-ove i druge metode da skeniraju njen sadržaj i otkriju ono što je obično očito zlonamjerna datoteka“, rekao je istraživač Cofensea Max Gannon .

Izvor:The Hacker News