Hakerska grupa poznata kao Hazy Hawk koristi napuštene cloud resurse visoko-profiliranih organizacija – uključujući Amazon S3 i Microsoft Azure – iskorištavajući pogrešne konfiguracije u DNS zapisima kako bi preuzela kontrolu nad domenama.

Nakon preuzimanja domena, oni ih koriste za hostovanje URL-ova koji vode ka prevarama i malicioznim sadržajima putem sistema za distribuciju saobraćaja (TDS – Traffic Distribution System), prema izvještaju firme Infoblox. Ostali preuzeti resursi uključuju domene hostovane na Akamai, Bunny CDN, Cloudflare CDN, GitHub i Netlify.

Firma specijalizovana za DNS prijetnje otkrila je ovog aktera u februaru 2025, kada je preuzeo više pod-domena američkog Centra za kontrolu bolesti (CDC).

Od tada je utvrđeno da su i druge vladine agencije širom svijeta, kao i poznate univerzitete i međunarodne korporacije poput Deloitte, PwC i Ernst & Young, bile mete ove iste grupe još od decembra 2023.

“Možda je najzanimljivije kod Hazy Hawk-a to što ove teško uočljive, ranjive domene, povezane s uglednim organizacijama, nisu korištene za špijunažu ili sofisticirane sajber napade,” rekli su Jacques Portal i Renée Burton iz Infobloxa.

Kako Hazy Hawk funkcioniše

Hazy Hawk ide korak dalje tako što pronalazi napuštene cloud resurse i zatim ih koristi u maliciozne svrhe. U mnogim slučajevima koriste tehnike preusmjeravanja URL-ova kako bi sakrili koji je cloud resurs tačno preuzet.

“Koristimo naziv Hazy Hawk jer haker pronalazi i preuzima cloud resurse koji imaju viseće DNS CNAME zapise, a zatim ih koristi za malicioznu distribuciju URL-ova”, navodi Infoblox. “Moguće je da se ovaj mehanizam za preuzimanje domena nudi kao usluga drugim hakerima.”

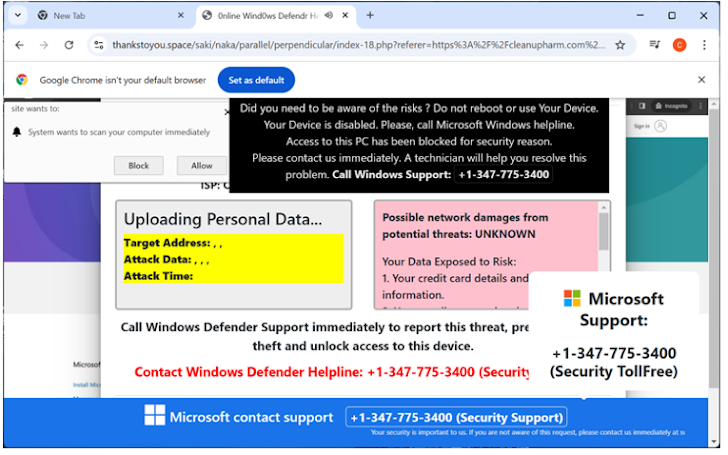

Napadi često uključuju kloniranje sadržaja legitimnih stranica za početnu fazu malicioznog sajta, dok žrtve mame sadržajem za odrasle ili piratskim sadržajem. Posjetioci zatim bivaju preusmjereni putem TDS-a koji odlučuje na koje će sumnjive stranice završiti.

“Na kraju, korisnici bivaju uvučeni u svijet sumnjivih reklama, lažnih aplikacija i notifikacija koje pokreću razne štetne radnje.”

Zašto su njihovi napadi opasni?

Najveća prijetnja u radu ove grupe je iskorištavanje uglednih i vjerodostojnih domena, čime se povećava povjerenje korisnika i vidljivost u pretragama — dok zapravo ti domeni služe kao platforma za zlonamjerne i spam sadržaje. Ovaj pristup omogućava i zaobilaženje sigurnosnih filtera i detekcije.

Temelj njihovih aktivnosti je preuzimanje domena s “visećim” CNAME DNS zapisima, što je tehnika ranije opisana od strane Guardio-a kao metoda za širenje spama i monetizaciju klikova. Sve što napadaču treba jeste da registruje nedostajući resurs i time preuzme kontrolu nad domenom.

Maliciozne notifikacije i affiliate mreže

“Hazy Hawk je samo jedan od desetina hakera koje pratimo u svijetu affiliate oglašavanja,” navodi Infoblox. “Ovi akteri mame korisnike u ciljani maliciozni sadržaj i pokušavaju ih navesti da dozvole push notifikacije od lažnih web stranica.”

Kada korisnik dozvoli notifikacije, njegov uređaj biva preplavljen porukama koje vode ka:

- prevarama,

- scareware aplikacijama,

- lažnim anketama,

- dodatnim zahtjevima za notifikacije.

Kako se zaštititi od Hazy Hawk-a

Za vlasnike domena:

- Uklonite CNAME DNS zapise odmah nakon što se cloud resurs ugasi.

Za krajnje korisnike:

- Odbijajte zahtjeve za notifikacijama od nepoznatih stranica.

- Ne klikajte na sumnjive linkove i izbjegavajte piratski ili nelegalni sadržaj.

“Iako je Hazy Hawk odgovoran za početnu prevaru, korisnik koji klikne biva uvučen u lavirint malicioznih reklama. Njihovo uporno traženje ranjivih domena i njihova iskorištavanja pokazuju da su affiliate reklamne mreže dovoljno profitabilne da se isplate,” zaključuje Infoblox.

Izvor:The Hacker News