Jeftini Android pametni telefoni kineskih proizvođača otkriveni su sa predinstaliranim trojaniziranim aplikacijama koje se predstavljaju kao WhatsApp i Telegram, a sadrže kriptovalutni “clipper” malver, u kampanji koja traje još od juna 2024. godine.

Iako korištenje aplikacija zaraženih malverom za krađu finansijskih informacija nije novost, nova saznanja ruske antivirusne kompanije Doctor Web ukazuju na značajnu eskalaciju, gdje hakeri direktno kompromitiraju lanac snabdijevanja kineskih proizvođača kako bi unaprijed instalirali maliciozne aplikacije na nove uređaje.

“Lažne aplikacije otkrivene su direktno u softveru unaprijed instaliranom na telefonima,” saopštili su iz Doctor Web-a. “U ovom slučaju, maliciozni kod je dodan u aplikaciju WhatsApp.”

Meta: Jeftini telefoni koji imitiraju premium brendove

Većina kompromitovanih uređaja su low-end telefoni koji imitiraju poznate modele premium brendova poput Samsung i Huawei, s nazivima kao što su:

- S23 Ultra

- S24 Ultra

- Note 13 Pro

- P70 Ultra

Najmanje četiri modela dolaze pod brendom SHOWJI.

Napadači su koristili aplikaciju koja lažno prikazuje tehničke specifikacije na stranici “O uređaju” (About Device), kao i u alatima poput AIDA64 i CPU-Z, dajući korisnicima lažni dojam da telefoni rade na Androidu 14 i imaju napredniji hardver nego što zapravo posjeduju.

Trojan “Shibai” ubačen preko LSPatch alata

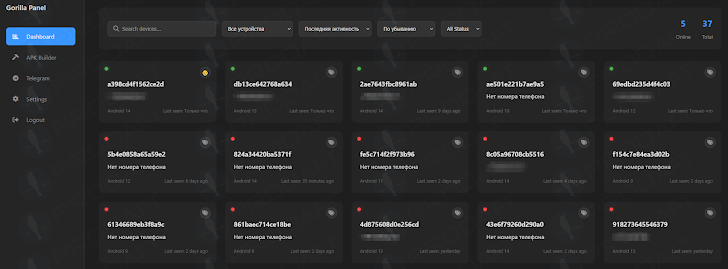

Maliciozne Android aplikacije kreirane su uz pomoć open-source projekta LSPatch, koji omogućava ubacivanje trojana u inače legitimne aplikacije. Ovaj trojan je nazvan Shibai.

Ukupno je oko 40 različitih aplikacija — uključujući messengere i QR skenere — modificirano na ovaj način.

Kako funkcioniše napad?

Prema analizama kompanije Doctor Web:

- Aplikacija preuzima lažna ažuriranja sa servera pod kontrolom napadača

- Skenira razgovore u aplikacijama tražeći kriptovalutne adrese povezane sa Ethereumom ili Tronom

- Kada pronađe takvu adresu, zamijeni je s adresom napadača

- Time preusmjerava transakcije na novčanike napadača, bez znanja korisnika

Slični napadi preko Google Play Store-a

U posljednjim mjesecima, pronađene su i Android aplikacije koje sadrže trojanac FakeApp, distribuiran preko Google Play Store-a. Ove aplikacije:

- Imitiraju popularne igre i aplikacije

- Koriste DNS server za dobijanje konfiguracije s URL-om koji se treba učitati

- Mogu izvršiti naredbe sa udaljenog servera, uključujući:

- Učitavanje neželjenih web stranica

- Prikaz lažnih “phishing” prozora

- Izvođenje drugih zlonamjernih aktivnosti

Iako su ove aplikacije naknadno uklonjene iz Play Store-a, predstavljaju ozbiljnu prijetnju korisnicima koji nesvjesno instaliraju lažno “poznate” aplikacije.

Izvor:The Hacker News