Prvi kvartal 2025. godine bio je bojno polje u svijetu cyber sigurnosti. Cyber kriminalci nastavili su s pokretanjem agresivnih novih kampanja i usavršavanjem svojih metoda napada.

Ispod je pregled pet značajnih porodica malicioznog softvera, zajedno s analizama provedenim u kontrolisanim okruženjima.

NetSupport RAT iskorištava tehniku ClickFix

Početkom 2025. godine, hakeri počeli su iskorištavati tehniku poznatu kao ClickFix za distribuciju NetSupport Remote Access Trojan (RAT).

Ova metoda uključuje ubrizgavanje lažnih CAPTCHA stranica u kompromitovane web stranice, prisiljavajući korisnike da izvrše maliciozne PowerShell komande koje preuzimaju i pokreću NetSupport RAT.

Jednom instaliran, ovaj RAT napadačima omogućava potpunu kontrolu nad sistemom žrtve, omogućavajući aktivnosti kao što su nadzor ekrana u stvarnom vremenu, manipulacija datotekama i izvršavanje proizvoljnih komandi.

Glavne tehničke karakteristike NetSupport RAT-a

- Napadači mogu pregledati i kontrolisati ekran žrtve u stvarnom vremenu.

- Prenosi, preuzima, mijenja i briše datoteke na zaraženom sistemu.

- Daljinski pokreće sistemske komande i PowerShell skripte.

- Hvata kopirani tekst, uključujući lozinke i osjetljive podatke.

- Snima korisničke pritiske tipki radi krađe kredencijala.

- Pokreće, zaustavlja i mijenja sistemske procese i servise.

- Instalira se u start-up foldere, registarske ključeve ili zakazane zadatke kako bi preživio restart.

- Koristi ubrizgavanje procesa i zamagljivanje koda za izbjegavanje detekcije.

- Održava prikrivenu vezu s napadačima koristeći šifrirani promet.

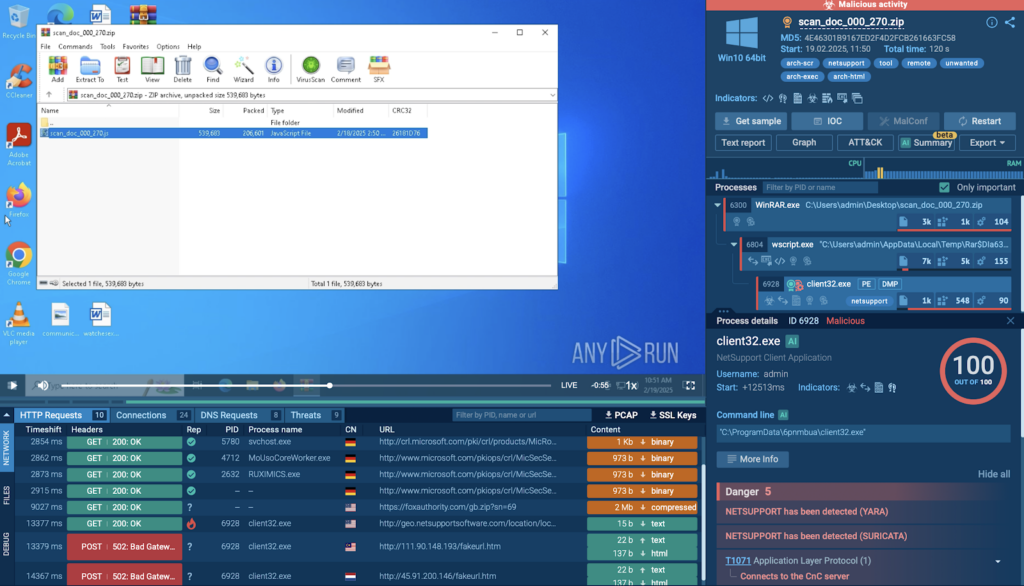

Maliciozna arhiva je otvorena unutar ANY.RUN sandbox-a

Nakon pokretanja NetSupport RAT payload-a u ANY.RUN interaktivnom sandbox okruženju, možemo vidjeti nekoliko aktivnosti. Kada NetSupport RAT zarazi sistem, odmah uspostavlja vezu s komandno-kontrolnim (C2) serverom, omogućavajući napadačima da daljinski upravljaju kompromitovanim računarom.

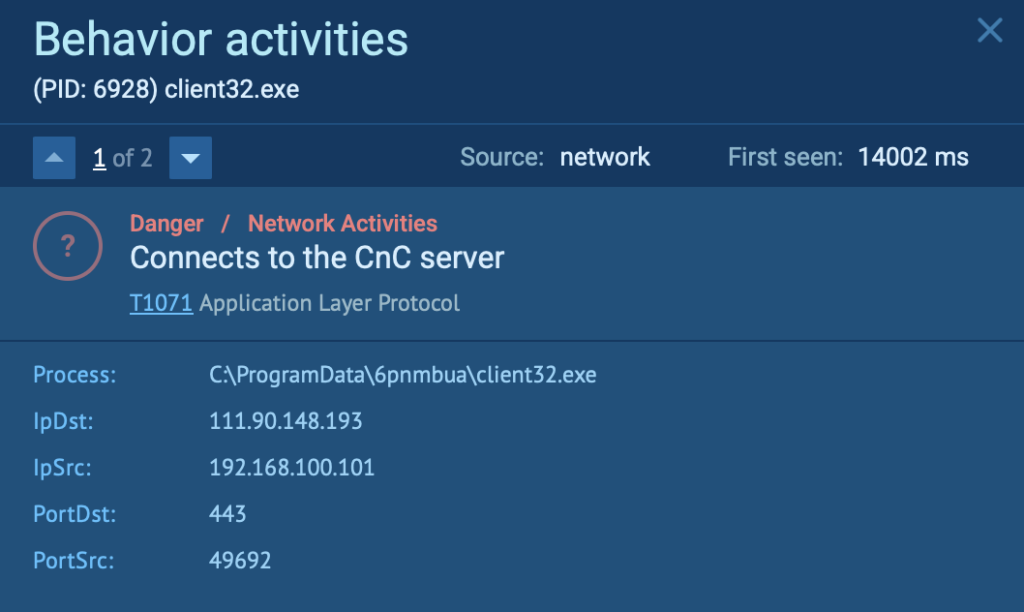

ANY.RUN sandbox otkrio CnC vezu

Putem ove veze, napadači mogu izvršavati sistemske komande, implementirati dodatni malware i mijenjati sistemske postavke. NetSupport RAT koristi više taktika, tehnika i procedura (TTPs) kako bi održao postojanost, izbjegao detekciju i prikupio sistemske podatke.

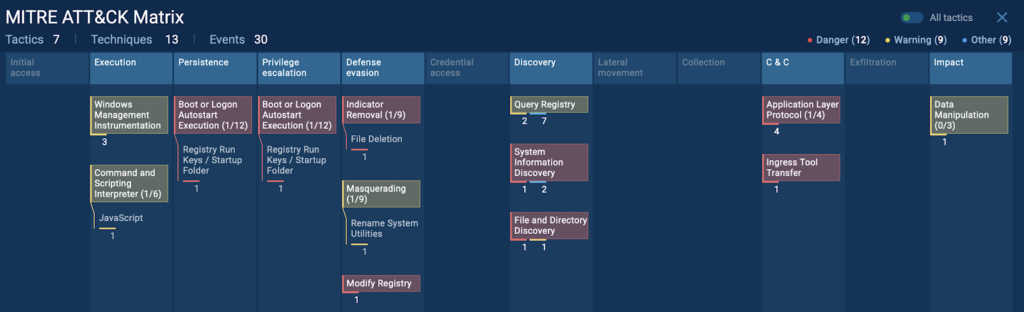

Ključni TTP-ovi uključuju:

- Postojanost i izvršenje: Mijenja registarske start-up ključeve, izvršava skripte putem

wscript.exe. - Otkriće: Čita naziv računara, provjerava jezik sistema i pristupa varijablama okruženja.

- Izbjegavanje zaštite i C2 komunikacija: Ispušta legitimne Windows izvršne datoteke, kreira internetske veze za daljinsku kontrolu.

Ove tehnike demonstriraju kako NetSupport RAT uspostavlja kontrolu dok izbjegava detekciju, što je sve vidljivo u ANY.RUN ATT&CK mapiranju.

Glavni TTP-ovi koje koristi NetSupport RAT

Lynx Ransomware

Grupa Lynx Ransomware-as-a-Service (RaaS) poznata je kao visoko organizovana entiteta koja nudi strukturisani program za partnere i robusne metode enkripcije. Nadograđujući se na temeljima ranijeg INC ransomware-a, Lynx je unaprijedio svoje mogućnosti i proširio domet, ciljajući širok spektar industrija u više zemalja.

Lynx-ov panel za partnere omogućava korisnicima da konfigurišu profile žrtava, generišu prilagođene uzorke ransomware-a i upravljaju rasporedom curenja podataka kroz intuitivni interfejs.

Kako bi potaknuo sudjelovanje, Lynx nudi partnerima 80% dionica u prihodima od otkupnine. Grupa vodi leak sajt gdje objavljuje ukradene podatke ako žrtve odbiju platiti otkupninu.

Glavne tehničke karakteristike Lynx ransomware-a

- Šifrira sve datoteke podrazumijevano, uključujući lokalne diskove, mrežne resurse i prenosne medije.

- Konfigurisan putem RaaS-a da cilja određene tipove datoteka, foldere ili ekstenzije.

- Krade osjetljive podatke prije enkripcije, uključujući dokumente, kredencijale i finansijske informacije.

- Prenosi ukradene podatke preko šifriranih kanala kao što su HTTPS ili prilagođeni komunikacijski protokoli.

- Briše Volume Shadow Copies i onemogućava Windows opcije oporavka kako bi spriječio restauraciju.

- Koristi tehnike dump-ovanja kredencijale za ekstrakciju pohranjenih lozinki iz pretraživača, Windows Credential Manager-a i mrežnih uređaja.

- Održava C2 vezu s DGA domenama i anonimnim prometom putem Tor-a.

- Detektuje virtualne mašine i sandbox okruženja, prilagođavajući ponašanje kako bi izbjegao analizu.

- Pokreće se u memoriji bez zapisivanja datoteka na disk, čime izbjegava detekciju.

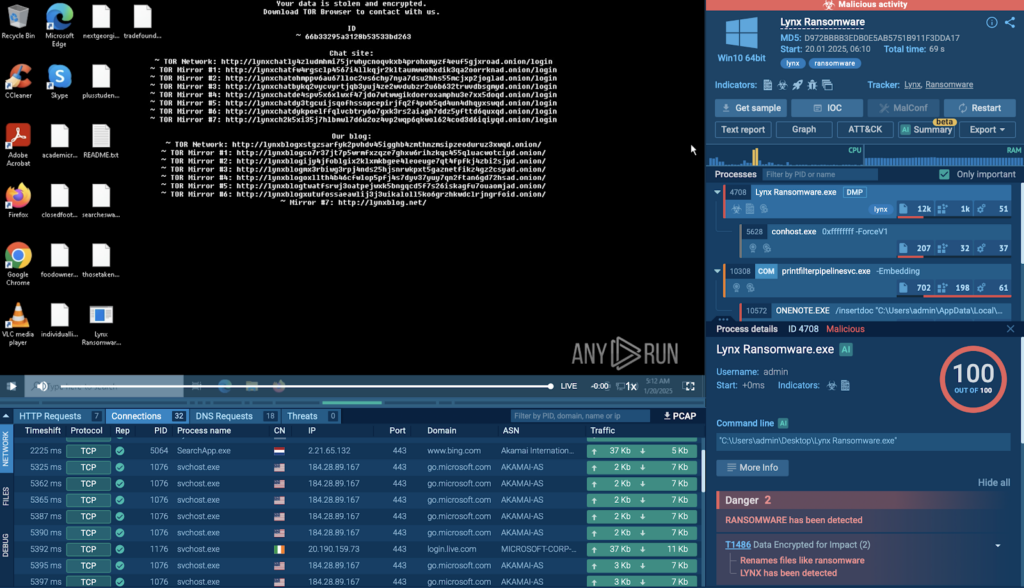

Pozadina radne površine je promijenjena unutar ANY.RUN sandbox-a

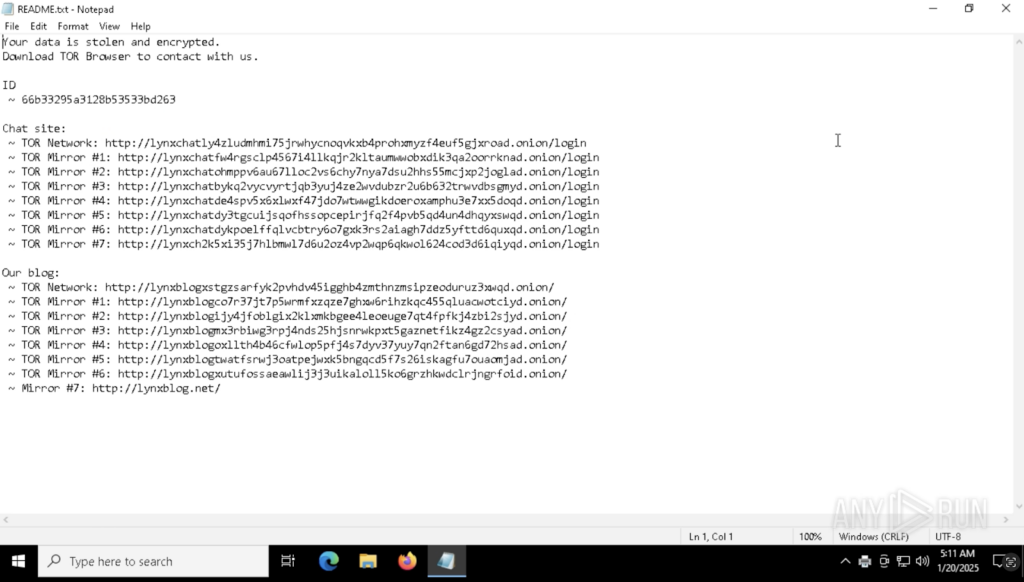

Pozadina radne površine je zamijenjena porukom o otkupnini, a napadači ostavljaju bilješku s upozorenjem da su svi podaci ukradeni i šifrirani. Žrtve su upućene da preuzmu Tor kako bi ih kontaktirale.

Ransomware poruka koju su ostavili napadači

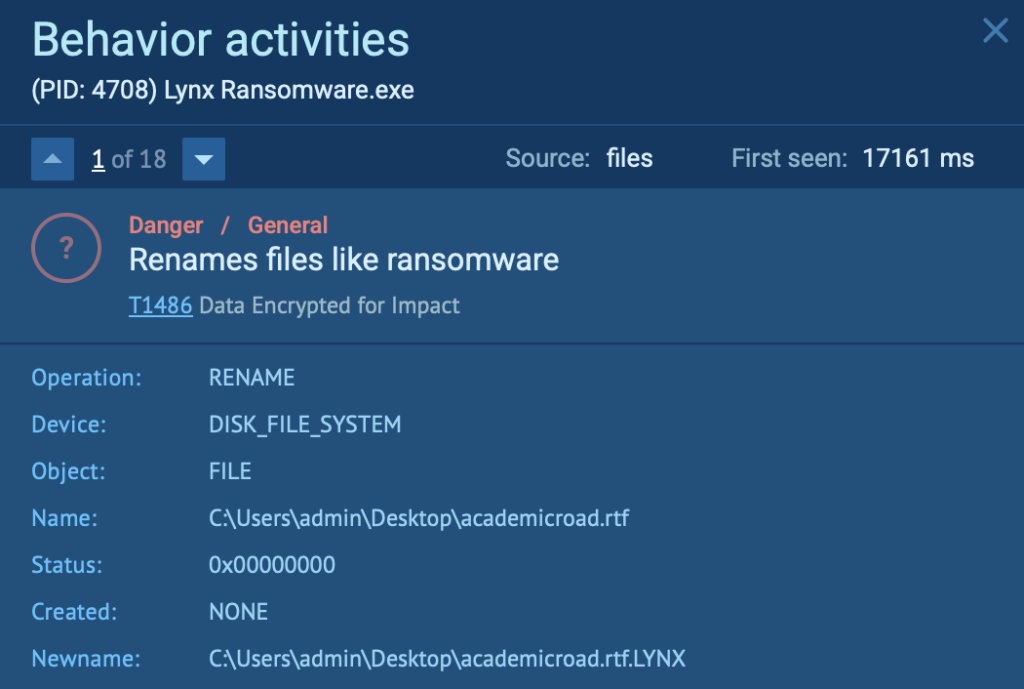

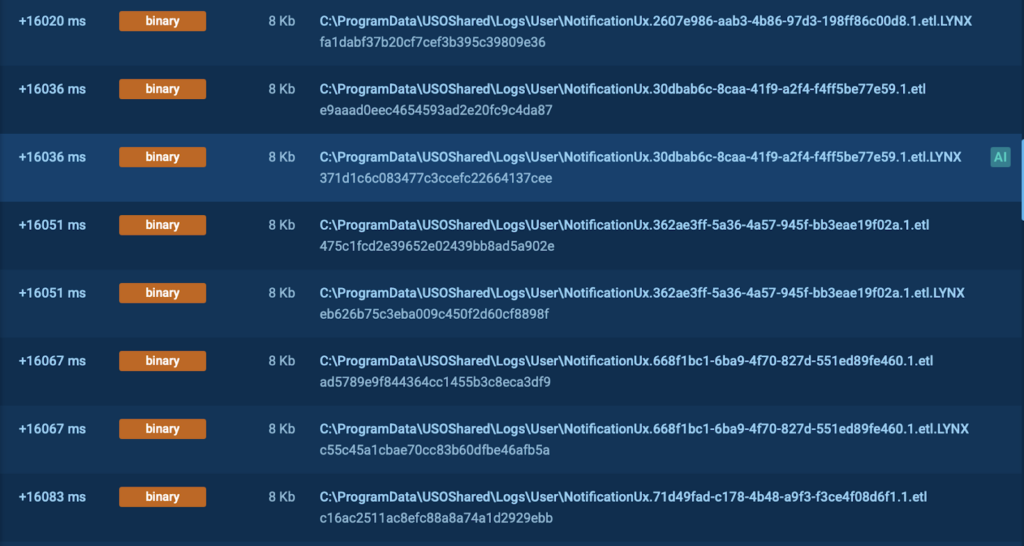

Sandbox takođe otkriva kako Lynx sistematski preimenuje datoteke, dodajući njihovu ekstenziju. Na primjer, C:\Users\admin\Desktop\academicroad.rtf postaje C:\Users\admin\Desktop\academicroad.rtf.LYNX.

ANY.RUN otkrio je preimenovanje datoteka sa .lynxom

Deseci fajlova širom sistema su modifikovani na ovaj način, dodatno potvrđujući proces šifrovanja. Ovo su samo neke od mnogih destruktivnih radnji koje Lynx izvodi jednom unutar kompromitovanog sistema.

Izmjena datoteka od strane Lynx ransomwarea

AsyncRAT: Iskorištavanje Python payload-a i TryCloudflare tunela

Početkom 2025. godine, istraživači cyber sigurnosti otkrili su sofisticiranu kampanju koja distribuira AsyncRAT, poznati daljinski trojanac s asinkronim komunikacijskim sposobnostima.

Pregled lanca infekcije:

- Napad započinje phishing email-om koji sadrži Dropbox URL.

- Klikom na link, korisnici preuzimaju ZIP arhivu s internet prečicom (URL).

- Ova prečica dohvaća Windows shortcut (LNK) putem TryCloudflare URL-a.

- Pokretanje LNK datoteke aktivira niz skripti (PowerShell, JavaScript, batch) koje preuzimaju i izvršavaju Python payload.

Tehničke karakteristike AsyncRAT-a:

- Omogućava napadačima da izvršavaju komande, prate korisničku aktivnost i upravljaju datotekama.

- Krade osjetljive podatke, uključujući kredencijale i lične informacije.

- Koristi tehnike obfuscation-a i enkripcije za izbjegavanje detekcije.

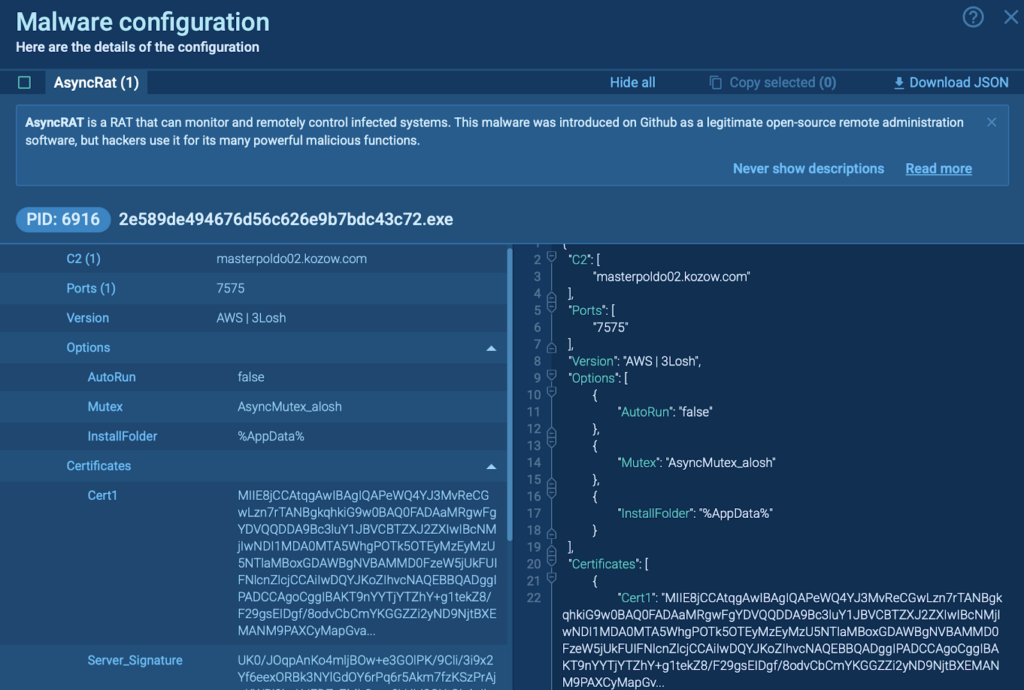

Maliciozne konfiguracije analizirane unutar kontrolisanog okruženja

Kao što vidimo, AsyncRAT se povezuje na masterpoldo02[.]kozow[.]com preko porta 7575, omogućavajući udaljenim napadačima da kontrolišu zaražene mašine. Blokiranje ove domene i praćenje prometa na ovom portu može pomoći u sprječavanju infekcija.

Osim toga, AsyncRAT se instalira u %AppData% kako bi se uklopio sa legitimnim aplikacijama i koristi mutex (AsyncMutex_alosh) da spriječi pokretanje višestrukih instanci.

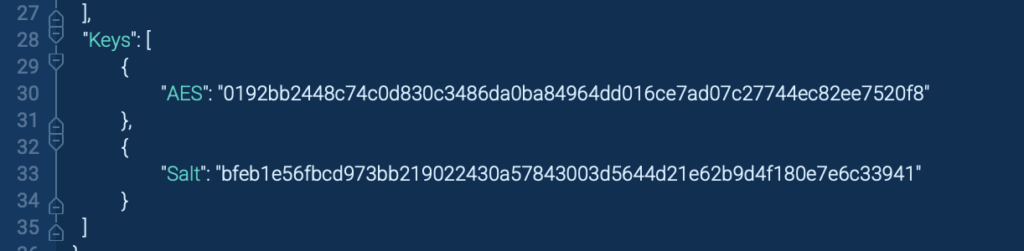

Maliciozni softver takođe koristi AES enkripciju sa tvrdo kodiranim ključem i soli, što otežava sigurnosnim alatima da analiziraju njegovu komunikaciju.

AES enkripcija koju koristi AsyncRAT

Lumma Stealer: Distribucija putem GitHub-a

Početkom 2025. godine, otkrivena je kampanja koja koristi GitHub Releases za distribuciju Lumma Stealer-a, malvera koji krade informacije.

Glavne karakteristike Lumma Stealer-a:

- Ukrada podatke iz web pretraživača, kolačiće, kriptovalute i sistemske informacije.

- Distribuira se putem GitHub-a, koristeći njegovu pouzdanost za zaobilaženje sigurnosnih mjera.

Lumma Stealer analiziran unutar ANY.RUN virtuelne mašine

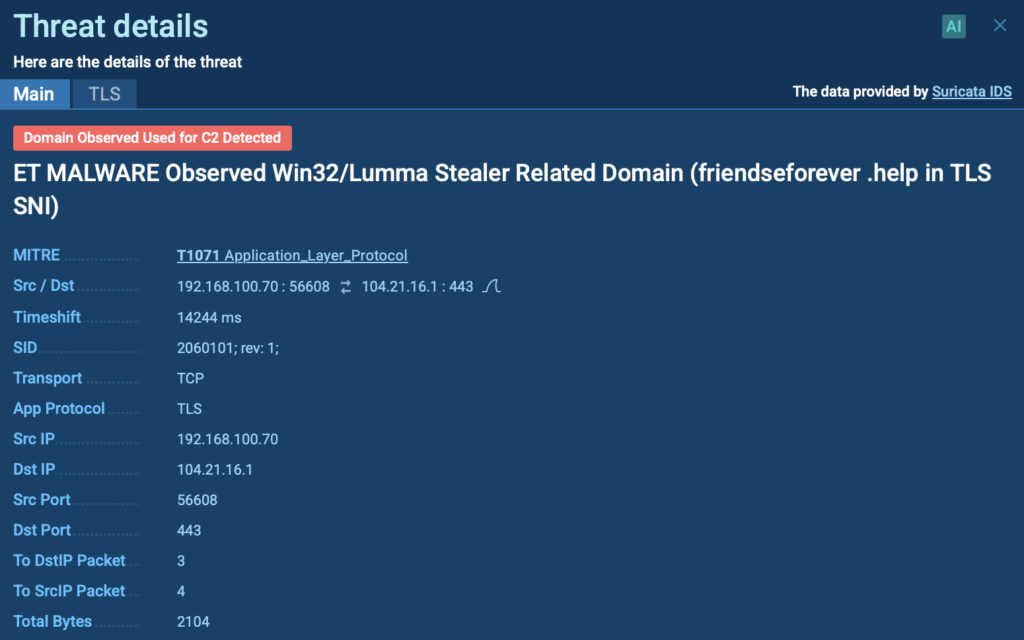

Detaljno ispitivanje pomoću ANY.RUN sandbox-a pokazuje ponašanje Lumma Stealer-a.

Nakon izvršenja, maliciozni softver se povezuje sa svojim serverom za komandu i kontrolu, olakšavajući eksfiltraciju osjetljivih podataka. Analiza takođe otkriva pokretanje specifičnih Suricata pravila:

Suricata pravilo pokrenuo Lumma Stealer

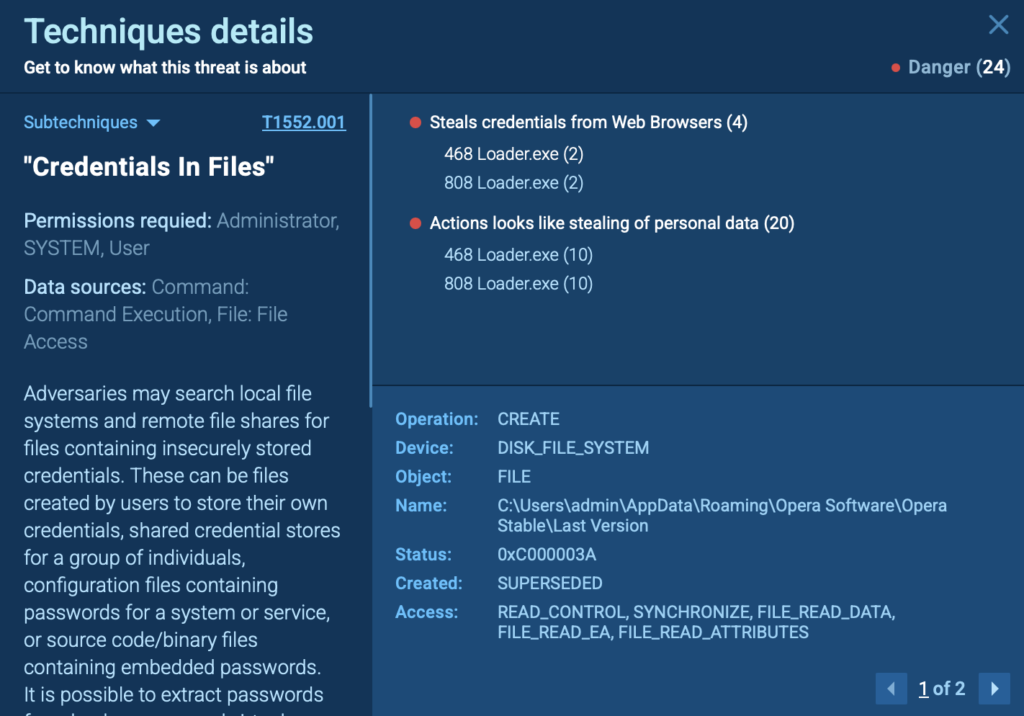

Sesija analize takođe otkriva kako Lumma krade kredencijale iz web pretraživača i eksfiltrira lične podatke:

Krađa kredencijale i ličnih podataka od strane Lumma Stealer

InvisibleFerret: Prijetnja skrivena u lažnim poslovnim ponudama

Cyber kriminalci koriste InvisibleFerret, Python-based malver, za napade putem lažnih poslovnih ponuda.

Tehničke karakteristike InvisibleFerret-a

- Malware koristi neorganizirane i obfuskovane Python skripte, što analizu i detekciju čini izazovnom.

- InvisibleFerret aktivno pretražuje i eksfiltrira osjetljive informacije, uključujući izvorni kod, kripto novčanike i lične fajlove.

- Često se isporučuje kao sekundarni payload drugog malicioznog softvera pod nazivom BeaverTail, koji je obfuskovani JavaScript infostealer i loader.

- Malware uspostavlja postojanost na zaraženom sistemu, osiguravajući kontinuirani pristup i kontrolu.

- Ključni element napada InvisibleFerret-a je implementacija BeaverTail-a, malicioznog NPM modula koji isporučuje prenosivo Python okruženje (p.zip) za izvršenje malicioznog softvera.

BeaverTail djeluje kao prva faza u višeslojnom lancu napada, postavljajući InvisibleFerret – tihi backdoor sa naprednim tehnikama obfuskacije i postojanosti, čime se otežava detekcija.

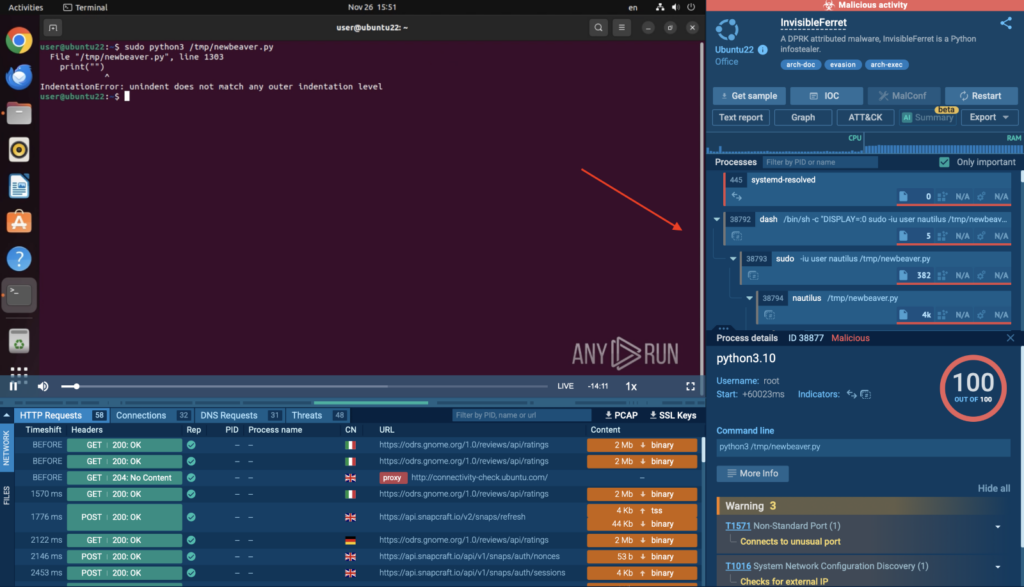

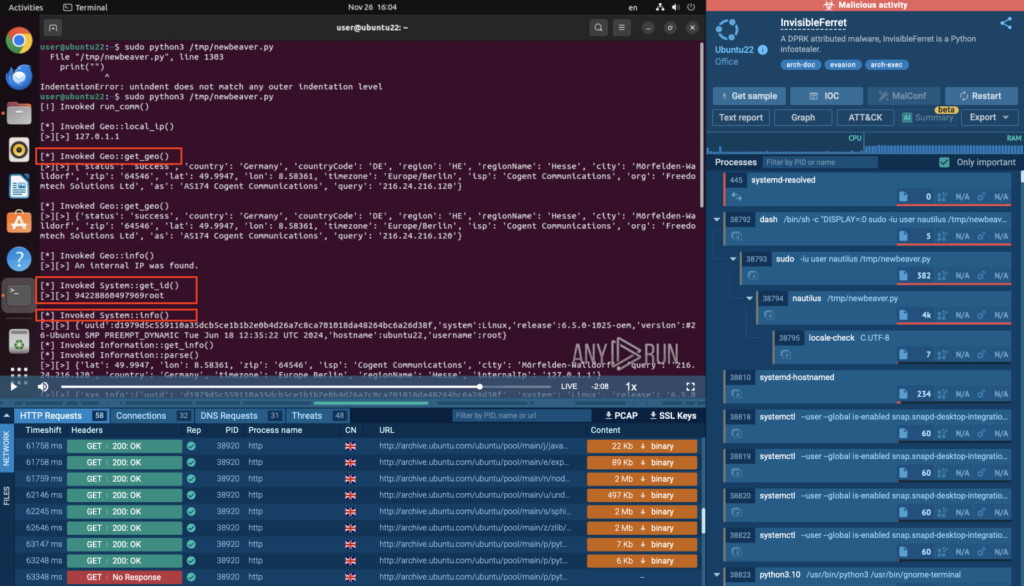

Analiza InvisibleFerret-a u ANY.RUN interaktivnom sandbox-u

Slanjem InvisibleFerret-a u ANY.RUN interaktivni sandbox možemo analizirati njegovo ponašanje u realnom vremenu:

Ponašanje InvisibleFerret-a analizira ANY.RUN sandbox

Malware započinje prikupljanjem informacija o sistemu, poput verzije OS-a, naziva hosta, korisničkog imena i geolokacije, koristeći servise poput ip-api.com, što je metoda koju koriste i kripto kradljivci.

Eksfiltrirane informacije analizirane unutar ANY.RUN sandbox-a

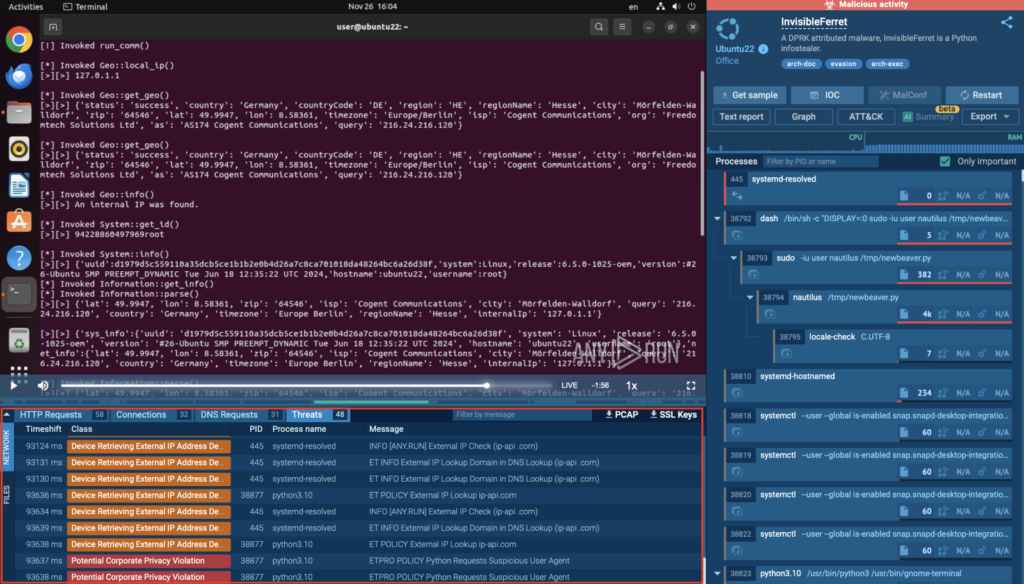

Maliciozni zahtjevi se miješaju s normalnim mrežnim saobraćajem, što otežava detekciju. ANY.RUN interfejs ističe ove aktivnosti prikazivanjem mrežnih zahtjeva u narandžastoj i crvenoj boji ispod virtualne mašine.

Maliciozni zahtjevi su pomiješani s legitimnim prometom, a svi su usmjereni istim skriptom

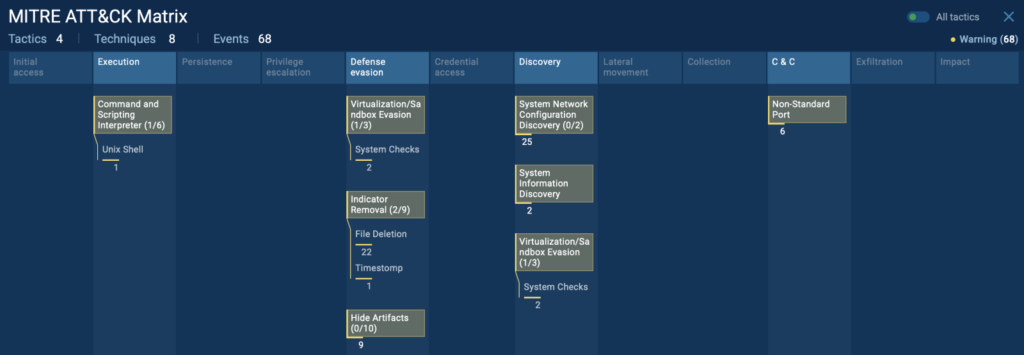

Klikom na ATT&CK dugme u ANY.RUN sandbox-u dobijamo detaljan pregled TTP-ova (Tactics, Techniques, and Procedures) koje koristi InvisibleFerret.

Glavni TTP-ovi koje koristi InvisibleFerret

Jedna od ključnih detekcija je T1016 (“System Network Configuration Discovery”), koja pokazuje kako malware prikuplja geolokaciju i podatke o sistemu.

Ne dozvolite da prijetnje prođu neprimijećene – detektujte ih pomoću ANY.RUN!

Prvi kvartal 2025. godine bio je preplavljen tihim i agresivnim cyber prijetnjama, od ransomware napada do krađe podataka. Ali napadači ne moraju pobijediti.

ANY.RUN interaktivni sandbox pruža kompanijama moćnu mogućnost analize malicioznog softvera u realnom vremenu, otkrivanje skrivenih ponašanja i jačanje odbrambenih mjera prije nego što napad eskalira.

Sa ANY.RUN, sigurnosni timovi mogu:

- Trenutno prikupiti IOCs (Indicators of Compromise) radi ubrzavanja lova na prijetnje i odgovora na incidente.

- Dobiti strukturisane, detaljne izvještaje za bolju vidljivost ponašanja malicioznog softvera.

- Mapirati prijetnje prema ATT&CK okviru kako bi razumjeli taktike i tehnike koje koriste napadači.

- Bezbjedno sarađivati, dijeleći analize u realnom vremenu među timovima.

Izvor:The Hacker News