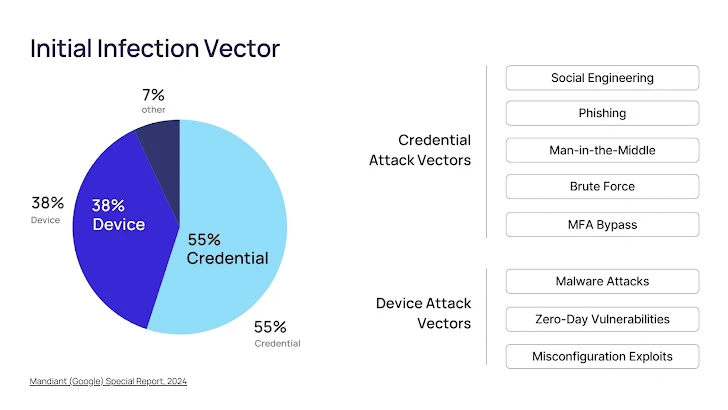

Problem je jednostavan: svi sigurnosni incidenti počinju inicijalnim pristupom, a do tog pristupa napadači dolaze prvenstveno putem dvije tačke ulaza – korisničkih podataka i uređaja. Ovo nije novost; svaki izvještaj o sigurnosnim prijetnjama prikazuje istu sliku.

Rješenje je ipak složenije. U ovom tekstu fokusirat ćemo se na prijetnje koje predstavljaju uređaji. Rizik koji oni nose je značajan, zbog čega su alati poput MDM-a (Mobile Device Management) i EDR-a (Endpoint Detection and Response) ključni dijelovi sigurnosne infrastrukture svake organizacije.

Međutim, oslanjanje isključivo na ove alate može stvoriti lažni osjećaj sigurnosti. Umjesto osnovnih alata za upravljanje uređajima, organizacije danas traže rješenja koja omogućavaju povjerenje u uređaj (device trust). Povjerenje u uređaj pruža sveobuhvatan, na riziku zasnovan pristup sigurnosti uređaja, popunjavajući velike praznine koje tradicionalni alati ostavljaju. Evo pet glavnih ograničenja i načina kako ih prevazići putem koncepta device trust.

1. Nulta vidljivost nad neupravljenim uređajima

MDM i EDR rješenja su učinkovita kada se radi o upravljanju uređajima koji su registrovani i pod kontrolom organizacije. Međutim, oni ne mogu pružiti nadzor nad neupravljenim uređajima – ličnim laptopima, telefonima, uređajima ugovarača i poslovnih partnera.

Ovi uređaji ipak pristupaju korporativnim resursima i upravo zato što nisu pod upravom organizacije, predstavljaju značajnu prijetnju. Često ne poštuju sigurnosne politike (nema enkripcije diska, nema biometrije, nisu ažurirani godinama), a vi nemate uvid u njih, čineći ih idealnim ulaznim tačkama za napade.

Kako device trust rješava ovaj problem:

Device trust obuhvata sve uređaje koji se autentifikuju, uključujući BYOD i lične uređaje. Idealno rješenje je lagani autentifikator koji poštuje privatnost, nema privilegije administracije niti mogućnost daljinskog brisanja, ali može prikupljati telemetriju o riziku i omogućiti brzo otklanjanje prijetnji, čime se omogućava nadzor i usklađenost svih uređaja.

2. Nepotpuna pokrivenost operativnih sistema

Većina MDM i EDR alata podržava Windows i macOS, ali često imaju slabu ili nikakvu podršku za Linux i ChromeOS. To predstavlja ozbiljnu slabost, naročito u organizacijama koje koriste raznovrsne sisteme – kao što su timovi inženjera i sistem administratori.

Kako device trust rješava ovaj problem:

Device trust pruža široku podršku za sve najčešće operativne sisteme, uključujući Linux i ChromeOS. To omogućava administratorima da u realnom vremenu procijene rizik bilo kojeg uređaja i blokiraju pristup uređajima koji ne zadovoljavaju sigurnosne kriterijume.

3. Nedostatak integracije sa politikama pristupa

MDM i EDR obično rade odvojeno od sistema za upravljanje pristupom, što dovodi do nepovezanosti između sigurnosnog stanja uređaja i kontrole pristupa. Drugim riječima, čak i ako EDR registruje sumnjivu aktivnost, ti podaci nisu dostupni sistemu za kontrolu pristupa radi donošenja odluka u realnom vremenu.

Bez čvrste integracije, organizacije ne mogu primijeniti politike koje se oslanjaju na trenutnu procjenu rizika uređaja.

Kako device trust rješava ovaj problem:

Device trust omogućava adaptivne politike pristupa, koristeći što više sigurnosnih signala. Uređaj koji nije u skladu s pravilima može odmah biti onemogućen u pristupu podacima. Ako uređaj naknadno postane neusklađen, pristup se automatski ukida – bez ometanja produktivnosti korisnika.

4. Rizik od pogrešnih konfiguracija alata za upravljanje uređajima

Greške u konfiguraciji su neizbježne. Ali pogrešne postavke u MDM i EDR alatima mogu stvoriti rupe u sigurnosti, dopuštajući prijetnjama da ostanu neotkrivene. One se često dešavaju zbog ljudske greške, kompleksnosti sistema ili nedostatka znanja – i ostaju neprimijećene do stvarnog incidenta.

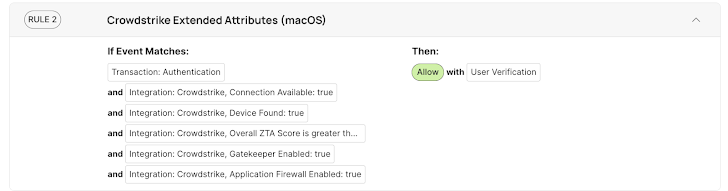

Na primjer, CrowdStrike zahtijeva puni pristup disku da bi efikasno funkcionisao. Važno je ne samo imati alat instaliran, već i provjeriti njegovu ispravnu konfiguraciju.

Kako device trust rješava ovaj problem:

Kroz integraciju sa alatima za upravljanje uređajima, device trust omogućava provjeru prisutnosti i ispravne konfiguracije alata. Time se dodaje dodatni sloj zaštite i smanjuje rizik od grešaka u konfiguraciji.

5. Ograničena sposobnost otkrivanja naprednih prijetnji

MDM i EDR su primarno dizajnirani za otkrivanje poznatih prijetnji. MDM posebno nudi osnovnu telemetriju o riziku, ali ne može otkriti ili reagovati na:

- Postojanje osjetljivih fajlova ili procesa na uređaju

- Nešifrirane SSH ključeve

- Nepouzdane ekstenzije u macOS-u

- Instalirane aplikacije sa poznatim ranjivostima (CVE)

Kako device trust rješava ovaj problem:

Device trust omogućava detaljnu evaluaciju stanja uređaja. U kombinaciji s integracijom sa sistemima za pristup, omogućava primjenu politika koje nadilaze ograničenja tradicionalnih alata za upravljanje uređajima.

Zaključak

Alati za upravljanje uređajima su važni – ali nisu dovoljni za osiguranje svih aspekata sigurnosti uređaja. Organizacije moraju usvojiti pristup temeljen na povjerenju u uređaje, koji uključuje:

- Sveobuhvatnu vidljivost

- Podršku za sve platforme

- Integraciju s kontrolom pristupa

- Upravljanje konfiguracijom

- Detekciju naprednih prijetnji

Izvor:The Hacker News