Taktike, tehnike i procedure (TTP) čine osnovu modernih odbrambenih strategija. Za razliku od indikatora kompromisa (IOC), TTP-ovi su stabilniji, što ih čini pouzdanim načinom za identifikaciju specifičnih cyber prijetnji. Evo nekih od najčešće korištenih tehnika, prema izvještaju ANY.RUN-a za 3. kvartal 2024. o trendovima malicioznog softvera, zajedno s primjerima iz stvarnog svijeta.

Onemogućavanje Windows evidencije događaja (T1562.002)

Ometanje Windows evidencije događaja pomaže napadačima da spreče sistem da snimi ključne informacije o njihovim zlonamernim radnjama.

Bez evidencije događaja, važni detalji kao što su pokušaji prijave, modifikacije datoteka i promjene sistema ostaju nezabilježeni, ostavljajući sigurnosna rješenja i analitičare nepotpunim ili nedostajućim podacima.

Windows evidentiranjem događaja može se manipulirati na različite načine, uključujući promjenom ključeva registratora ili korištenjem naredbi poput “net stop eventlog”. Promjena grupnih politika je još jedna uobičajena metoda.

Budući da se mnogi mehanizmi za otkrivanje oslanjaju na analizu dnevnika za identifikaciju sumnjivih aktivnosti, maliciozni softver može raditi neotkriven duže vrijeme.

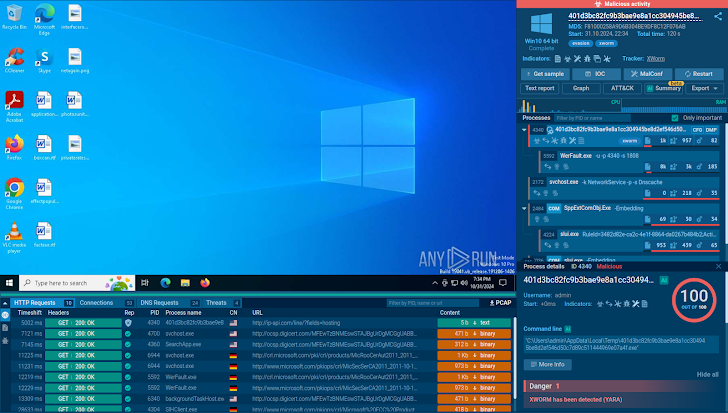

Primjer: XWorm onemogućuje evidenciju usluga udaljenog pristupa

Za otkrivanje, promatranje i analizu različitih tipova malicioznih TTP-ova u sigurnom okruženju, možemo koristiti ANY.RUN-ov Interactive Sandbox . Usluga pruža visoko konfigurabilne Windows i Linux VM-ove koji vam omogućavaju ne samo da detonirate maliciozni softver i vidite njegovo izvršenje u realnom vremenu, već i da komunicirate s njim baš kao na standardnom računaru.

Zahvaljujući praćenju svih sistemskih i mrežnih aktivnosti, ANY.RUN vam omogućava da lako i brzo identifikujete maliciozne radnje kao što je onemogućavanje Windows evidencije događaja.

ANY.RUN sandbox sesija koja prikazuje rezultate XWorm detonacije

Pogledajte ovu sesiju analize u kojoj XWorm, rasprostranjeni trojanac za daljinski pristup (RAT), koristi T1562.002.

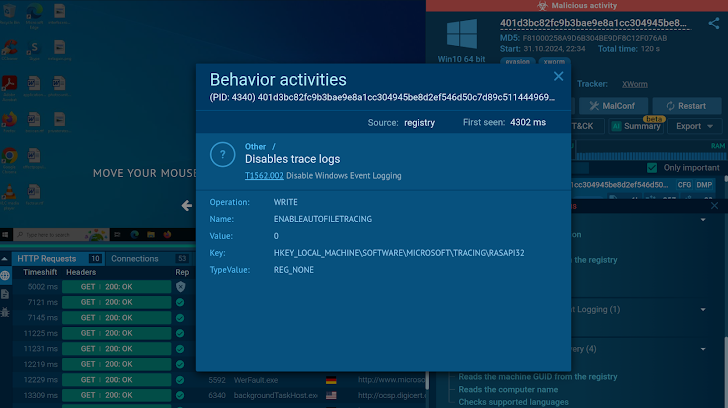

Sandbox dijeli detalje o maliciozni procesu i njegovoj izmjeni registra

Konkretno, modifikuje registar da bi onemogućio evidenciju praćenja za RASAPI32, koji je odgovoran za upravljanje vezama za daljinski pristup na sistemu.

Maliciozni softver onemogućuje evidenciju mijenjanjem nekoliko imena registratora

Postavljanjem ENABLEAUTOFILETRACING i drugih imena registra povezanih sa RASAPI32 na 0, napadač osigurava da se evidencije ne generišu. To otežava sigurnosnom softveru kao što su antivirusi da identificira incident.

Besplatno analizirajte malver i phishing prijetnje u ANY.RUN-ovom cloud sandboxu.

Koristite sve PRO funkcije uz 14-dnevnu probnu verziju

PowerShell eksploatacija (T1059.001)

PowerShell je skriptni jezik i ljuska komandne linije ugrađena u Windows. Napadači ga obično iskorištavaju za obavljanje raznih malicozni zadataka, uključujući manipuliranje sistemskim postavkama, eksfiltriranje podataka i uspostavljanje trajnog pristupa kompromitovanim sistemima.

Kada koriste opsežne mogućnosti PowerShell-a, hakeri mogu koristiti tehnike zamagljivanja, kao što su naredbe za kodiranje ili napredne metode skriptiranja, da zaobiđu mehanizme otkrivanja.

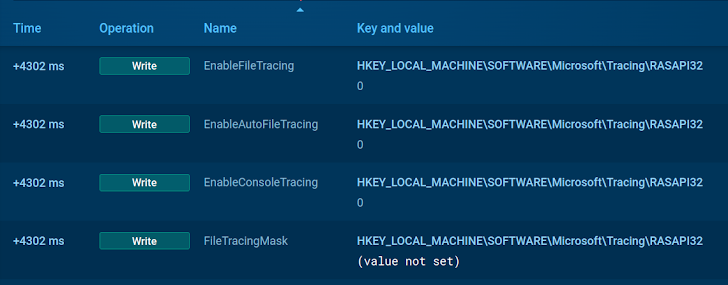

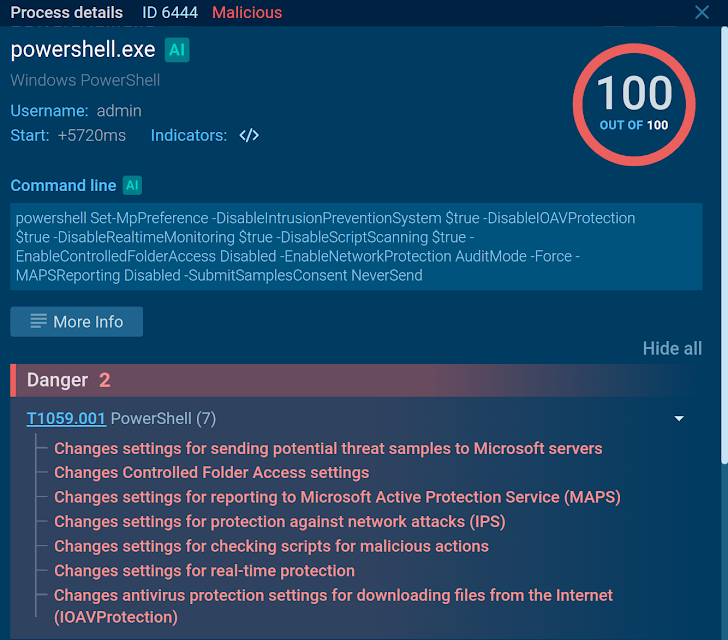

Primjer: BlanGrabber koristi PowerShell da onemogući detekciju

Razmotrite ovu analizu uzorka BlankGrabbera , porodice zlonamjernog softvera koji se koristi za krađu osjetljivih podataka iz zaraženih sistema. Nakon izvršenja, zlonamjerni program pokreće nekoliko procesa, uključujući PowerShell, kako bi promijenio sistemske postavke kako bi izbjegao otkrivanje.

Sandbox prikazuje sve operacije koje BlankGrabber izvodi preko PowerShell-a

ANY.RUN trenutno identificira sve aktivnosti zlonamjernog softvera, detaljno ih predstavlja. Između ostalog, BlankGrabber koristi PowerShell da onemogući sistem za sprečavanje upada (IPS), OAV zaštitu i usluge nadgledanja u realnom vremenu Windows OS-a. Sandbox također prikazuje sadržaj komandne linije, prikazujući stvarne komande koje koristi zlonamjerni softver.

Zloupotreba Windows komandne školjke (T1059.003)

Napadači takođe često iskorištavaju Windows komandnu školjku (cmd.exe), još jedan svestrani alat koji se koristi za legitimne administrativne zadatke, kao što su upravljanje datotekama i pokretanje skripti. Njegova široka upotreba čini ga atraktivnim izborom za skrivanje štetnih radnji.

Koristeći komandnu ljusku, napadači mogu izvršiti razne maliciozne komande, od preuzimanja korisnih podataka sa udaljenih servera do izvršavanja malicoznog softvera. Shell se takođe može koristiti za izvršavanje PowerShell skripti za obavljanje daljnjih maliciozne aktivnosti.

Pošto je cmd.exe pouzdan i široko korišćen uslužni program, maliciozne komande se mogu stopiti sa legitimnom aktivnošću, što otežava bezbjednosnim sistemima da identifikuju pretnje i odgovore na njih u realnom vremenu. Napadači također mogu koristiti tehnike zamagljivanja unutar svojih naredbi kako bi dalje izbjegli otkrivanje.

Primjer: Lumma koristi CMD u izvršavanju korisnog opterećenja

Pogledajte sljedeću analizu Lumme , široko korištenog kradljivaca informacija koji je aktivan od 2022.

Sandbox dodeljuje ocenu 100 procesu cmd.exe, označavajući ga kao maliciozne

ANY.RUN nam daje dubinski uvid u operacije koje zlonamjerni softver izvodi putem cmd-a. To uključuje pokretanje aplikacije s neuobičajenim proširenjem i unošenje promjena u izvršni sadržaj, što ukazuje na to da napadači zloupotrebljavaju proces.

Modifikacija ključeva za pokretanje registra (T1547.001)

Kako bi osigurali da se maliciozni softver automatski pokreće kad god se sistem pokrene, napadači dodaju unose određenim ključevima registratora koji su dizajnirani za pokretanje programa pri pokretanju.

Maliciozne datoteke se takođe mogu smjestiti u Startup Folder, koji je poseban direktorij koji Windows automatski skenira i izvršava programe kada se korisnik prijavi.

Koristeći ključeve za pokretanje registra i folder za pokretanje, napadači mogu održati dugoročnu postojanost, omogućavajući im da nastave sa svojim zlonamjernim aktivnostima, kao što su eksfiltracija podataka, bočno kretanje unutar mreže ili dalja eksploatacija sistema.

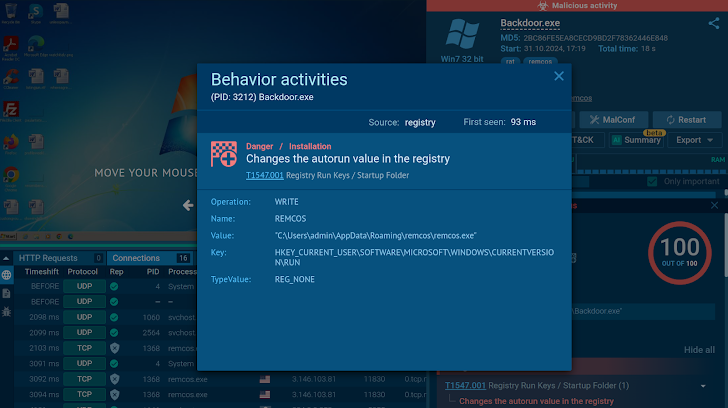

Primjer: Remcos dobiva postojanost preko RUN ključa

Evo primjera ove tehnike koju izvodi Remcos. U ovom slučaju, ključ registratora koji se mijenja je HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN.

Sandbox dodeljuje relevantne TTP-ove različitim zlonamernim radnjama

Dodavanjem unosa u RUN ključ u registratoru, Remcos backdoor osigurava da će se automatski pokrenuti pri svakoj novoj prijavi. Ovo omogućava zlonamjernom softveru da održi postojanost na zaraženom sistemu.

Izbjegavanje na temelju vremena (T1497.003)

Izbjegavanje zasnovano na vremenu je tehnika koju maliciozni softver koristi kako bi izbjegao otkrivanje od strane sigurnosnih rješenja koja se oslanjaju na sandboxing . Mnogi sandboxovi imaju ograničene periode praćenja, često samo nekoliko minuta. Odgađanjem izvršenja maliciozni koda, maliciozni softver može izbjeći otkrivanje tokom ovog prozora.

Još jedna uobičajena svrha ovog TTP-a je da malver izgleda benigno tokom početne analize, smanjujući vjerovatnoću da bude označen kao sumnjiv. Odgađanje izvršenja može otežati alatima za analizu ponašanja da povezuju početno benigno ponašanje s kasnijim malicioznim aktivnostima.

Maliciozni softver se često oslanja na više komponenti ili datoteka kako bi izvršio proces zaraze. Kašnjenja mogu pomoći u sinhronizaciji izvršavanja različitih dijelova maliciozni softvera. Na primjer, ako maliciozni softver treba da preuzme dodatne komponente sa udaljenog servera, kašnjenje može osigurati da su te komponente u potpunosti preuzete i spremne prije nego što se izvrši glavni teret.

Neke maliciozni aktivnosti mogu ovisiti o uspješnom završetku drugih zadataka. Uvođenje kašnjenja može pomoći u upravljanju ovim ovisnostima, osiguravajući da se svaki korak u procesu infekcije dovrši ispravnim redoslijedom.

Primer: DCRAT odlaže izvršenje tokom napada

Dark Crystal RAT je jedna od mnogih familija malicioznog softvera koji se oslanjaju na tehnike izbjegavanja na vrijeme kako bi ostali ispod radara na zaraženom sistemu.

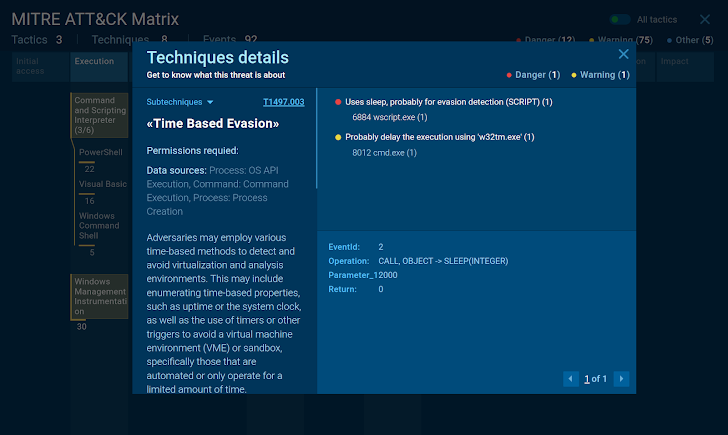

ANY.RUN nudi ugrađenu MITER ATT&CK matricu za praćenje TTP-ova identifikovanih tokom analize

U kontekstu sljedeće sesije sandbox-a , možemo vidjeti kako DCRAT ostaje u stanju mirovanja samo 2000 milisekundi, što je 2 sekunde, prije nego što nastavi izvršavanje. Ovo se vjerovatno radi kako bi se osiguralo da su sve datoteke potrebne za sljedeću fazu procesa infekcije spremne za izvršenje.

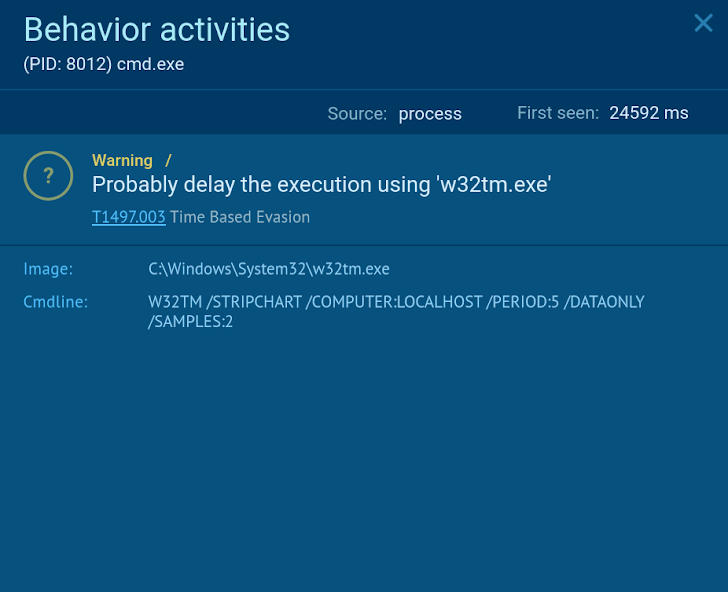

ANY.RUN sandbox prikazuje detalje svakog malicioznog procesa

Još jedan od DCRAT-ovih vremenski zasnovanih pokušaja izbjegavanja koje je otkrio ANY.RUN je korištenje legitimnog alata w32tm.exe za odlaganje procesa izvršenja.

Analizirajte zlonamjerni softver uz ANY.RUN Sandbox

ANY.RUN nudi sandbox baziran na cloud-u za analizu malicioznog softvera i phishing prijetnji, pružajući brze i precizne rezultate za poboljšanje vaših istraga. Sa njegovim naprednim funkcijama, možete slobodno komunicirati sa dostavljenim datotekama i URL-ovima, kao i sa sistemom, kako biste dublje ušli u analizu prijetnji.

- Jednostavno prenesite datoteku ili URL da započnete proces analize

- Otkrivanje prijetnje traje manje od 60 sekundi

- Usluga brzo izvlači duboke uvide u ponašanje zlonamjernog softvera i generiše izvještaje o prijetnjama

- Ukucajte, otvarajte veze, preuzimajte priloge, pokrenite programe sve unutar VM-a

- Koristite režim privatne analize i alate za timsku saradnju

Izvor:The Hacker News